algorithmes de cryptage symétrique :Live Long & Encrypt

tout comme tribbles dans Star Trek, le cryptage symétrique est partout. Nous explorerons les algorithmes de clé symétrique et vous emmènerons dans des endroits où aucune personne non informatique n’est allée auparavant

les algorithmes de chiffrement symétrique sont les processus sous-jacents qui rendent les communications sécurisées possibles. Si vous deviez le mettre en termes liés à Star Trek, les algorithmes symétriques sont le moteur de distorsion du système de propulsion de votre vaisseau., Ils font partie intégrante de la sécurité de l’information et aident votre entreprise à aller de l’avant avec le cryptage des données en toute sécurité et à des vitesses plus rapides que la lumière.

(Oui, je sais, je vole vraiment mon drapeau nerd haut aujourd’hui. Bien que fascinants, les algorithmes de clés symétriques ne sont pas exactement « légers” ou faciles à lire — je dois donc m’amuser en écrivant. Bon sang, Jim, je suis un écrivain de cybersécurité, pas un cryptographe.)

assurez-vous de rafraîchir votre café (ou thé earl grey, si c’est plus votre vitesse)., Nous sommes sur le point de plonger en profondeur dans l’exploration de ce que sont les algorithmes de chiffrement symétrique, pourquoi ils sont importants et quels sont les types d’algorithmes de chiffrement symétrique les plus courants.

– il Faire en sorte.

hachons-le.

note de L’éditeur: Cet article est le premier d’une série d’articles sur le chiffrement symétrique., Soyez sûr de vérifier les articles liés ci-dessous:

- de Cryptage Symétrique 101: Définition, Comment Cela Fonctionne & Lorsqu’Il est Utilisé

- Asymétrique vs Chiffrement Symétrique: Définitions & Différences

- algorithme de Chiffrement par Bloc vs Chiffrement de Flux: Ce qu’Ils Sont & Comment Ils fonctionnent

qu’Est Ce qu’un Algorithme Symétrique et Comment Ça fonctionne?

les algorithmes symétriques sont les fonctions cryptographiques qui sont au cœur du chiffrement à clé symétrique., Il s’agit d’un ensemble d’instructions ou d’étapes que les ordinateurs suivent pour effectuer des tâches spécifiques liées au chiffrement et au déchiffrement des données.

Vous avez besoin d’un traducteur universel? Bien, nous allons le décomposer un peu plus.

des algorithmes de chiffrement symétrique sont utilisés (combinés avec une clé de chiffrement) pour faire deux choses principales:

- crypter. Convertir du texte lisible (texte brut) en texte crypté illisible (texte chiffré).

- Décrypter. Convertissez le texte chiffré en texte brut.

les algorithmes de chiffrement Symétrique utiliser la même clé de chiffrement pour le chiffrement et le déchiffrement., (Contrairement aux algorithmes de chiffrement asymétriques, qui utilisent deux clés différentes.)

les algorithmes de chiffrement, en général, sont basés sur les mathématiques et peuvent aller de processus très simples à très complexes en fonction de leur conception. Dans le cas des algorithmes de chiffrement symétrique, ils sont associés à une seule clé pour convertir des données lisibles (texte en clair) en charabia inintelligible (texte chiffré). Ils utilisent ensuite la même clé pour déchiffrer le texte chiffré en texte brut. Et tout cela est fait de manière à garantir la confidentialité et la confidentialité des données. Plutôt cool, hein?,

algorithmes de chiffrement Symétrique sont effectivement connus par quelques-uns des noms différents:

- clé Symétrique algorithmes,

- chiffrement Symétrique,

- algorithmes à clé Secrète, et

- en Vrac algorithmes. (Nous parlerons plus sur les chiffrements en vrac un peu plus tard.)

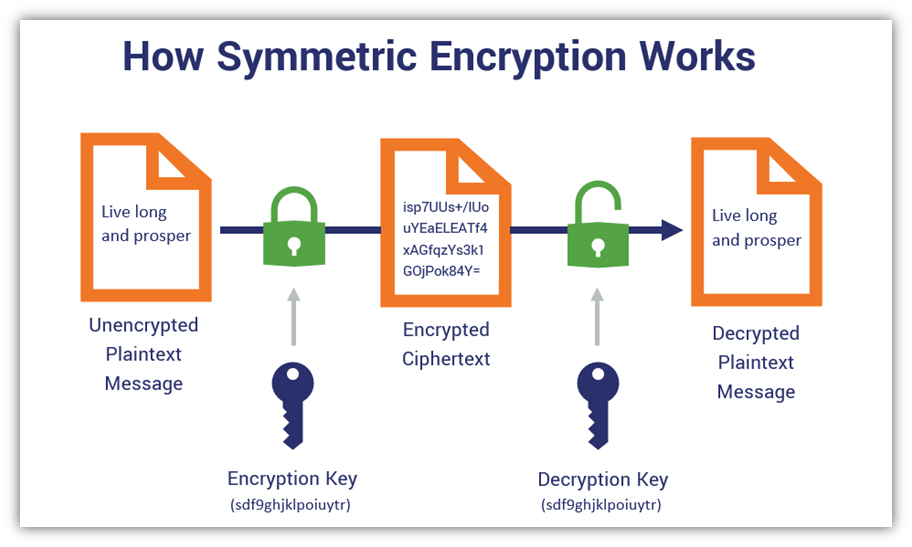

en général, le but ou le but du cryptage est de faire en sorte que seule une personne disposant de la clé puisse déchiffrer et lire le message secret., Si vous avez besoin d’un rappel rapide du fonctionnement du chiffrement symétrique, voici un aperçu rapide:

Dans ce graphique ci-dessus, de gauche à droite, vous verrez que vous commencez avec le texte en clair, lisible de données. Une fois que l’algorithme de chiffrement symétrique et la clé sont appliqués à ces données, il devient un texte chiffré illisible., La façon de décrypter ce message à déchiffrer sa signification est d’utiliser une clé de déchiffrement. Dans le cas d’un chiffrement symétrique, la clé de déchiffrement est identique à la clé utilisée pour chiffrer les données. Fondamentalement, vous utilisez la même clé deux fois.

que font réellement les Algorithmes de chiffrement symétrique?

En un mot, un algorithme symétrique est un ensemble d’instructions en cryptographie qui utilisent une clé pour chiffrer et déchiffrer les données. Ces algorithmes et clés de chiffrement sont légers dans le sens où ils sont conçus pour traiter rapidement de gros blocs ou des flux de données., (C’est pourquoi les algorithmes de chiffrement symétrique sont connus en vrac algorithmes.)

les algorithmes de clés asymétriques et les clés, d’autre part, sont des mangeurs de ressources. Les clés sont massives et sont coûteuses à utiliser à grande échelle. Ce que je veux dire, c’est qu’ils aspirent beaucoup de ressources et de temps de traitement de votre processeur, de la puissance de la batterie et de la bande passante à exécuter.

rappelez-vous comment nous avons décrit les algorithmes symétriques comme étant un composant clé de votre lecteur warp? Continuons avec cette analogie., Donc, si vous deviez penser à ce que sont les algorithmes de cryptage asymétriques, ils seraient comme l’équivalent des propulseurs du système de propulsion. Bien sûr, ils vous y arriveront éventuellement, mais ils ne sont pas adaptés au cryptage rapide à grande échelle.

cependant, ils sont parfaits pour chiffrer de plus petits lots de données dans les canaux publics. Et les échanges de clés asymétriques (dont nous parlerons plus prochainement) sont un excellent moyen de distribuer des clés dans ces canaux publics non sécurisés.

c’est pourquoi les gens se tournent souvent vers le chiffrement symétrique pour encoder de grandes quantités de données.,

Qu’est-ce qui détermine la force d’un algorithme de chiffrement symétrique?

comme vous le découvrirez bientôt, tous les algorithmes symétriques ne sont pas créés de la même manière. Ils varient en termes de force — mais qu’est-ce que la force signifie exactement en cryptographie? La réponse courte est que la force cryptographique est tout au sujet de la façon dont il est difficile pour un pirate de briser le cryptage pour accéder aux données. La réponse plus longue, bien sûr, peut varier en fonction du type d’algorithme que vous évaluez., Mais, en général, la force cryptographique se résume généralement à quelques traits clés:

- La longueur, le caractère aléatoire et l’imprévisibilité de la clé symétrique,

- La capacité de l’algorithme à résister ou à résister aux attaques connues, et

- Un manque de portes dérobées ou d’autres vulnérabilités intentionnelles.

le chiffrement symétrique peut être un peu un jeu d’équilibrage parce que vous avez besoin d’algorithmes et de clés qui sont computationnellement difficiles mais suffisamment pratiques pour être utilisés avec des performances acceptables.,

les Algorithmes de chiffrement symétrique ne peuvent pas se tenir seuls dans les canaux publics

bien que les algorithmes de chiffrement symétrique puissent sembler être les outils les plus logiques pour tous les types de chiffrement de données en ligne, ce n’est pas si simple. Tout comme le toujours logique Spock et le charismatique Capitaine Kirk, le cryptage symétrique a également des faiblesses-en particulier lorsqu’il est utilisé seul dans les canaux publics., Ces faiblesses se présentent sous la forme de problèmes de distribution des clés et de gestion des clés:

- Vous avez besoin d’une connexion sécurisée pour distribuer les clés symétriques, et

- essayer de suivre tous ceux qui ont une copie de la clé pourrait être pénible si vous la donniez à beaucoup de gens.

lorsque vous utilisez un chiffrement symétrique, idéalement, vous et la personne avec laquelle vous communiquez triez votre clé secrète à l’avance (avant de l’utiliser pour tout échange de données). Cela signifie que pour partager une clé symétrique en toute sécurité avec quelqu’un, vous devez la rencontrer en personne pour la leur donner., Mais que se passe-t-il si vous êtes de l’autre côté du pays? Ou, pire, si vous êtes à l’autre bout du monde d’eux?

bien que cela ne soit pas un problème dans L’univers Star Trek, où vous pouvez simplement transporter d’un endroit à un autre en quelques secondes, ce n’est pas possible dans notre monde sans transport du 21e siècle. Ici, les gens échangent des informations avec des serveurs web dans le monde entier à chaque instant de chaque jour. Cela signifie que les gens ne peuvent pas se rencontrer à l’avance pour distribuer ou recevoir des clés. Nous devons donc compter sur d’autres moyens pour échanger des clés en toute sécurité avec d’autres parties.,

C’est là que ces algorithmes asymétriques — ou, plus précisément, les protocoles d’échange de clés — entrent en jeu. Les échanges de clés asymétriques permettent d’échanger des clés symétriques dans des canaux publics autrement non sécurisés. Ce que vous pouvez ou ne pouvez pas réaliser, c’est que vous utilisez réellement cette combinaison de techniques de cryptage symétriques et asymétriques en ce moment.

les Techniques asymétriques rendent le cryptage symétrique sécurisé Possible sur Internet

prenons votre connexion à notre site web comme exemple. Voir cette icône de cadenas dans votre navigateur?, Cela signifie que vous êtes connecté à un site web sécurisé.

Ainsi, lorsque vous vous êtes initialement connecté à TheSSLstore.com, votre navigateur a dû effectuer un processus avec notre serveur qui est connu comme une poignée de main TLS. Cette poignée de main est un moyen pour le serveur de prouver à votre navigateur qu’il est légitime et n’est pas un imposteur. (Vous savez, parce que les cybercriminels aiment faire semblant d’être d’autres personnes pour tromper les gens en se connectant avec eux. Ils sont un peu comme les Romuliens de cette façon-toujours se livrer à des subterfuges.,) Le processus de prise de contact utilise un cryptage asymétrique et des processus d’échange de clés asymétriques pour ce faire.

- Le processus de chiffrement asymétrique vérifie les signatures numériques.

- Le processus d’échange de clé asymétrique crypte le secret pré-maître que votre navigateur et le serveur web utiliseront pour créer une clé de session symétrique.

bien sûr, il existe quelques versions de la poignée de main — TLS 1.0, TLS 1.2, TLS 1.3 — et il existe des différences spécifiques dans leur fonctionnement. (Par exemple, le groupe de travail sur L’ingénierie de L’Internet préconise l’utilisation stricte des chiffrements à Secret avancé uniquement dans TLS 1.,3 — mais c’est un sujet pour une autre fois.) Sachez simplement que seule la poignée de main TLS 1.2 devrait être le minimum utilisé. En octobre 2020, Qualys SSL Labs rapporte que 99% des sites prennent en charge le protocole TLS 1.2 et 39,8% le protocole TLS 1.3.

Nous n’entrerons pas dans les détails du fonctionnement de la prise de contact TLS ici, mais sachez que cela implique l’utilisation de suites de chiffrement., Ces groupes de chiffrements permettent d’établir une connexion HTTPS sécurisée en déterminant lequel de chacun des éléments suivants utiliser:

- Un protocole (TLS)

- Un algorithme d’échange de clés asymétrique (tel que Diffie-Hellman)

- un chiffrement de chiffrement en bloc

- une signature numérique

- Une fonction de hachage (telle que SHA2-2)

- Une fonction li>

Vous pouvez en savoir plus sur le processus dans ce blog explicatif sur le fonctionnement de la poignée de main TLS. Mais pour l’instant, restons sur le sujet des algorithmes de chiffrement symétrique.,

les deux types d’algorithmes symétriques (chiffrements)

pendant le chiffrement symétrique qui a lieu lorsque vous vous connectez en toute sécurité à un site web, vous utilisez un chiffrement en bloc pour y arriver. Il existe deux sous-catégories de chiffrements en bloc: chiffrements de bloc et chiffrements de flux.

chiffrements de blocs

dans ce type de chiffrement, les données en texte brut se décomposent en groupes de bits de longueur fixe appelés blocs (qui sont généralement connectés via un processus appelé chaînage). Chaque bloc est ensuite chiffré en tant qu’Unité, ce qui rend ce processus un peu lent., Et s’il n’y a pas assez de données pour remplir complètement un bloc, le « remplissage” (généralement un nombre convenu de 0) est ensuite utilisé pour s’assurer que les blocs répondent aux exigences de longueur fixe.

le chiffrement par bloc idéal a une longueur de clé massive qui n’est pas pratique, de sorte que de nombreux chiffrements modernes doivent réduire la taille des clés pour les rendre utilisables. Mais comme une note rapide: contrairement au cryptage asymétrique, les tailles de clés de cryptage symétriques ne déterminent pas la taille des blocs de données.,

la majorité des algorithmes de chiffrement symétrique modernes relèvent du camp de chiffrement par bloc, et ces types de chiffrements ont des possibilités d’utilisation et d’application plus larges. Donc, nous allons principalement nous concentrer sur eux ici. Mais si vous vous demandez quels sont les chiffrements de flux les plus populaires ou les plus courants, ne vous inquiétez pas, nous avons ce qu’il vous faut.

Stream Ciphers

avec ce type de chiffrement, il chiffre les données en clair un bit à la fois. En tant que telles, les données sont traitées dans un flux plutôt que dans des morceaux comme dans les chiffrements de blocs. Cela rend le processus moins gourmand en ressources et plus rapide à réaliser.,

maintenant, nous n’allons pas entrer dans toutes les spécificités des chiffrements de blocs et des chiffrements de flux — c’est un tout autre sujet. Mais la bonne nouvelle est que nous avons déjà écrit un article qui couvre les chiffrements de bloc par rapport aux chiffrements de flux. Donc, assurez-vous de vérifier que l’un pour un regard plus en profondeur à ce qu’ils sont et comment ils fonctionnent.

D’accord, maintenant c’est là que les choses commencent à devenir passionnantes (ou plus compliquées, selon votre point de vue). Avec le chiffrement à clé partagée, il existe plusieurs algorithmes de clé symétrique bien connus à connaître., Brisons tous de comprendre ce qu’ils sont et comment ils fonctionnent.

liste des algorithmes symétriques: les 3 types D’algorithmes symétriques les plus courants

pour cette section, nous avons mis en place une liste d’algorithmes symétriques qui nous aidera à naviguer dans les chiffrements symétriques les plus courants. Nous commencerons par l’un des plus anciens et travaillerons jusqu’au « dernier et le plus grand”, c’est — à-dire l’algorithme que nous utilisons généralement aujourd’hui pour le cryptage symétrique moderne.

Data Encryption Standard (DES)

le premier sur notre liste est la norme de cryptage des données., DES, également connu sous le nom de DEA (abréviation de data encryption algorithm), est l’un des premiers algorithmes de chiffrement symétrique qui a depuis été obsolète. Il est basé sur le chiffrement Feistel (tout comme de nombreuses autres variétés de chiffrements par blocs) et a été considéré comme l’un des premiers algorithmes symétriques à être adopté en tant que norme fédérale de traitement de l’Information (FIPS) en 1976.

DES remonte au début des années 1970 lorsque sa forme originale (« Lucifer”) a été développée par le cryptographe IBM Horst Feistel., IBM rapporte que la méthode de cryptage a été créée à l’origine à la demande de Lloyds Bank du Royaume-Uni. Le National Bureau of Standards (maintenant connu sous le nom de National Institute of Standards, ou NIST pour faire court) a fini par chercher des propositions pour une application commerciale pour le cryptage, et IBM a soumis une variante de celui-ci. Il a même été souhaité que l’agence de sécurité nationale (NSA) l’utilise pour protéger leurs données.

Ce type de chiffrement symétrique des cartes d’entrées d’une longueur spécifique aux sorties d’une longueur spécifique., En tant que tel, il fonctionne sur des blocs de 64 bits-ce qui signifie qu’il peut crypter des données en groupes allant jusqu’à 64 blocs simultanément — et a une taille de clé de 56 bits. Il y a également 8 bits de parité supplémentaires à la clé, qui servent de moyen de vérifier les erreurs de transmission de données. Cependant, il est important de noter que les bits de parité ne sont pas quelque chose que vous utiliseriez jamais pour le cryptage.

cette clé de taille est en fait très petite par rapport aux normes actuelles, ce qui la rend très sensible aux attaques par force brute., En outre, les longueurs de clé et de bloc diffèrent des longueurs de clé et de bloc Lucifer originales, qui ont toutes deux été réduites de 128 bits.

pour en savoir plus sur le fonctionnement du chiffrement des et des réseaux Feistel, regardez cette superbe vidéo de Coursera et de L’Université de Stanford.

le document sur la norme de chiffrement des données (DES) (FIPS PUB 46-3) a été officiellement retiré le 19 mai 2005, en même temps que les documents FIPS 74 et FIPS 81., Le secrétaire au Commerce de L’Institut national des normes et de la technologie a publié ce qui suit dans le Federal Register:

« Ces FIPS sont retirés parce que la FIPS 46-3, DES, n’offre plus la sécurité nécessaire pour protéger les informations du gouvernement fédéral. Les normes FIPS 74 et 81 sont des normes associées qui prévoient la mise en œuvre et le fonctionnement du DES.”

le chiffrement DES a été remplacé par un triple algorithme de chiffrement des données (TDEA) pour certaines applications, mais pas toutes., Cependant, le DES a été principalement remplacé en tant que recommandation par le advanced encryption standard, ou ce que l’on appelle le cryptage AES, en 2000. C’est ce que nous utilisons le plus couramment aujourd’hui pour le chiffrement symétrique.

maintenant, explorons ces deux autres types d’algorithmes de chiffrement symétrique.

Triple Data Encryption Algorithm (TDEA)

le triple data encryption algorithm, qui a été créé à la fin des années 1990, est un peu délicat car il passe en fait par plusieurs abréviations: TDEA, TDES et 3DES., Mais comme vous pouvez probablement le deviner à partir de son nom, 3DES est basé sur le concept de DES mais avec une torsion.

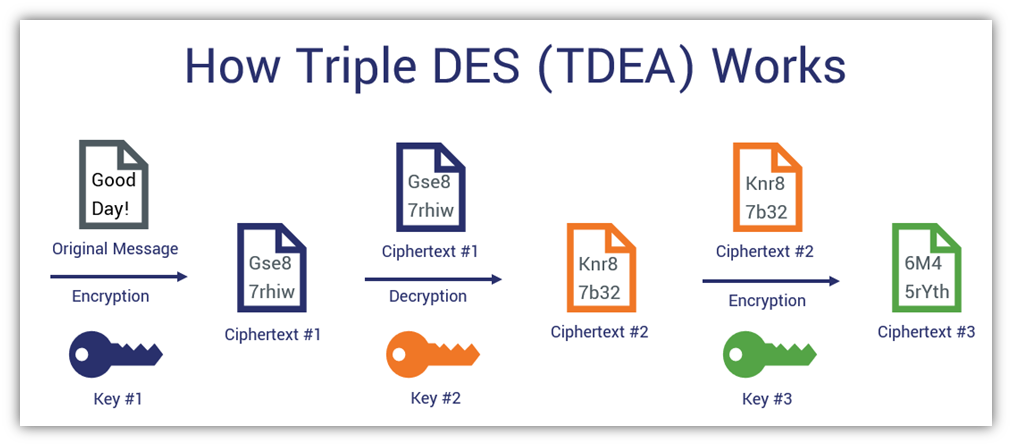

contrairement à son prédécesseur, TDEA utilise plusieurs clés distinctes pour chiffrer les données — une variante de TDEA utilise deux clés et l’autre variante utilise trois clés (d’où le « triple” dans son nom). Le plus fort des deux est celui qui utilise trois touches.,

Voici une illustration du fonctionnement du processus tdea à trois touches:

L’utilisation de plusieurs clés ralentit le traitement des données et augmente la surcharge de calcul, c’est pourquoi les organisations ont souvent sauté sur 3DES et sont passées directement à l’utilisation D’AES.

TDEA fonctionne en utilisant une taille de clé de 168 bits décente., Cependant, comme DES, 3DES fonctionne également sur de petits blocs 64 bits. Sa petite taille de bloc l’a rendu sensible à la vulnérabilité sweet32 (CVE-2016-2183 et CVE-2016-6329), ou ce qu’on appelle l’attaque d’anniversaire sweet32. Cet exploit tire parti d’une vulnérabilité qui permet à des parties involontaires d’accéder à des parties de données cryptées par DES/TDEA.

L’algorithme de chiffrement à clé symétrique TDEA devrait être obsolète en termes d’utilité pour la protection cryptographique en 2023. Cependant, dans L’intervalle, NIST SP 800-76 Rev., 2 spécifie que 3DES peut être utilisé par les organisations du gouvernement fédéral pour protéger les données sensibles non classifiées tant qu’il est utilisé « dans le contexte d’un programme de sécurité totale.” Un tel programme comprendrait:

- de bonnes pratiques de sécurité de l’information,

- de solides procédures de sécurité physique et

- des contrôles d’accès au réseau informatique ou au système.

Advanced Encryption Standard (AES)

AES est le type d’algorithme de chiffrement symétrique le plus courant que nous utilisons aujourd’hui. En fait, même la NSA utilise le cryptage AES pour aider à sécuriser ses données sensibles.,

AES est une variante de la famille D’algorithmes de chiffrement symétrique Rijndael. Contrairement à ses homologues DES Ou TDEA, il est basé sur un réseau de substitution-permutation. Donc, il l’utilise comme base au lieu du chiffrement de Feistel. Vous trouverez la norme de cryptage avancée utilisée pour tout, du cryptage SSL/TLS à la sécurité sans fil et du processeur. Il est rapide, sécurisé et n’augmente pas sensiblement votre surcharge de traitement (du moins, lorsque vous utilisez la bonne clé).,

AES fonctionne sur des blocs de 128 bits, quelle que soit la taille de clé utilisée, et effectue des opérations de chiffrement en plusieurs tours.

il y a un total de quatre sous-processus de chiffrement AES:

- AddRoundKey

- SubBytes

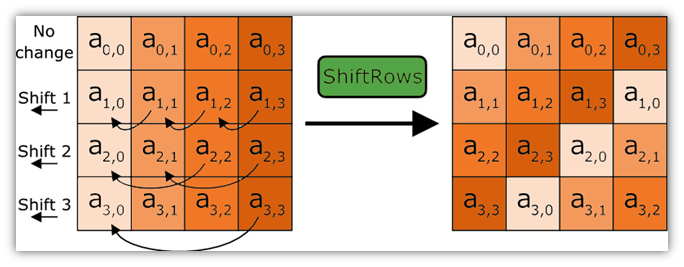

- ShiftRows

- MixColumns

les rondes, qui sont effectuées sur les données en texte brut, utilisent des substitutions à partir d’une table de recherche. Ainsi, l’une des tours de ressemble à ressemble à ceci:

AES, qui est devenu la nouvelle norme de cryptage approuvée par la FIPS après avoir remplacé DES et remplacé 3DES, a une taille de clé maximale de 256 bits. C’est environ 4,5 fois plus grand qu’une clé DES. Plus grand, et ce ne serait pas pratique pour des applications à grande échelle. Maintenant, la taille de la clé détermine le nombre de tours d’opérations qui s’exécuteront — par exemple, une clé de 128 bits aura 10 tours, alors qu’une clé de 256 bits en aura 14.

bien sûr, le cryptage AES est incroyablement fort., Ainsi, toute tentative de casser AES par la force brute en utilisant la technologie informatique moderne est « futile », comme un certain collectif d’individus cybernétiques aime à le dire. Même Le Lieutenant-commandant Data aurait probablement du mal avec un tel effort de calcul. Je dis cela parce que même les ordinateurs quantiques ne devraient pas avoir un effet aussi important sur l’algorithme de cryptage symétrique que sur, disons, les méthodes de cryptage asymétriques modernes. (Les méthodes de chiffrement symétrique nécessiteraient des clés plus grandes pour être résistantes au quantum, alors que les méthodes à clé publique ne seront plus sécurisées.,)

pour un examen plus approfondi de la norme de cryptage avancée, n’oubliez pas de consulter notre autre article sur le sujet. Là, vous aurez un aperçu très technique du fonctionnement d’AES.

bien sûr, ce ne sont pas les trois seuls algorithmes symétriques utilisés

Il existe de nombreux autres types d’algorithmes de chiffrement symétriques qui sont utiles à différentes fins et fonctions cryptographiques. Juste pour vous donner un avant-goût rapide, la liste de certains de ces algorithmes comprend:

bien sûr, il y a aussi d’autres chiffrements — mais nous ne les inclurons pas tous ici., Mais cela vous donne au moins quelques exemples de ce qui existe en ce qui concerne les algorithmes AES.

où vous trouverez des algorithmes symétriques au travail

les algorithmes de chiffrement symétriques, lorsqu’ils sont utilisés seuls, sont les mieux adaptés pour chiffrer des données au repos ou dans des canaux non publics. Je dis cela parce qu’ils protègent souvent les données au repos dans diverses situations, y compris les bases de données, les services en ligne et les transactions bancaires. (Ce dernier est parce que les normes de sécurité des données de L’industrie des cartes de paiement, ou PCI DSS pour faire court, l’exige.,)

cependant, ce ne sont pas les seuls endroits où ils sont utiles. Oh, non-vous trouverez également des algorithmes symétriques utilisés sur internet., Lorsque vous les utilisez en conjonction avec un chiffrement asymétrique pour l’échange de clés — par exemple lorsque vous vous connectez à un site Web sécurisé—, le chiffrement symétrique entre en jeu avec des services tels que:

- échanges de données de site web

- La G Suite de services en ligne de Google

- outil de sauvegarde de vous plongez dans tout le brouhaha technique? (Ou vous n’aviez pas envie de lire mes comparaisons ringardes Star Trek d’algorithmes de cryptage symétrique?,) Pas de soucis. Voici quelques-uns des principaux points à retenir de cet article sur les algorithmes de clé symétrique:

- Les algorithmes de chiffrement sont essentiellement des instructions étape par étape pour effectuer des fonctions cryptographiques (telles que le cryptage, le décryptage, le hachage, etc.). Les algorithmes sont disponibles en variétés asymétriques et symétriques. Dans la première, une clé crypte les données et une autre décrypte les données. Dans ce dernier cas, une clé effectue à la fois les fonctions de chiffrement et de déchiffrement.

- Les algorithmes symétriques sont des processus efficaces conçus pour chiffrer les données dans des canaux sécurisés et non publics.,

- un processus appelé prise de contact TLS vous permet d’utiliser une forme de chiffrement symétrique dans les canaux publics.

- Il existe de nombreux types d’algorithmes de clés symétriques qui ont été utilisés ces dernières années. Trois des plus courants comprennent DES, TDEA / 3DES et AES.

n’oubliez pas de rester à l’écoute pour notre prochain chapitre de cette série de blogs sur le chiffrement symétrique dans les semaines à venir. Et jusqu’à la prochaine fois live vivez longtemps et correctement.

- #Algorithmes de Chiffrement

- #Symétrique