Seznam Řízení Přístupu (ACL)

Co Je to Seznam Řízení Přístupu

seznam řízení přístupu (ACL) obsahuje pravidla, která udělit nebo odepřít přístup k určité digitální prostředí. Existují dva typy ACLs:

- souborový systém ACLs━filtr přístup k souborům a / nebo adresářů. Souborový systém ACLs sdělí operačním systémům, ke kterým uživatelům má přístup systém, a jaká oprávnění jsou uživatelům povolena.

- Networking ACLs━filter access to the network., Síťové ACL říkají směrovačům a přepínačům, který typ provozu má přístup k síti a která aktivita je povolena.

původně byly ACLs jediným způsobem, jak dosáhnout ochrany brány firewall. Dnes existuje mnoho typů firewallů a alternativ k ACLs. Organizace však nadále používají ACLs ve spojení s technologiemi, jako jsou virtuální privátní sítě (VPN), které určují, který provoz by měl být šifrován a přenášen tunelem VPN.,

Důvody pro použití ACL:

- Dopravní flow control

- Omezený síťový provoz pro lepší výkon sítě

- úroveň zabezpečení pro přístup k síti s uvedením, které části serveru/sítě/služby mohou být přístupné uživatelem a které nemohou

- Granulované sledování provozu vystupující a vstupující do systému

Jak ACL Funguje

Souborový systém ACL je tabulka, která informuje počítač, že operační systém přístupových oprávnění má uživatel na objekt systému, včetně jednotného souboru nebo adresáře souboru., Každý objekt má bezpečnostní vlastnost, která jej připojuje k jeho seznamu řízení přístupu. Seznam má záznam pro každého uživatele s přístupovými právy k systému.

typická oprávnění zahrnují právo číst jeden soubor (nebo všechny soubory) v adresáři, spustit soubor nebo zapsat do souboru nebo souborů. Mezi operační systémy, které používají ACL, patří například Microsoft Windows NT / 2000, Novell ‚s Netware, Digital‘ s OpenVMS a unixové systémy.,

, Když uživatel požaduje objekt v ACL-based security model, operační systém studia ACL na příslušné místo vstupu a vidí, zda požadovaná operace je přípustné.

síťové ACL jsou instalovány ve směrovačích nebo přepínačích, kde fungují jako dopravní filtry. Každý síťový ACL obsahuje předdefinovaná pravidla, která řídí, které pakety nebo směrovací aktualizace jsou povoleny nebo odepřen přístup k síti.

směrovače a přepínače s ACLs fungují jako paketové filtry, které přenášejí nebo odepírají pakety na základě kritérií filtrování., Jako zařízení vrstvy 3 používá směrovač filtrování paketů pravidla, aby zjistil, zda by měl být povolen nebo odepřen přístup. Rozhoduje to na základě zdrojových a cílových IP adres, cílového portu a zdrojového portu a oficiálního postupu paketu.

Typy Seznamů Řízení Přístupu

seznamy řízení Přístupu může být osloven v souvislosti s dvou hlavních kategorií:

Standardní ACL

access-list, který je vyvinut výhradně pomocí zdrojové IP adresy. Tyto seznamy řízení přístupu umožňují nebo blokují celou sadu protokolů., Nerozlišují mezi provozem IP, jako je UDP, TCP a HTTPS. Používají čísla 1-99 nebo 1300-1999, takže router může rozpoznat adresu jako zdrojovou IP adresu.

Extended ACL

seznam přístupů, který je široce používán, protože dokáže rozlišit provoz IP. Používá jak zdrojové, tak cílové IP adresy a čísla portů, aby měly smysl pro provoz IP. Můžete také určit, který IP provoz by měl být povolen nebo odepřen. Používají čísla 100-199 a 2000-2699.

Linux ACL vs., Windows ACL

Linux poskytuje flexibilitu při úpravách jádra, které nelze provést s Windows. Protože však můžete provádět úpravy jádra v Linuxu, možná budete potřebovat odborné znalosti k udržení výrobního prostředí.

Windows nabízí výhodu stabilní platformy, ale není tak flexibilní jako Linux. Ve vztahu k integraci aplikací je Windows jednodušší než Linux.

uživatel může nastavit mechanismy řízení přístupu v poli Windows bez přidání softwaru.

Pokud jde o opravu, Microsoft je jediným zdrojem, který vydává opravy systému Windows., S Linuxem se můžete rozhodnout počkat, až komerční poskytovatel Linuxu vydá opravu, nebo můžete jít s open-source entitou pro záplaty.

ACL Best Practices

při konfiguraci ACLs byste měli dodržovat několik osvědčených postupů, abyste zajistili, že bezpečnost je těsná a podezřelý provoz je zablokován:

1. ACLs everywhere

ACLs jsou vynucovány na každém rozhraní, téměř ve všech bezpečnostních nebo směrovacích zařízeních. To je vhodné, protože nemůžete mít stejná pravidla pro rozhraní a rozhraní směřující ven, která tvoří vaši síť kampusu., Rozhraní jsou však podobná a nechcete, aby některé byly chráněny ACLs a některé vystaveny.

praxe ACL na všech rozhraních je nezbytná pro příchozí ACLs, konkrétně pravidla, která rozhodují, která Adresa může přenášet data do vaší sítě. To jsou pravidla, která dělají značný rozdíl.

2. ACL v pořadí

téměř ve všech případech motor ACL začíná nahoře a pohybuje se dolů v seznamu. To má důsledky pro vypracování toho, co ACL udělá s konkrétním datovým tokem.,

jedním z důvodů, proč organizace přijímají ACLs, je to, že mají nižší výpočetní režii než stavové brány firewall a že pracují vysokou rychlostí. To je nezbytné při pokusu o implementaci zabezpečení pro rychlá síťová rozhraní. Čím déle však paket zůstává v systému, zatímco je zkoumán proti pravidlům v ACL, tím pomalejší je výkon.

trik spočívá v tom, že pravidla, která očekáváte, budou spuštěna v horní části ACL. Práce od obecného ke konkrétnímu, přičemž zajištění pravidel je logicky seskupeno., Měli byste vědět, že každý paket bude jednat podle počátečního pravidla, které spouští, můžete skončit předáním paketu pomocí jednoho pravidla, pokud jej chcete zablokovat jiným. Zvažte, jak chcete, aby se řetězec událostí stal, zejména při přidávání nových pravidel.

3. Dokumentujte svou práci

Když přidáte pravidla ACL, dokumentujte, proč je přidáváte, co mají dělat a kdy jste je přidali.

nemusíte mít jeden komentář za pravidlo. Můžete udělat jeden komentář pro blok pravidel, složité vysvětlení jediného pravidla nebo kombinaci obou přístupů.,

vývojáři by měli zajistit, aby současná pravidla byla zdokumentována, takže nikdo nemusí hádat, proč existuje pravidlo.

RBAC vs ACL

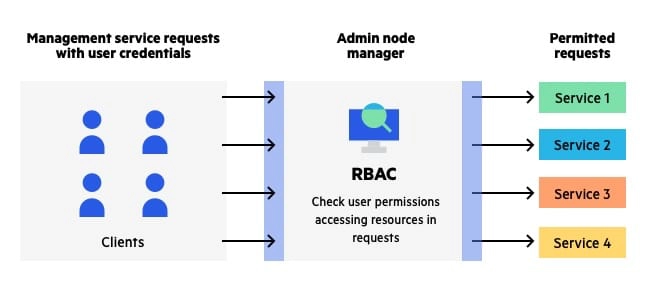

vývojáři mohou používat systémy access list (RBAC) založené na rolích pro řízení bezpečnosti na granulární úrovni. Spíše než zdůrazňovat identitu uživatele a určovat, zda by jim mělo být povoleno vidět něco v aplikaci, RBAC upravuje bezpečnost na základě role uživatele v Organizaci.

například, spíše než dát povolení John Smith, architekt v New Yorku, RBAC by dal povolení k roli pro USA., architekt. John Smith může být jedním z mnoha uživatelů s touto rolí. RBAC tedy zaručuje regulačním osobám, že přístup k citlivým informacím mají pouze konkrétní uživatelé, protože poskytuje všechna schválení na základě rolí.

RBAC je obecně považován za preferovanou metodu pro obchodní aplikace. RBAC je účinnější než ACL ve vztahu k administrativním režijním nákladům a bezpečnosti. ACL se nejlépe používá pro použití zabezpečení na individuální uživatelské úrovni. RBAC můžete použít k obsluze celoplošného bezpečnostního systému, který monitoruje Správce., ACL může například poskytnout přístup k zápisu do určitého souboru, ale nemůže definovat, jak může uživatel Soubor Upravit.

Příklad role-based access control (RBAC) systém

Role-Based Access Control s Imperva

Imperva umožňuje kontrolu uživatelských oprávnění pomocí flexibilní role přístupu založené na ovládací prvky. Uživatelům je poskytován pouze pohled, úprava nebo omezený přístup k funkcím správy a objektům., Organizace mohou také hierarchicky skupiny a spravovat aktiva do kategorií pro jemnozrnné kontrolu přístupu, a to i ve Spravovaných Bezpečnostních Služeb (MSSP) nasazení a velké podniky.