Access Control List (ACL) (Deutsch)

Was Ist eine Access Control List

Eine access control list (ACL) enthält die Regeln für das gewähren oder verweigern Sie den Zugriff auf bestimmte digitale Umgebungen. Es gibt zwei Arten von ACLs:

- Dateisystem-ACLs filter Filtern Sie den Zugriff auf Dateien und / oder Verzeichnisse. Dateisystem-ACLs teilen Betriebssystemen mit, welche Benutzer auf das System zugreifen können und welche Berechtigungen die Benutzer haben dürfen.

- Netzwerk-ACLs filter Filtern Sie den Zugriff auf das Netzwerk., Netzwerk-ACLs teilen Routern und Switches mit, welche Art von Datenverkehr auf das Netzwerk zugreifen kann und welche Aktivität zulässig ist.

Ursprünglich waren ACLs die einzige Möglichkeit, Firewall-Schutz zu erreichen. Heute gibt es viele Arten von Firewalls und Alternativen zu ACLs. Unternehmen verwenden ACLs jedoch weiterhin in Verbindung mit Technologien wie Virtual Private Networks (VPNs), die angeben, welcher Datenverkehr verschlüsselt und über einen VPN-Tunnel übertragen werden soll.,

Gründe für die Verwendung einer ACL:

- Traffic flow control

- Eingeschränkter Netzwerkverkehr für eine bessere Netzwerkleistung

- Eine Sicherheitsstufe für den Netzwerkzugriff, die angibt, auf welche Bereiche des Servers/Netzwerks/Dienstes von einem Benutzer zugegriffen werden kann und welche nicht

- Granulare Überwachung des Datenverkehrs, der aus dem System austritt und in das System eintritt

Wie ACL funktioniert

Eine Dateisystem-ACL ist eine Tabelle, die ein Computerbetriebssystem der Zugriffsrechte, die ein Benutzer auf ein Systemobjekt hat, einschließlich einer einzelnen Datei oder eines Dateiverzeichnisses., Jedes Objekt verfügt über eine Sicherheitseigenschaft, die es mit seiner Zugriffssteuerungsliste verbindet. Die Liste enthält einen Eintrag für jeden Benutzer mit Zugriffsrechten auf das System.

Typische Berechtigungen umfassen das Recht, eine einzelne Datei (oder alle Dateien) in einem Verzeichnis zu lesen, die Datei auszuführen oder in die Datei oder Dateien zu schreiben. Betriebssysteme, die eine ACL enthalten, Z. B. Microsoft Windows NT/2000, Novell Netware, Digital OpenVMS und UNIX-basierte Systeme.,

Wenn ein Benutzer ein Objekt in einem ACL-basierten Sicherheitsmodell anfordert, untersucht das Betriebssystem die ACL auf einen relevanten Eintrag und prüft, ob der angeforderte Vorgang zulässig ist.

Netzwerk-ACLs werden in Routern oder Switches installiert, wo sie als Verkehrsfilter fungieren. Jede Netzwerk-ACL enthält vordefinierte Regeln, die steuern, welche Pakete oder Routing-Updates den Zugriff auf ein Netzwerk zulassen oder verweigern.

Router und Switches mit ACLs funktionieren wie Paketfilter, die Pakete basierend auf Filterkriterien übertragen oder ablehnen., Als Layer-3-Gerät verwendet ein Paketfilterrouter Regeln, um festzustellen, ob Datenverkehr zugelassen oder der Zugriff verweigert werden soll. Es entscheidet dies basierend auf Quell-und Ziel-IP-Adressen, Zielport und Quellport sowie dem offiziellen Verfahren des Pakets.

Arten von Zugriffssteuerungslisten

Zugriffssteuerungslisten können in Bezug auf zwei Hauptkategorien angegangen werden:

Standard ACL

Eine Zugriffsliste, die ausschließlich unter Verwendung der Quell-IP-Adresse entwickelt wird. Diese Zugriffssteuerungslisten erlauben oder blockieren die gesamte Protokollsuite., Sie unterscheiden nicht zwischen IP-Datenverkehr wie UDP, TCP und HTTPS. Sie verwenden die Nummern 1-99 oder 1300-1999, damit der Router die Adresse als Quell-IP-Adresse erkennen kann.

Erweiterte ACL

Eine Zugriffsliste, die weit verbreitet ist, wie es IP-Verkehr unterscheiden kann. Es verwendet sowohl Quell-als auch Ziel-IP-Adressen und Portnummern, um den IP-Datenverkehr zu erfassen. Sie können auch angeben, welcher IP-Datenverkehr zugelassen oder verweigert werden soll. Sie verwenden die Nummern 100-199 und 2000-2699.

Linux ACL vs., Windows ACL

Linux bietet die Flexibilität, Kernel-Änderungen vorzunehmen, die mit Windows nicht möglich sind. Da Sie jedoch Kernel-Änderungen an Linux vornehmen können, benötigen Sie möglicherweise spezielles Fachwissen, um die Produktionsumgebung aufrechtzuerhalten.

Windows bietet den Vorteil einer stabilen Plattform, ist aber nicht so flexibel wie Linux. In Bezug auf die Anwendungsintegration ist Windows einfacher als Linux.

Ein Benutzer kann Zugriffskontrollmechanismen in einer Windows-Box festlegen, ohne Software hinzuzufügen.

In Bezug auf das Patchen ist Microsoft die einzige Quelle, die Windows-Patches ausgibt., Mit Linux können Sie warten, bis ein kommerzieller Linux-Anbieter einen Patch veröffentlicht, oder Sie können eine Open-Source-Entität für Patches verwenden.

ACL Best Practices

Bei der Konfiguration von ACLs sollten Sie einige Best Practices beachten, um sicherzustellen, dass die Sicherheit gewährleistet ist und verdächtiger Datenverkehr blockiert wird:

1. ACLs überall

ACLs werden auf jeder Schnittstelle erzwungen,in fast allen Sicherheits-oder Routing-Gang. Dies ist passend, da Sie nicht die gleichen Regeln für nach außen gerichtete Schnittstellen und Schnittstellen haben können, die Ihr Campus-Netzwerk bilden., Schnittstellen sind jedoch ähnlich und Sie möchten nicht, dass einige durch ACLs geschützt und andere verfügbar gemacht werden.

Die Praxis einer ACL auf allen Schnittstellen ist für eingehende ACLs unerlässlich, insbesondere für die Regeln, die entscheiden, welche Adresse Daten in Ihr Netzwerk übertragen kann. Das sind die Regeln, die einen erheblichen Unterschied machen.

2. ACL in order

In fast allen Fällen beginnt die Engine, die die ACL erzwingt, oben und bewegt sich die Liste nach unten. Dies hat Auswirkungen auf die Ausarbeitung einer ACL mit einem bestimmten Datenstrom.,

Ein Grund, warum Organisationen ACLs verwenden, ist, dass sie einen geringeren Rechenaufwand als Stateful Firewalls haben und mit hohen Geschwindigkeiten arbeiten. Dies ist wichtig, wenn Sie versuchen, Sicherheit für schnelle Netzwerkschnittstellen zu implementieren. Je länger ein Paket jedoch im System verbleibt, während es anhand der Regeln in der ACL untersucht wird, desto langsamer ist die Leistung.

Der Trick besteht darin, die erwarteten Regeln an die Spitze der ACL zu setzen. Arbeiten Sie vom Allgemeinen zum Spezifischen, während Sie sicherstellen, dass die Regeln logisch gruppiert sind., Sie sollten wissen, dass jedes Paket durch die anfängliche Regel, die es auslöst, bearbeitet wird, Sie könnten ein Paket über eine Regel übergeben, wenn Sie beabsichtigen, es über eine andere zu blockieren. Überlegen Sie, wie die Ereigniskette ausgeführt werden soll, insbesondere wenn Sie neue Regeln hinzufügen.

3. Dokumentieren Sie Ihre Arbeit

Wenn Sie ACL-Regeln hinzufügen, dokumentieren, warum Sie sie hinzufügen, was sie tun sollen, und wenn Sie sie hinzugefügt.

Sie brauchen keinen Kommentar pro Regel. Sie können einen Kommentar für einen Regelblock, eine komplizierte Erklärung für eine einzelne Regel oder eine Kombination beider Ansätze abgeben.,

Entwickler sollten sicherstellen, dass die aktuellen Regeln dokumentiert sind, sodass niemand erraten muss, warum eine Regel vorhanden ist.

RBAC vs ACL

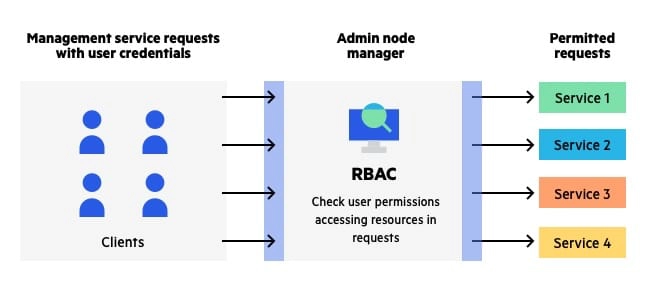

Entwickler können rollenbasierte Zugriffslistensysteme (RBAC) verwenden, um die Sicherheit auf granularer Ebene zu steuern. Anstatt die Identität des Benutzers hervorzuheben und zu bestimmen, ob er etwas in der Anwendung sehen darf, regelt RBAC die Sicherheit basierend auf der Rolle des Benutzers in einer Organisation.

Anstatt beispielsweise John Smith, einem Architekten in New York, die Erlaubnis zu erteilen, würde RBAC eine Rolle für die USA erteilen., Architekt. John Smith kann einer von vielen Benutzern mit dieser Rolle sein. Daher garantiert RBAC Aufsichtspersonen, dass nur bestimmte Benutzer Zugriff auf vertrauliche Informationen haben, da alle Genehmigungen auf der Grundlage von Rollen erteilt werden.

RBAC wird allgemein als bevorzugte Methode für Geschäftsanwendungen angesehen. RBAC ist effektiver als ACL in Bezug auf Verwaltungskosten und Sicherheit. ACL wird am besten für die Anwendung der Sicherheit auf der individuellen Benutzerebene verwendet. Sie können RBAC verwenden, um ein unternehmensweites Sicherheitssystem zu bedienen, das ein Administrator überwacht., Eine ACL kann beispielsweise Schreibzugriff auf eine bestimmte Datei bereitstellen, aber nicht definieren, wie ein Benutzer die Datei ändern kann.

Beispiel eines rollenbasierten Zugriffskontrollsystems (RBAC)

Rollenbasierte Zugriffskontrolle mit Imperva

Imperva ermöglicht die Steuerung von Benutzerrechten mithilfe flexibler rollenbasierter Zugriffskontrollen. Benutzer erhalten nur Sicht -, Bearbeitungs-oder eingeschränkten Zugriff auf Verwaltungsfunktionen und-objekte., Unternehmen können IT-Assets auch in Managed Security Service Provider (MSSP)-Bereitstellungen und großen Unternehmen hierarchisch gruppieren und in Kategorien verwalten, um eine feinkörnige Zugriffskontrolle zu gewährleisten.