Symmetrische Verschlüsselungsalgorithmen: Live Long & Encrypt

Ähnlich wie Tribbles in Star Trek ist symmetrische Verschlüsselung überall. Wir untersuchen symmetrische Schlüsselalgorithmen und bringen Sie an Orte, an die noch keine Nicht-IT-Person zuvor gegangen ist

Symmetrische Verschlüsselungsalgorithmen sind die zugrunde liegenden Prozesse, die eine sichere Kommunikation ermöglichen. Wenn Sie es in Star Trek-bezogene Begriffe fassen würden, sind symmetrische Algorithmen der Warpantrieb für das Antriebssystem Ihres Raumschiffs., Sie sind integraler Bestandteil der Informationssicherheit und helfen Ihrem Unternehmen, die Datenverschlüsselung sicher und mit überdurchschnittlichen Geschwindigkeiten voranzutreiben.

(Ja, ich weiß, ich fliege heute wirklich meine Nerd-Flagge hoch. Obwohl es faszinierend ist, sind symmetrische Schlüsselalgorithmen nicht gerade „leicht“ oder einfach zu lesen — also muss ich beim Schreiben Spaß haben. Verdammt, Jim, ich bin ein Cybersicherheitsautor, kein Kryptograf.)

Achten Sie darauf, Ihren Kaffee aufzufrischen (oder Earl Grey Tee, wenn das mehr Ihre Geschwindigkeit ist)., Wir werden uns intensiv mit symmetrischen Verschlüsselungsalgorithmen befassen, warum sie wichtig sind und welche symmetrischen Verschlüsselungsalgorithmus-Typen am häufigsten verwendet werden.

Mach es so.

Lass es uns hashing.

Anmerkung des Herausgebers: Dieser Artikel ist der erste in einer Reihe von Artikeln über symmetrische Verschlüsselung., Achten Sie darauf, die verwandten Artikel unten zu überprüfen:

- Symmetrische Verschlüsselung 101: Definition, wie es funktioniert Wenn es verwendet wird

- Asymmetrische vs symmetrische Verschlüsselung: Definitionen Unterschiede

- Block Chiffre vs Stream Chiffre: Was sie sind Wie sie funktionieren

Was ist ein symmetrischer Algorithmus und wie funktioniert er?

Symmetrische Algorithmen sind die kryptografischen Funktionen, die für die symmetrische Schlüsselverschlüsselung von zentraler Bedeutung sind., Sie sind eine Reihe von Anweisungen oder Schritten, die Computer befolgen, um bestimmte Aufgaben zum Verschlüsseln und Entschlüsseln von Daten auszuführen.

Lust auf einen Universalübersetzer? Okay, lass uns das noch ein bisschen aufschlüsseln.

Symmetrische Verschlüsselungsalgorithmen werden (kombiniert mit einem Verschlüsselungsschlüssel) verwendet, um zwei Hauptaufgaben zu erledigen:

- Encrypt. Konvertieren Sie lesbaren Text (Klartext) in unlesbaren, verschlüsselten Text (Chiffretext).

- Entschlüsseln. Konvertieren Sie den Chiffretext zurück in Klartext.

Symmetrische Verschlüsselungsalgorithmen verwenden denselben Verschlüsselungsschlüssel sowohl für die Verschlüsselung als auch für die Entschlüsselung., (Im Gegensatz zu asymmetrischen Verschlüsselungsalgorithmen, die zwei verschiedene Schlüssel verwenden.)

Verschlüsselungsalgorithmen basieren im Allgemeinen auf Mathematik und können je nach Ausführung von sehr einfachen bis sehr komplexen Prozessen reichen. Bei symmetrischen Verschlüsselungsalgorithmen werden sie mit einem einzigen Schlüssel gepaart, um lesbare (Klartext -) Daten in unverständliches Kauderwelsch (Chiffretext) umzuwandeln. Sie verwenden dann denselben Schlüssel, um den Chiffretext wieder in Klartext zu entschlüsseln. Und all dies geschieht auf eine Weise, die die Vertraulichkeit und den Datenschutz gewährleistet. Ziemlich cool, nicht wahr?,

Symmetrische Verschlüsselungsalgorithmen sind tatsächlich unter einigen verschiedenen Namen bekannt:

- Symmetrische Schlüsselalgorithmen,

- Symmetrische Chiffren,

- Geheime Schlüsselalgorithmen und

- Massenchiffren. (Wir werden später mehr über Bulk-Chiffren sprechen.)

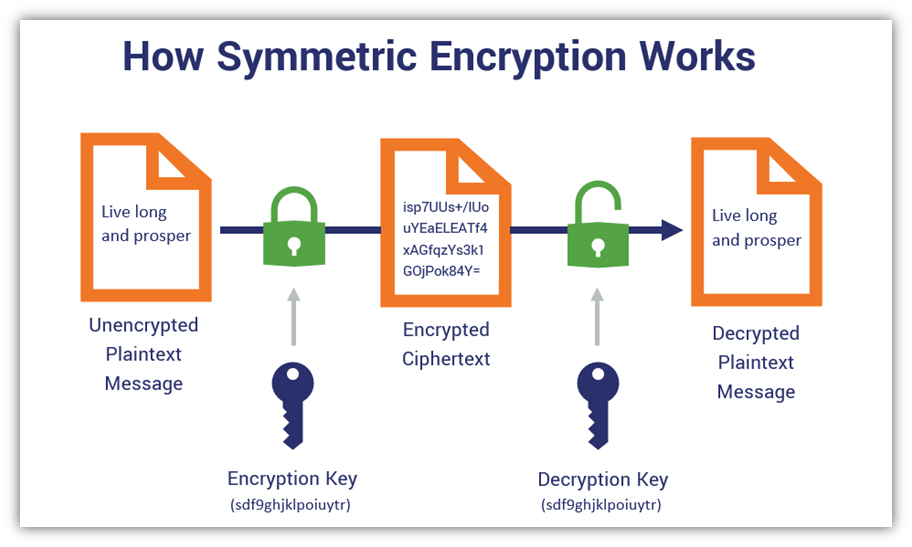

Im Allgemeinen besteht der Zweck oder das Ziel der Verschlüsselung darin, sie so zu gestalten, dass nur jemand mit dem Schlüssel die geheime Nachricht entschlüsseln und lesen kann., Falls Sie eine kurze Erinnerung daran benötigen, wie symmetrische Verschlüsselung funktioniert, finden Sie hier eine kurze Übersicht:

In dieser Grafik oben, von links nach rechts bewegen, werden Sie sehen, dass Sie mit dem Klartext beginnen, lesbare Daten. Sobald der symmetrische Verschlüsselungsalgorithmus und der Schlüssel auf diese Daten angewendet werden, wird dieser unlesbare Chiffretext., Die Möglichkeit, diese Nachricht zu entschlüsseln, um ihre Bedeutung zu entschlüsseln, besteht darin, einen Entschlüsselungsschlüssel zu verwenden. Bei der symmetrischen Verschlüsselung ist der Entschlüsselungsschlüssel identisch mit dem Schlüssel, der zum Verschlüsseln der Daten verwendet wurde. Grundsätzlich verwenden Sie denselben Schlüssel zweimal.

Was machen symmetrische Verschlüsselungsalgorithmen eigentlich?

Kurz gesagt, ein symmetrischer Algorithmus ist eine Reihe von Anweisungen in der Kryptographie, die einen Schlüssel zum Verschlüsseln und Entschlüsseln von Daten verwenden. Diese Verschlüsselungsalgorithmen und-schlüssel sind insofern leichtgewichtig, als sie für die Geschwindigkeit bei der Verarbeitung großer Blöcke oder Datenströme ausgelegt sind., (Aus diesem Grund werden symmetrische Verschlüsselungsalgorithmen als Bulk-Chiffren bezeichnet.)

Asymmetrische Schlüsselalgorithmen und Schlüssel hingegen sind Ressourcenfresser. Die Schlüssel sind massiv und teuer im Maßstab zu verwenden. Was ich meine ist, dass sie eine Menge Ihrer CPU-Verarbeitungsressourcen und-zeit, Batterieleistung und Bandbreite für die Ausführung aufsaugen.

Denken Sie daran, wie wir symmetrische Algorithmen als Schlüsselkomponente Ihres Warpantriebs beschrieben haben? Fahren wir mit dieser Analogie fort., Wenn Sie also darüber nachdenken würden, was asymmetrische Verschlüsselungsalgorithmen sind, wären sie wie das Äquivalent der Triebwerke im Antriebssystem. Sicher, sie werden Sie irgendwann dorthin bringen, aber sie sind nicht für eine schnelle Verschlüsselung im Maßstab geeignet.

Sie eignen sich jedoch hervorragend zum Verschlüsseln kleinerer Datenmengen in öffentlichen Kanälen. Und asymmetrischer Schlüsselaustausch (über den wir in Kürze mehr sprechen werden) ist eine großartige Möglichkeit, Schlüssel in diesen unsicheren öffentlichen Kanälen zu verteilen.

Aus diesem Grund wenden sich Menschen häufig der symmetrischen Verschlüsselung zur Codierung großer Datenmengen zu.,

Was bestimmt die Stärke eines symmetrischen Verschlüsselungsalgorithmus?

Wie Sie bald feststellen werden, werden nicht alle symmetrischen Algorithmen gleichermaßen erstellt. Sie variieren in Bezug auf die Stärke — aber was genau bedeutet Stärke in der Kryptographie? Die kurze Antwort ist, dass es bei der kryptografischen Stärke darum geht, wie schwer es für einen Hacker ist, die Verschlüsselung zu brechen, um Zugriff auf die Daten zu erhalten. Die längere Antwort kann natürlich je nach Art des von Ihnen ausgewerteten Algorithmus variieren., Im Allgemeinen beruht die kryptografische Stärke jedoch typischerweise auf einigen Schlüsselmerkmalen:

- Die Länge, Zufälligkeit und Unvorhersehbarkeit des symmetrischen Schlüssels,

- Die Fähigkeit des Algorithmus, bekannten Angriffen standzuhalten oder widerstandsfähig zu sein, und

- Ein Mangel an Hintertüren oder anderen absichtlichen Schwachstellen.

Symmetrische Verschlüsselung kann ein Balanceakt sein, da Sie Algorithmen und Schlüssel benötigen, die rechenintensiv und dennoch praktisch genug sind, um sie mit akzeptabler Leistung zu verwenden.,

Symmetrische Verschlüsselungsalgorithmen können in öffentlichen Kanälen nicht alleine stehen

Während symmetrische Verschlüsselungsalgorithmen wie die logischsten Tools für alle Arten der Online-Datenverschlüsselung klingen, ist es nicht ganz so einfach. Ähnlich wie der immer logische Spock und der charismatische Captain Kirk, symmetrische Verschlüsselung hat auch Schwächen — vor allem, wenn sie auf ihren eigenen in öffentlichen Kanälen verwendet., Diese Schwächen treten in Form von Schlüsselverteilungs-und Schlüsselverwaltungsproblemen auf:

- Sie benötigen eine sichere Verbindung, um symmetrische Schlüssel zu verteilen, und

- Der Versuch, mit allen Schritt zu halten, die eine Kopie des Schlüssels haben, könnte ein Schmerz sein, wenn Sie es vielen Leuten geben würden.

Wenn Sie symmetrische Verschlüsselung verwenden, sortieren Sie und die Person, mit der Sie kommunizieren, Ihren geheimen Schlüssel im Voraus (bevor Sie ihn für den Datenaustausch verwenden). Dies bedeutet, dass Sie sich persönlich mit ihnen treffen müssen, um einen symmetrischen Schlüssel sicher mit jemandem zu teilen., Aber was ist, wenn Sie über das Land von der anderen Partei sind? Oder, schlimmer noch, was ist, wenn Sie auf der anderen Seite der Welt von ihnen sind?

Während dies kein Problem im Star Trek-Universum wäre, wo man einfach innerhalb von Sekunden von einem Ort zum anderen transportieren könnte, ist dies in unserer transporterlosen Welt des 21. Hier tauschen Menschen jeden Moment des Tages Informationen mit Webservern weltweit aus. Dies bedeutet, dass sich die Leute nicht im Voraus treffen können, um Schlüssel zu verteilen oder zu erhalten. Wir müssen uns also auf andere Mittel verlassen, um Schlüssel sicher mit anderen Parteien auszutauschen.,

Hier kommen asymmetrische Algorithmen — genauer gesagt Schlüsselaustauschprotokolle — ins Spiel. Asymmetrischer Schlüsselaustausch ermöglicht den Austausch symmetrischer Schlüssel in ansonsten unsicheren öffentlichen Kanälen. Was Sie vielleicht bemerken oder nicht, ist, dass Sie diese Kombination aus symmetrischen und asymmetrischen Verschlüsselungstechniken gerade verwenden.

Asymmetrische Techniken ermöglichen eine sichere symmetrische Verschlüsselung über das Internet

Betrachten wir als Beispiel Ihre Verbindung zu unserer Website. Finden Sie das Vorhängeschloss-Symbol in Ihrem browser?, Es bedeutet, dass Sie mit einer sicheren Website verbunden sind.

Also, wenn Sie anfänglich mit TheSSLstore.com Ihr Browser musste einen Prozess mit unserem Server durchführen, der als TLS-Handshake bezeichnet wird. Dieser Handshake ist eine Möglichkeit für den Server, Ihrem Browser zu beweisen, dass er legitim ist und kein Betrüger ist. (Weißt du, weil Cyberkriminelle es lieben, so zu tun, als wären sie andere Menschen, um Menschen dazu zu bringen, sich mit ihnen zu verbinden. Sie sind auf diese Weise irgendwie wie Romulaner — immer mit List.,) Der Handshake-Prozess verwendet dazu asymmetrische Verschlüsselungs-und asymmetrische Schlüsselaustauschprozesse.

- Der asymmetrische Verschlüsselungsprozess überprüft die digitalen Signaturen.

- Der asymmetrische Schlüsselaustauschprozess verschlüsselt das Pre-Master-Geheimnis, das Ihr Browser und der Webserver zum Erstellen eines symmetrischen Sitzungsschlüssels verwenden.

Natürlich gibt es einige Versionen des Handshakes — TLS 1.0, TLS 1.2, TLS 1.3 — und es gibt Unterschiede in ihrer Funktionsweise. (Zum Beispiel drängt die Internet Engineering Task Force auf die strikte Verwendung von Forward-Secrecy-Only-Chiffren in TLS 1.,3-aber das ist ein Thema für ein anderes Mal.) Wissen Sie nur, dass nur der TLS 1.2-Handshake das Minimum sein sollte. Ab Oktober 2020 berichtet Qualys SSL Labs, dass 99% der Websites das TLS 1.2-Protokoll und 39.8% das TLS 1.3-Protokoll unterstützen.

Wir werden hier nicht auf die Besonderheiten der Funktionsweise des TLS-Handshakes eingehen, sondern wissen, dass es sich um die Verwendung von Verschlüsselungssuiten handelt., Diese Gruppen von Chiffren helfen dabei, eine sichere HTTPS-Verbindung herzustellen, indem Sie bestimmen, welche der folgenden Funktionen verwendet werden sollen:

- Ein Protokoll (TLS)

- Ein asymmetrischer Schlüsselaustauschalgorithmus (z. B. Diffie-Hellman)

- Eine Massenverschlüsselungschiffre

- Eine digitale Signatur

- Eine Hash-Funktion (z. B. SHA2-2)

- Eine Funktion zur Authentifizierung von Nachrichten (MAC)

li>

Sie können mehr über den Prozess in diesem Erklärer-Blog lesen, wie der TLS-Handshake funktioniert. Aber im Moment bleiben wir beim Thema symmetrischer Verschlüsselungsalgorithmen.,

Die beiden Arten von symmetrischen Algorithmen (Chiffren)

Während der symmetrischen Verschlüsselung, die stattfindet, wenn Sie eine sichere Verbindung zu einer Website herstellen, verwenden Sie eine Massenchiffre, um dies zu erreichen. Es gibt zwei Unterkategorien von Bulk-Chiffren: Block-Chiffren und Stream-Chiffren.

Blockchiffren

Bei dieser Art von Chiffre werden Klartextdaten in Gruppen von Bits fester Länge zerlegt, die als Blöcke bezeichnet werden (die normalerweise über einen Prozess verbunden sind, der als Verkettung bezeichnet wird). Jeder Block wird dann als Einheit verschlüsselt, was diesen Prozess etwas langsam macht., Und wenn nicht genügend Daten vorhanden sind, um einen Block vollständig zu füllen, wird „Padding“ (normalerweise eine vereinbarte Anzahl von 0s) verwendet, um sicherzustellen, dass die Blöcke die Anforderungen fester Länge erfüllen.

Die ideale Blockchiffre hat eine massive Schlüssellänge, die nicht praktisch ist, so dass viele moderne Chiffren Schlüsselgrößen zurückskalieren müssen, um sie verwendbar zu machen. Aber nur eine kurze Anmerkung: Im Gegensatz zur asymmetrischen Verschlüsselung bestimmen symmetrische Verschlüsselungsschlüsselgrößen nicht die Größe der Datenblöcke.,

Die Mehrheit der modernen symmetrischen Verschlüsselungsalgorithmen fällt in den Block Cipher Camp, und diese Arten von Chiffren haben breitere Nutzungs-und Anwendungsmöglichkeiten. Also werden wir uns hier hauptsächlich auf sie konzentrieren. Aber wenn Sie sich fragen, was die beliebtesten oder gebräuchlichsten Stream-Chiffren sind, keine Sorge, wir haben Sie abgedeckt.

Stream Chiffren

Mit dieser art von chiffre, es verschlüsselt klartext daten ein bit zu einer zeit. Daher werden Daten in einem Stream und nicht in Blöcken wie in Blockchiffren verarbeitet. Dies macht den Prozess weniger ressourcenintensiv und schneller zu erreichen.,

Jetzt werden wir nicht auf alle Besonderheiten von Block-und Stream-Chiffren eingehen — das ist ein ganz anderes Thema. Aber die gute Nachricht ist, dass wir bereits einen Artikel geschrieben haben, der Block-Chiffren gegen Stream-Chiffren abdeckt. Achten Sie also darauf, diesen zu überprüfen, um einen genaueren Blick darauf zu erhalten, was sie sind und wie sie funktionieren.

Okay, hier beginnen die Dinge aufregend zu werden (oder komplizierter, je nach Perspektive). Mit Shared Key-Verschlüsselung gibt es mehrere bekannte symmetrische Schlüsselalgorithmen zu kennen., Lassen Sie uns sie alle aufschlüsseln, um zu verstehen, was sie sind und wie sie funktionieren.

Symmetrische Algorithmus-Liste: Die 3 häufigsten symmetrischen Algorithmus-Typen

Für diesen Abschnitt haben wir eine symmetrische Algorithmus-Liste zusammengestellt, die uns hilft, die häufigsten symmetrischen Chiffren zu navigieren. Wir beginnen mit einem der ältesten und arbeiten uns bis zum „neuesten und besten“ durch — dh dem Algorithmus, den wir heute normalerweise für moderne symmetrische Verschlüsselung verwenden.

Datenverschlüsselungsstandard (DES)

An erster Stelle auf unserer Liste steht der Datenverschlüsselungsstandard., DES, auch bekannt als DEA (kurz für Datenverschlüsselungsalgorithmus), ist einer der frühesten symmetrischen Verschlüsselungsalgorithmen, der seitdem veraltet ist. Es basiert auf der Feistel-Chiffre (ähnlich wie viele andere Arten von Blockchiffren) und wurde 1976 als einer der ersten symmetrischen Algorithmen als Federal Information Processing Standard (FIPS) angenommen.

DES stammt aus den frühen 1970er Jahren, als seine ursprüngliche Form („Lucifer“) vom IBM-Kryptographen Horst Feistel entwickelt wurde., IBM berichtet, dass die Verschlüsselungsmethode ursprünglich auf Geheiß der Lloyds Bank of the United Kingdom erstellt wurde. Das National Bureau of Standards (jetzt als National Institute of Standards oder kurz NIST bekannt) suchte schließlich nach Vorschlägen für eine kommerzielle Anwendung für die Verschlüsselung, und IBM reichte eine Variation davon ein. Es wurde sogar von der National Security Agency (NSA) zum Schutz ihrer Daten gewünscht.

Diese Art der symmetrischen Verschlüsselung ordnet Eingaben einer bestimmten Länge Ausgaben einer bestimmten Länge zu., Als solches arbeitet es auf 64-Bit-Blöcken — was bedeutet, dass es Daten in Gruppen von bis zu 64 Blöcken gleichzeitig verschlüsseln kann — und hat eine Schlüsselgröße von 56 Bits. Es gibt auch 8 zusätzliche Paritätsbits zum Schlüssel, die als eine Möglichkeit dienen, auf Datenübertragungsfehler zu überprüfen. Es ist jedoch wichtig zu beachten, dass Paritätsbits nicht etwas sind, das Sie jemals für die Verschlüsselung verwenden würden.

Dieser Größenschlüssel ist nach heutigen Maßstäben tatsächlich sehr klein, was ihn sehr anfällig für Brute-Force-Angriffe macht., Außerdem unterscheiden sich die Schlüssel – und Blocklängen von den ursprünglichen Lucifer-Schlüssel-und Blocklängen, die beide von 128 Bit reduziert wurden.

Um mehr darüber zu erfahren, wie DES-Verschlüsselung und Feistel-Netzwerke funktionieren, schauen Sie sich dieses großartige Video von Coursera und der Stanford University an.

Das Data Encryption Standard (DES) – Dokument (FIPS PUB 46-3) wurde am 19.Mai 2005 zusammen mit den Dokumenten FIPS 74 und FIPS 81 offiziell zurückgezogen., Der Handelsminister des National Institute of Standards and Technology veröffentlichte im Federal Register Folgendes:

“ Diese FIPS werden zurückgezogen, da FIPS 46-3 DES nicht mehr die Sicherheit bietet, die zum Schutz von Informationen der Bundesregierung erforderlich ist. FIPS 74 und 81 sind zugehörige Standards, die die Implementierung und den Betrieb des DES vorsehen.“

Die DES-Verschlüsselung wurde von Triple Data Encryption algorithm (TDEA) für einige Anwendungen erfolgreich, wenn auch nicht alle., DES wurde jedoch im Jahr 2000 hauptsächlich als Empfehlung durch den Advanced Encryption Standard oder die sogenannte AES-Verschlüsselung ersetzt. Dies ist, was wir heute am häufigsten für symmetrische Verschlüsselung verwenden.

Lassen Sie uns nun diese beiden anderen Arten symmetrischer Verschlüsselungsalgorithmen untersuchen.

Triple Data Encryption Algorithm (TDEA)

Der dreifache Datenverschlüsselungsalgorithmus, der Ende der 1990er Jahre entwickelt wurde, ist etwas schwierig, da er tatsächlich mehrere Abkürzungen enthält: TDEA, TDES und 3DES., Aber wie Sie wahrscheinlich aus seinem Namen erraten können, basiert 3DES auf dem Konzept von DES, aber mit einer Wendung.

Im Gegensatz zu seinem Vorgänger verwendet TDEA mehrere separate Schlüssel zum Verschlüsseln von Daten — eine Variante von TDEA verwendet zwei Schlüssel und die andere Variante verwendet drei Schlüssel (daher das „Triple“ in seinem Namen). Der stärkere der beiden ist derjenige, der drei Schlüssel verwendet.,

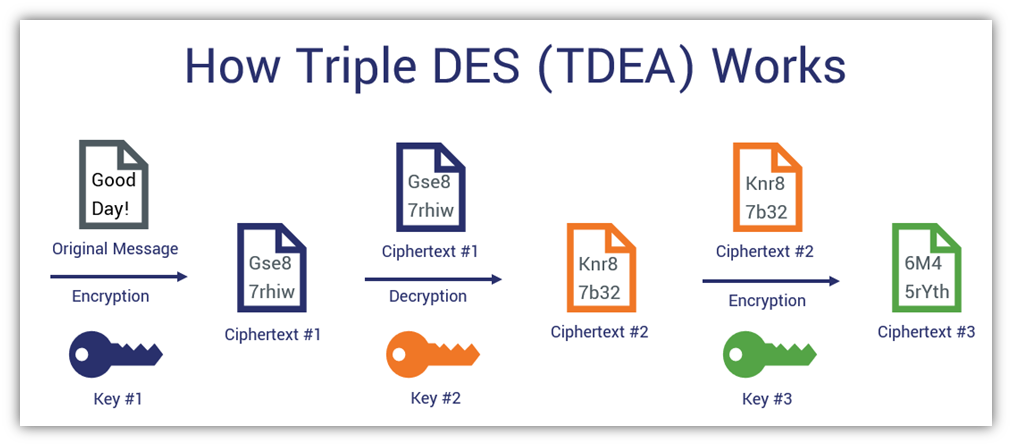

Hier ist eine Illustration, wie der Drei-Schlüssel-TDEA-Prozess funktioniert:

Die Verwendung mehrerer Schlüssel verlangsamt die Verarbeitung von Daten und erhöht den Rechenaufwand, weshalb Organisationen häufig übersprungen haben 3DES und ging direkt zur Verwendung von AES über.

TDEA arbeitet mit einer anständigen 168-Bit-Schlüsselgröße., Wie DES arbeitet 3DES jedoch auch auf kleinen 64-Bit-Blöcken. Seine geringe Blockgröße machte es anfällig für die sweet32-Schwachstelle (CVE-2016-2183 und CVE-2016-6329) oder den sogenannten sweet32-Geburtstagsangriff. Dieser Exploit nutzt eine Sicherheitsanfälligkeit aus, die es unbeabsichtigten Parteien ermöglicht, auf Teile von DES/TDEA-verschlüsselten Daten zuzugreifen.

Der symmetrische TDEA-Schlüsselverschlüsselungsalgorithmus ist so eingestellt, dass er 2023 für den kryptografischen Schutz nützlich ist. In der Zwischenzeit jedoch NIST SP 800-76 Rev., 2 gibt an, dass 3DES von Organisationen der Bundesregierung zum Schutz sensibler nicht klassifizierter Daten verwendet werden kann, solange es „im Rahmen eines Gesamtsicherheitsprogramms“ verwendet wird.“Ein solches Programm würde Folgendes umfassen:

- Gute Informationssicherheitspraktiken,

- Starke physische Sicherheitsverfahren und

- Computernetzwerk-oder Systemzugriffskontrollen.

Advanced Encryption Standard (AES)

AES ist der häufigste symmetrische Verschlüsselungsalgorithmus, den wir heute verwenden. Tatsächlich verwendet sogar die NSA eine AES-Verschlüsselung, um ihre sensiblen Daten zu sichern.,

AES ist eine Variante der Rijndael-Familie symmetrischer Verschlüsselungsalgorithmen. Im Gegensatz zu seinen DES – oder TDEA-Pendants basiert es auf einem Substitutionspermutationsnetzwerk. Es verwendet dies also als Grundlage anstelle der Feistel-Chiffre. Sie finden den erweiterten Verschlüsselungsstandard, der für alles verwendet wird, von der SSL / TLS-Verschlüsselung bis hin zur WLAN-und Prozessorsicherheit. Es ist schnell, sicher und erhöht Ihren Verarbeitungsaufwand nicht merklich (zumindest wenn Sie den richtigen Schlüssel verwenden).,

AES arbeitet unabhängig von der verwendeten Schlüsselgröße mit Blockgrößen von 128 Bit und führt Verschlüsselungsvorgänge in mehreren Runden aus.

Es gibt insgesamt vier AES-Verschlüsselungsunterprozesse:

- AddRoundKey

- SubBytes

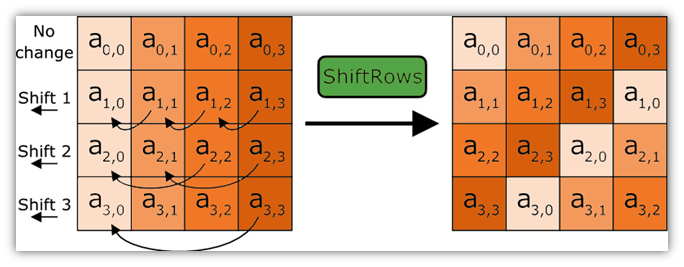

- ShiftRows

- MixColumns

Die Runden, die für die Klartextdaten ausgeführt werden, verwenden Substitutionen aus einer Nachschlagetabelle. Eine der Runden sieht also ähnlich aus:

AES, das nach dem Ersetzen von DES und dem Ersetzen von 3DES zum neuen FIPS-genehmigten Verschlüsselungsstandard wurde, hat eine maximale Schlüsselgröße von bis zu 256 Bit. Dies ist etwa 4,5 mal größer als ein DES-Schlüssel. Größer, und es wäre nicht praktisch für groß angelegte Anwendungen. Die Größe des Schlüssels bestimmt nun, wie viele Operationsrunden ausgeführt werden — beispielsweise hat ein 128-Bit-Schlüssel 10 Runden, während ein 256-Bit-Schlüssel 14 hat.

Natürlich ist die AES-Verschlüsselung unglaublich stark., Also, Alle Versuche, AES über Brute Force mit moderner Computertechnologie zu knacken, sind „vergeblich“, wie ein bestimmtes Kollektiv kybernetischer Individuen gerne sagt. Selbst Lt. Commander Data würde wahrscheinlich mit einem solchen Rechenaufwand zu kämpfen haben. Ich sage das, weil selbst Quantencomputer nicht so große Auswirkungen auf den symmetrischen Verschlüsselungsalgorithmus haben werden wie beispielsweise moderne asymmetrische Verschlüsselungsmethoden. (Symmetrische Verschlüsselungsmethoden würden erfordern, dass größere Schlüssel quantenresistent sind, während öffentliche Schlüsselmethoden nicht mehr sicher sind.),)

Für einen eingehenderen Blick auf den erweiterten Verschlüsselungsstandard lesen Sie unbedingt unseren anderen Artikel zum Thema. Dort erhalten Sie einen hochtechnischen Blick auf die Funktionsweise von AES.

Natürlich sind dies nicht die einzigen drei verwendeten symmetrischen Algorithmen…

Es gibt viele andere Arten von symmetrischen Verschlüsselungsalgorithmen, die für verschiedene Zwecke und kryptografische Funktionen nützlich sind. Um Ihnen einen kurzen Vorgeschmack zu geben, enthält die Liste einiger dieser Algorithmen:

Natürlich gibt es auch andere Chiffren — aber wir werden sie hier nicht alle einschließen., Aber das gibt Ihnen zumindest einige Beispiele dafür, was da draußen ist, was AES-Algorithmen betrifft.

Hier finden Sie symmetrische Algorithmen bei der Arbeit

Symmetrische Verschlüsselungsalgorithmen eignen sich bei eigener Verwendung am besten zum Verschlüsseln von Daten im Ruhezustand oder in nicht öffentlichen Kanälen. Ich sage das, weil sie häufig in verschiedenen Situationen Daten im Ruhezustand schützen, einschließlich Datenbanken, Online-Diensten und bankbezogenen Transaktionen. (Letzteres liegt daran, dass die Datensicherheitsstandards der Zahlungskartenindustrie oder kurz PCI DSS dies erfordern.,)

Dies sind jedoch nicht die einzigen Orte, an denen sie nützlich sind. Oh nein — Sie finden auch symmetrische Algorithmen, die im Internet verwendet werden., Wenn Sie sie in Verbindung mit asymmetrischer Verschlüsselung für den Schlüsselaustausch verwenden — z. B. wenn Sie eine Verbindung zu einer sicheren Website herstellen—, kommt symmetrische Verschlüsselung mit Diensten wie Folgenden ins Spiel:

- Website-Datenaustausch

- Googles G Suite von Online-Diensten

- CodeGuard-Website-Backup-Tool

- SalesForce-Plattform

Was wir mit symmetrischen Verschlüsselungsalgorithmen (TL;DR)

herausgefunden haben, fühlte sich nicht an, in alle der technische Mumbo-Jumbo? (Oder hatte ich keine Lust, meine nerdigen Star Trek-Vergleiche symmetrischer Verschlüsselungsalgorithmen zu lesen?,) Keine Sorgen. Hier sind einige der wichtigsten Tipps aus diesem Artikel zu symmetrischen Schlüsselalgorithmen:

- Verschlüsselungsalgorithmen sind im Grunde Schritt-für-Schritt-Anweisungen zum Ausführen kryptografischer Funktionen (wie Verschlüsselung, Entschlüsselung, Hashing usw.).). Algorithmen gibt es in asymmetrischen und symmetrischen Varianten. Im ersten Fall verschlüsselt ein Schlüssel Daten und ein anderer entschlüsselt Daten. In letzterem führt ein Schlüssel sowohl die Verschlüsselungs-als auch die Entschlüsselungsfunktionen aus.

- Symmetrische Algorithmen sind effiziente Prozesse, die für die Verschlüsselung von Daten in sicheren, nicht öffentlich zugänglichen Kanälen ausgelegt sind.,

- Ein Prozess, der als TLS-Handshake bekannt ist, ermöglicht es Ihnen, eine Form der symmetrischen Verschlüsselung in öffentlichen Kanälen zu verwenden.

- Es gibt viele verschiedene Arten von symmetrischen Schlüsselalgorithmen, die in den letzten Jahren verwendet wurden. Drei der häufigsten sind DES, TDEA/3DES und AES.

Bleiben Sie dran für unser nächstes Kapitel in dieser Blog-Serie über symmetrische Verschlüsselung in den kommenden Wochen. Und bis zum nächsten Mal… lebe lange und richtig.

- #Verschlüsselungsalgorithmen

- #Symmetrisch