Top 10 Cybersicherheitsunternehmen, die 2020 zu sehen sind

istock

- Die weltweiten Ausgaben für Informationssicherheit und Risikomanagementsysteme werden 2020 $131B erreichen und auf $174B steigen.im Jahr 2022 werden nach Gartners neuester Prognose für Informationssicherheit und Risikomanagement rund 50 Milliarden US-Dollar für den Schutz des Endpunkts bereitgestellt.

- Der Umsatz mit Cloud-Sicherheitsplattformen und-anwendungen wird voraussichtlich von 636 Millionen US-Dollar im Jahr 2020 auf 1 US-Dollar steigen.,63B im Jahr 2023, eine zusammengesetzte jährliche Wachstumsrate von 36,8% (CAGR) zu erreichen und alle Kategorien von Informationen zu führen & Sicherheitsrisikomanagementsysteme.

- Die Anwendungssicherheit wird voraussichtlich von 3.4 B USD im Jahr 2020 auf 4.5 B USD im Jahr 2023 steigen und eine CAGR von 9.7% erreichen.

- Es wird erwartet, dass Security Services in diesem Jahr ein 66,9-Milliarden-Dollar-Markt sein wird, der von 62B im Jahr 2019 steigt.,

KI, maschinelles Lernen und das Rennen um die Verbesserung der Cybersicherheit

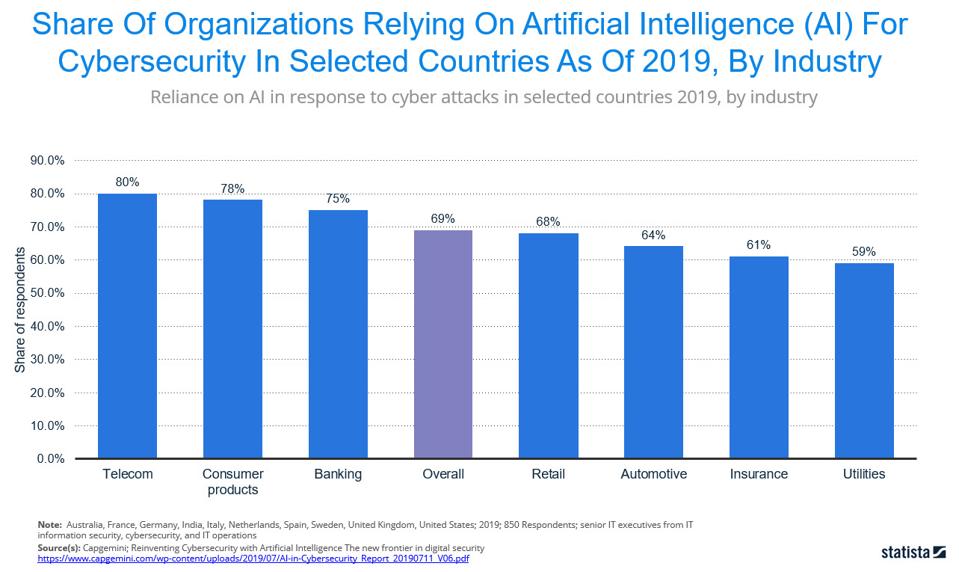

Die Mehrheit der Cybersicherheitsteams ist heute überfordert, Sicherheitsprotokolle zu analysieren, Breach-Versuche zu vereiteln, potenzielle Betrugsvorfälle zu untersuchen und vieles mehr. 69% der Führungskräfte glauben, dass KI und maschinelles Lernen notwendig sind, um auf Cyberangriffe zu reagieren Capgemini-Studie, Cybersicherheit mit künstlicher Intelligenz neu zu erfinden. Die folgende Grafik vergleicht den Prozentsatz der Unternehmen nach Branchen, die sich auf KI verlassen, um ihre Cybersicherheit zu verbessern., 80% der Führungskräfte in der Telekommunikation glauben, dass ihre Organisation ohne KI nicht auf Cyberangriffe reagieren kann, wobei der Durchschnitt 69% aller Unternehmen in sieben Branchen beträgt.

Statista

Unterm Strich müssen alle Organisationen dringend die Sicherheit und Widerstandsfähigkeit von Endpunkten verbessern, Berechtigungsnachweise für privilegierten Zugriff schützen, betrügerische Transaktionen reduzieren und jeden mobiles Gerät, das Null-Vertrauen-Prinzipien anwendet., Viele verlassen sich auf KI und maschinelles Lernen, um festzustellen, ob Anmelde-und Ressourcenanforderungen legitim sind oder nicht, basierend auf früheren Verhaltens-und Systemverwendungsmustern. Mehrere der zehn wichtigsten Unternehmen berücksichtigen eine Vielzahl von Indikatoren, um festzustellen, ob ein Anmeldeversuch, eine Transaktion oder eine Systemressourcenanforderung legitim ist oder nicht. Sie können einem bestimmten Ereignis eine einzelne Punktzahl zuweisen und vorhersagen, ob sie legitim ist oder nicht., Der Omniscore von Kount ist ein Beispiel dafür, wie KI und ML Betrugsanalysten Erkenntnisse liefern, die erforderlich sind, um Fehlalarme zu reduzieren und das Kauferlebnis der Kunden zu verbessern und Betrug zu vereiteln.

Im Folgenden sind die zehn besten Cybersicherheitsunternehmen aufgeführt, die 2020 zu sehen sind:

Absolute – Absolute dient als Branchenmaßstab für Endpoint Resilience, Visibility und Control., Eingebettet in über eine halbe Milliarde Geräte ermöglicht das Unternehmen mehr als 12.000 Kunden mit selbstheilender Endpunktsicherheit, stets verbundenem Einblick in ihre Geräte, Daten, Benutzer und Anwendungen – unabhängig davon, ob sich Endpunkte im oder außerhalb des Unternehmensnetzwerks befinden – und dem ultimativen Maß an Kontrolle und Vertrauen, das für das moderne Unternehmen erforderlich ist.

Um Angreifer zu vereiteln, konzentrieren sich Unternehmen weiterhin auf Sicherheitskontrollen-Gartner schätzt, dass bis 2022 mehr als $ 174B für Sicherheit ausgegeben werden, und davon werden ungefähr $ 50B für den Schutz des Endpunkts verwendet., Der Endpoint Security Trends Report von Absolute stellt fest, dass trotz der astronomischen Investitionen 100 Prozent der Endpunktkontrollen letztendlich fehlschlagen und mehr als jeder dritte Endpunkt zu einem bestimmten Zeitpunkt ungeschützt ist. All dies führt dazu, dass IT-und Sicherheitsadministratoren mit zunehmender Komplexität und zunehmendem Risiko zu kämpfen haben und gleichzeitig unter zunehmendem Druck stehen, sicherzustellen, dass Endpunktkontrollen jederzeit Integrität, Verfügbarkeit und Funktionalität aufrechterhalten und ihren beabsichtigten Wert liefern.,

Unternehmen benötigen vollständige Sichtbarkeit und Echtzeit-Einblicke, um die dunklen Endpunkte zu lokalisieren, zu identifizieren, was kaputt ist und wo Lücken bestehen, sowie schnell zu reagieren und Maßnahmen zu ergreifen. Absolute mildert dieses universelle Gesetz des Sicherheitsverfalls und befähigt Organisationen, einen Unternehmenssicherheitsansatz aufzubauen, der intelligent, anpassungsfähig und selbstheilend ist. Anstatt ein falsches Sicherheitsgefühl aufrechtzuerhalten, bietet Absolute eine einzige Quelle der Wahrheit und das Diamantbild der Widerstandsfähigkeit für Endpunkte.,

Centrify-Centrify definiert den Legacy-Ansatz für Privileged Access Management (PAM) mit einem identitätsorientierten Ansatz neu, der auf Zero-Trust-Prinzipien basiert. Die 15-jährige Geschichte von Centrify begann mit Active Directory (AD) Bridging und war der erste Anbieter, der UNIX-und Linux-Systemen mit Active Directory beitrat, was eine einfache Verwaltung privilegierter Identitäten in einer heterogenen Umgebung ermöglichte., Es erweiterte diese Funktionen dann auf Systeme, die in IaaS-Umgebungen wie AWS und Microsoft Azure gehostet werden, und bot den branchenweit ersten PAM-as-a-Service an, der weiterhin das einzige Angebot auf dem Markt mit einer echten Multi-Tenant-Cloud-Architektur ist. Durch die Anwendung seiner umfassenden Infrastrukturexpertise konnte Centrify den Legacy-Ansatz für PAM neu definieren und die Fähigkeit eines Servers zur Selbstverteidigung gegen Cyberbedrohungen in der ständig wachsenden modernen Unternehmensinfrastruktur einführen.,

Centrify Identity-Centric PAM erstellt eine Vertrauensbasis für kritische Unternehmensressourcen und gewährt dann Zugriff mit den geringsten Berechtigungen, indem überprüft wird, wer Zugriff anfordert, der Kontext der Anforderung und das Risiko der Zugriffsumgebung. Durch die Implementierung von Least Privilege Access minimiert Centrify die Angriffsfläche, verbessert die Sichtbarkeit von Audits und Compliance und reduziert Risiken, Komplexität und Kosten für das moderne hybride Unternehmen., Mehr als die Hälfte der Fortune 100, die weltweit größten Finanzinstitute, Geheimdienste und kritische Infrastrukturunternehmen, Alle vertrauen Centrify, um die Hauptursache für Verstöße zu stoppen – privilegierten Missbrauch von Anmeldeinformationen.

Das Forschungsunternehmen Gartner prognostiziert, dass bis 2021 etwa 75% der großen Unternehmen privilegierte Zugangsmanagementprodukte verwenden werden, gegenüber etwa 50% im Jahr 2018 in ihrer Prognoseanalyse: Informationssicherheit und Risikomanagement, weltweit, 4Q18 Update veröffentlicht März 29, 2019 (Client Access reqd)., Dies ist nicht überraschend, wenn man bedenkt, dass nach einer Schätzung von Forrester Research 80% der heutigen Verstöße durch schwache, versäumte, gestohlene oder anderweitig kompromittierte privilegierte Anmeldeinformationen verursacht werden.

Deep Instinct-Deep Instinct wendet das Deep Learning künstlicher Intelligenz auf Cybersicherheit an. Die On-Device-Lösung von Deep Instinct nutzt die Vorhersagefähigkeiten von Deep Learning und schützt mit unübertroffener Genauigkeit vor Zero-Day-Bedrohungen und APT-Angriffen., Deep Instinct schützt die Endpunkte und/oder mobilen Geräte des Unternehmens vor Bedrohungen auf jeder Infrastruktur, unabhängig davon, ob sie mit dem Netzwerk oder dem Internet verbunden sind oder nicht. Durch die Anwendung der Deep Learning-Technologie auf die Cybersicherheit können Unternehmen jetzt einen unübertroffenen Schutz vor unbekannten und ausweichenden Cyberangriffen aus jeder Quelle erhalten. Deep Instinct bietet einen völlig neuen Ansatz für die Cybersicherheit, mit dem Cyberangriffe in Echtzeit identifiziert und blockiert werden können, bevor Schäden auftreten können., Deep Instinct USA hat seinen Hauptsitz in San Francisco, CA und Deep Instinct Israel hat seinen Hauptsitz in Tel Aviv, Israel.

Infoblox – Infoblox befähigt Unternehmen, traditionellen Netzwerken und digitalen Transformationen wie SD-WAN, Hybrid Cloud und IoT Einfachheit, Sicherheit, Zuverlässigkeit und Automatisierung der nächsten Ebene zu bieten. Infoblox kombiniert Einfachheit, Sicherheit, Zuverlässigkeit und Automatisierung der nächsten Ebene und kann manuelle Aufgaben um 70% reduzieren und die Bedrohungsanalysten von Organisationen um das 3-fache produktiver machen.,

Während sich ihre Historie in DDI-Geräten befindet, gelingt es ihnen, DDI-und Netzwerksicherheitsdienste auf As-a-Service-Basis (- aaS) bereitzustellen. Ihre BloxOne DDI-Anwendung, die auf ihrer BloxOne Cloud-nativen Plattform basiert, hilft IT-Fachleuten, ihre Netzwerke zu verwalten, unabhängig davon, ob sie auf On-Prem -, Cloud-basierten oder hybriden Architekturen basieren., Die BloxOne Threat Defense-Anwendung nutzt die von DDI bereitgestellten Daten, um den Netzwerkverkehr zu überwachen, Bedrohungen proaktiv zu identifizieren und Sicherheitssysteme und Netzwerkmanager schnell über Verstöße zu informieren, und arbeitet mit dem vorhandenen Sicherheitsstapel zusammen, um Sicherheitsbedrohungen schnell, automatisch und effizienter zu identifizieren und zu mildern. Die BloxOne-Plattform bietet eine sichere, integrierte Plattform zur Zentralisierung der Verwaltung von Identitätsdaten und-diensten im gesamten Netzwerk., Als anerkannter Branchenführer hat Infoblox einen Marktanteil von 52% auf dem DDI-Netzwerkmarkt, der aus 8.000 Kunden besteht, darunter 59% der Fortune 1000 und 58% der Forbes 2000.

Die preisgekrönte, KI – gesteuerte Betrugsprävention von Kount-Kount ermöglicht es digitalen Unternehmen, Online-Händlern und Zahlungsdienstleistern auf der ganzen Welt, sich vor Zahlungsbetrug, Betrug bei der Erstellung neuer Konten und Kontoübernahme zu schützen., Mit Kount genehmigen Unternehmen mehr gute Aufträge, decken neue Einnahmequellen auf, verbessern das Kundenerlebnis und verbessern dramatisch ihr Endergebnis, während Betrugsmanagementkosten und-verluste minimiert werden. Durch das globale Netzwerk von Kount und proprietäre Technologien in den Bereichen KI und maschinelles Lernen in Kombination mit flexiblem Richtlinienmanagement frustrieren Unternehmen Online-Kriminelle und schlechte Akteure, die sie von ihrer Website, ihrem Marktplatz und ihrem Netzwerk vertreiben. Die kontinuierlich adaptive Plattform von Kount bietet Unternehmen Sicherheit bei jeder digitalen Interaktion., Zu den Fortschritten von Kount in Bezug auf proprietäre Techniken und patentierte Technologien gehören mobile Betrugserkennung, fortschrittliche künstliche Intelligenz, mehrschichtiges Fingerabdrücken von Geräten, IP-Proxy-Erkennung und Geo-Ortung, Transaktions-und benutzerdefinierte Bewertung, globale Auftragsverknüpfung, Business Intelligence-Berichterstattung, umfassendes Auftragsmanagement sowie professionelle und verwaltete Dienstleistungen. Kount schützt heute über 6.500 Marken.

Mimecast-Mimecast verbessert die Art und Weise, wie Unternehmen vertrauliche, geschäftskritische Geschäftskommunikation und Daten verwalten., Die Mission des Unternehmens besteht darin, die Risiken zu reduzieren, denen Benutzer durch E-Mails ausgesetzt sind, und Unterstützung bei der Reduzierung der Kosten und der Komplexität des Schutzes von Benutzern durch Verlagerung der Arbeitslast in die Cloud. Das Unternehmen entwickelt eine proprietäre Cloud-Architektur, um umfassende E-Mail-Sicherheit, Servicekontinuität und Archivierung in einem einzigen Abonnementdienst bereitzustellen. Ziel ist es, den Menschen den Schutz eines Unternehmens in der heutigen sich schnell verändernden Sicherheits-und Risikoumgebung zu erleichtern., Das Unternehmen erweiterte sein Technologieportfolio im Jahr 2019 durch zwei Akquisitionen und kaufte einen Datenmigrationstechnologieanbieter Einfach migrieren, um Kunden und Interessenten zu helfen, schneller, zuverlässiger und kostengünstiger in die Cloud zu wechseln. Mimecast hat auch das Startup DMARC Analyzer für E-Mail-Sicherheit gekauft, um die Zeit, den Aufwand und die Kosten zu reduzieren, die mit dem Stoppen von Domain-Spoofing-Angriffen verbunden sind. Mimecast hat Segasec Anfang dieses Monats erworben, einen führenden Anbieter von digitalem Bedrohungsschutz., Mit der Übernahme von Segasec kann Mimecast Marken-Exploit-Schutz bieten und mithilfe von maschinellem Lernen potenzielle Hacker in den frühesten Stadien eines Angriffs identifizieren. Die Lösung wurde auch entwickelt, um eine Möglichkeit zu bieten, Phishing-Betrug oder Identitätswechselversuche im Web aktiv zu überwachen, zu verwalten, zu blockieren und zu unterbinden.,

MobileIron-MobileIron ist ein langjähriger Marktführer für mobile Managementlösungen und wird von Chief Information Security Officers, CIOs und Senior Management Teams als de facto Standard für Unified Endpoint Management (UEM), Mobile Application Management (MAM), BYOD Security und Zero Sign-On (ZSO) anerkannt. Die UEM-Plattform des Unternehmens wird durch MobileIron Threat Defense und mobileirons Access-Lösung gestärkt, die eine Zero-Sign-On-Authentifizierung ermöglicht., Forrester beobachtet in seiner neuesten Welle auf Zero Trust eXtended Ecosystem Platform Providers, Q4 2019, dass “ der kürzlich veröffentlichte Authenticator von MobileIron, der die passwortlose Authentifizierung für Cloud-Dienste ermöglicht, ein Muss für Zero Trust-Unternehmen der Zukunft ist und spricht mit seiner Innovation in diesem Bereich.“Die Welle zeigt auch, dass MobileIron der bemerkenswerteste Anbieter ist, da ihr Ansatz zu Null Vertrauen beginnt mit dem Gerät und skaliert über mobile Infrastrukturen., Die Produktsuite von MobileIron enthält auch eine föderierte Richtlinienengine, mit der Administratoren die Vielzahl von Geräten und Endpunkten steuern und besser steuern können, auf die sich Unternehmen heute verlassen. Forrester sieht in MobileIron eine hervorragende Integration auf Plattformebene, eine wichtige Determinante dafür, wie effektiv sie Unternehmen unterstützen werden, die in Zukunft Zero-Trust-Sicherheitsstrategien verfolgen.

One Identity-One Identity unterscheidet seine Identity Manager Identity Analytics-und Risk Scoring-Funktionen durch eine stärkere Integration über die verbundenen Systemmodule., Ziel dieser Module ist es, Kunden mehr Flexibilität bei der Definition von Berichten zu bieten, die anwendungsspezifische Inhalte enthalten. Identity Manager verfügt außerdem über mehr als 30 Direct Provisioning Connectors, die im Basispaket enthalten sind und eine gute Plattformabdeckung bieten, einschließlich einer starken Microsoft-und Office 365-Unterstützung. Zusätzliche Premium-Anschlüsse werden separat berechnet. One Identity verfügt auch über eine separate Cloud-basierte SaaS-Lösung namens One Identity Starling., Einer der größten Vorteile von Starling ist das Design, mit dem es nicht nur von Identity Manager-Clients, sondern auch von Kunden anderer IGA-Lösungen als vereinfachter Ansatz für SaaS-basierte Identitätsanalysen, Risk Intelligence und Cloud-Bereitstellung verwendet werden kann. One Identity und sein Ansatz vertrauen Kunden weltweit, wo mehr als 7.500 Unternehmen weltweit auf One Identity-Lösungen angewiesen sind, um mehr als 125 Millionen Identitäten zu verwalten, ihre Agilität und Effizienz zu verbessern und gleichzeitig den Zugriff auf ihre Systeme und Daten – on-Prem, Cloud oder Hybrid zu sichern.

SECURITI.,ai – SECURITI.ai ist führend in KI-gestützten PrivacyOps, mit denen alle wichtigen Funktionen, die für die Einhaltung der Privatsphäre erforderlich sind, an einem Ort automatisiert werden können. Es ermöglicht Unternehmen, Menschen Rechte an ihren Daten zu geben, verantwortliche Hüter der Daten von Menschen zu sein, globale Datenschutzvorschriften wie CCPA einzuhalten und ihre Marken zu stärken.

Die KI-gestützte PrivacyOps-Plattform ist eine Full-Stack-Lösung, die die Einhaltung der Privatsphäre mithilfe der Roboterautomatisierung und einer natürlichen Sprachschnittstelle operationalisiert und vereinfacht., Dazu gehören ein Diagrammgenerator für personenbezogene Daten, eine Roboterautomatisierung für Anfragen von Betroffenen, ein sicheres Datenanforderungsportal, der Consent Lifecycle Manager, die Datenschutzbewertung von Drittanbietern, Datenschutzbewertungen von Drittanbietern, die Automatisierung der Datenschutzbewertung und das Management von Verstößen. SECURITI.ai ist auch im Abschnitt Einwilligungsmanagement des Datenschutzstapels von Bessemer aufgeführt, der unten gezeigt ist und in der jüngsten Veröffentlichung von Bessemer Venture Partner verfügbar ist Wie Datenschutztechnik zukünftige Datenölle verhindern wird (10 pp., PDF, kein Opt-in).,

Sendesicherheit-Die Sendesicherheitsplattform bietet eine Lösung für die Verwaltung der Identität über Anwendungen hinweg bei gleichzeitiger Wahrung von Sicherheit und Benutzerfreundlichkeit. Mit der Entwicklung krimineller Bedrohungen ist die Online-Authentifizierung reaktiv und weniger effektiv geworden. Viele Unternehmen haben sich für mehrere Punktlösungen entschieden, um mit der Bereitstellung neuer Authentifikatoren, Risiko-Engines und Betrugstools einen Schritt voraus zu sein. Dabei hat das Kundenerlebnis gelitten., Und in einem immer komplexeren Umfeld kämpfen viele Unternehmen mit der Fähigkeit, schnell zu innovieren, um ihren Kunden ein Omnichannel-Erlebnis zu bieten, das es ihnen ermöglicht, den aufkommenden Bedrohungen einen Schritt voraus zu sein.