liste de contrôle d’accès (ACL)

Qu’est-ce qu’une liste de contrôle d’accès

Une liste de contrôle d’accès (ACL) contient des règles qui accordent ou refusent l’accès à certains environnements numériques. Il existe deux types de LCA:

- LCA du système de fichiers filter filtrer l’accès aux fichiers et/ou aux répertoires. Les ACL du système de fichiers indiquent aux systèmes d’exploitation quels utilisateurs peuvent accéder au système et quels privilèges les utilisateurs sont autorisés.

- ACLs réseau━filtrer l’accès au réseau., Les ACL de mise en réseau indiquent aux routeurs et aux commutateurs quel type de trafic peut accéder au réseau et quelle activité est autorisée.

à l’origine, les ACL étaient le seul moyen d’obtenir une protection par pare-feu. Aujourd’hui, il existe de nombreux types de pare-feu et d’alternatives aux ACL. Cependant, les organisations continuent d’utiliser des ACL en conjonction avec des technologies telles que les réseaux privés virtuels (VPN) qui spécifient quel trafic doit être chiffré et transféré via un tunnel VPN.,

raisons d’utiliser une ACL:

- contrôle du flux de trafic

- trafic réseau restreint pour de meilleures performances réseau

- Un niveau de sécurité pour l’accès au réseau spécifiant les zones du serveur/réseau/service accessibles par un utilisateur et qui ne peuvent pas

- surveillance granulaire du trafic sortant une table qui informe un système d’exploitation informatique des privilèges d’accès dont dispose un utilisateur à un objet système, y compris un seul fichier ou un répertoire de fichiers., Chaque objet possède une propriété de sécurité qui le connecte à sa liste de contrôle d’accès. La liste comporte une entrée pour chaque utilisateur avec des droits d’accès au système.

Typique privilèges comprennent le droit de lire un seul fichier (ou tous les fichiers) dans un répertoire, d’exécuter le fichier, ou d’écrire dans le fichier ou les fichiers. Les systèmes d’exploitation qui utilisent une ACL comprennent, par exemple, Microsoft Windows NT/2000, Netware de Novell, OpenVMS de Digital et les systèmes basés sur UNIX.,

lorsqu’un utilisateur demande un objet dans un modèle de sécurité basé sur ACL, le système d’exploitation étudie L’ACL pour une entrée pertinente et voit si l’opération demandée est autorisée.

des ACL de mise en réseau sont installées dans des routeurs ou des commutateurs, où elles agissent en tant que Filtres du trafic. Chaque ACL réseau contient des règles prédéfinies qui contrôlent les paquets ou les mises à jour de routage autorisés ou refusés d’accès à un réseau.

Les routeurs et les commutateurs avec ACL fonctionnent comme des filtres de paquets qui transfèrent ou refusent des paquets en fonction de critères de filtrage., En tant que périphérique de couche 3, un routeur de filtrage de paquets utilise des règles pour voir si le trafic doit être autorisé ou refusé. Il décide ceci basé sur la source et les adresses IP de destination, le port de destination et le port de source, et la procédure officielle du paquet.

Types de listes de contrôle d’accès

les listes de contrôle d’accès peuvent être approchées par rapport à deux catégories principales:

ACL Standard

Une liste d’accès qui est développée uniquement en utilisant l’adresse IP source. Ces listes de contrôle d’accès autorisent ou bloquent l’ensemble de la suite de protocoles., Ils ne font pas la différence entre le trafic IP tel que UDP, TCP et HTTPS. Ils utilisent les numéros 1-99 ou 1300-1999 afin que le routeur puisse reconnaître l’adresse comme adresse IP source.Extended ACL

Une liste d’accès largement utilisée car elle peut différencier le trafic IP. Il utilise les adresses IP source et de destination et les numéros de port pour donner un sens au trafic IP. Vous pouvez également spécifier quel trafic IP doit être autorisé ou refusé. Ils utilisent les numéros 100-199 et 2000-2699.Linux ACL vs., Windows ACL

Linux offre la flexibilité d’apporter des modifications au noyau, ce qui ne peut pas être fait avec Windows. Cependant, comme vous pouvez apporter des modifications au noyau de Linux, vous aurez peut-être besoin d’une expertise spécialisée pour maintenir l’environnement de production.

Windows offre l’avantage d’une plate-forme stable, mais il n’est pas aussi souple comme Linux. En ce qui concerne l’intégration des applications, Windows est plus facile que Linux.

un utilisateur peut définir des mécanismes de contrôle d’accès dans une boîte Windows sans ajouter de logiciel.

en termes de correctifs, Microsoft est la seule source à émettre des correctifs Windows., Avec Linux, vous pouvez choisir d’attendre qu’un fournisseur Linux commercial publie un correctif ou vous pouvez utiliser une entité open source pour les correctifs.

meilleures pratiques ACL

lors de la configuration des ACL, vous devez respecter quelques meilleures pratiques pour vous assurer que la sécurité est étroite et que le trafic suspect est bloqué:

1. ACLs everywhere

ACLs sont appliquées sur chaque interface, dans presque tous les équipements de sécurité ou de routage. Cela convient car vous ne pouvez pas avoir les mêmes règles pour les interfaces orientées vers l’extérieur et les interfaces qui forment votre réseau de campus., Cependant, les interfaces sont similaires et vous ne voulez pas que certaines soient protégées par des ACL et que certaines soient exposées.la pratique D’une ACL sur toutes les interfaces est essentielle pour les ACL entrantes, en particulier les règles qui décident quelle adresse peut transférer des données dans votre réseau. Ce sont les règles qui font une différence considérable.

2. ACL dans l’ordre

dans presque tous les cas, le moteur d’application de L’ACL commence en haut et se déplace vers le bas de la liste. Cela a des implications pour déterminer ce qu’un ACL fera avec un flux de données spécifique.,une des raisons pour lesquelles les organisations adoptent les ACL est qu’elles ont une surcharge de calcul inférieure à celle des pare-feu avec état et qu’elles fonctionnent à des vitesses élevées. Ceci est essentiel lorsque vous essayez d’implémenter la sécurité pour les interfaces réseau rapides. Cependant, plus un paquet reste longtemps dans le système, alors qu’il est examiné par rapport aux règles dans L’ACL, plus la performance est lente.

l’astuce consiste à mettre les règles que vous attendez seront déclenchées en haut de L’ACL. Travailler du général au spécifique, tout en s’assurant que les règles sont logiquement regroupées., Vous devez savoir que chaque paquet sera agi par la règle initiale qu’il déclenche, vous pourriez finir par passer un paquet via une règle lorsque vous avez l’intention de le bloquer via une autre. Considérez comment vous voulez que la chaîne d’événements se produise, en particulier lors de l’ajout de nouvelles règles.

3. Documentez votre travail

lorsque vous ajoutez des règles ACL, documentez pourquoi vous les ajoutez, ce qu’ils sont destinés à faire, et quand vous les avez ajoutés.Vous n’avez pas besoin d’avoir un commentaire par règle. Vous pouvez faire un commentaire pour un bloc de règles, une explication complexe pour une seule règle ou une combinaison des deux approches.,

Les développeurs doivent s’assurer que les règles actuelles sont documentées, donc personne n’a besoin de deviner pourquoi une règle existe.

RBAC vs ACL

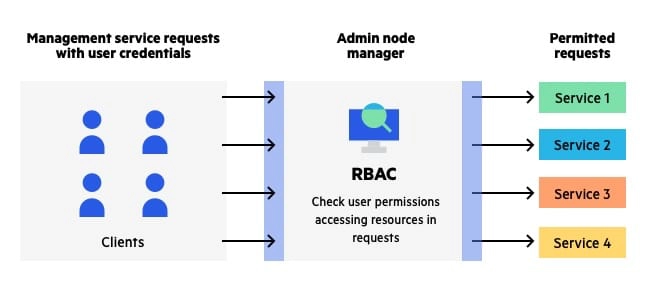

Les développeurs peuvent utiliser des systèmes de liste d’accès basée sur les rôles (RBAC) pour contrôler la sécurité à un niveau granulaire. Plutôt que de mettre l’accent sur l’identité de l’utilisateur et de déterminer s’il devrait être autorisé à voir quelque chose dans l’application, RBAC régit la sécurité en fonction du rôle de l’utilisateur au sein d’une organisation.

par exemple, plutôt que de donner la permission à John Smith, un architecte à New York, RBAC donnerait la permission D’un rôle pour U. S., architecte. John Smith peut être l’un des nombreux utilisateurs avec ce rôle. Ainsi, RBAC garantit aux personnes réglementaires que seuls des utilisateurs spécifiques ont accès à des informations sensibles, car il donne toutes les approbations en fonction des rôles.

la RBAC est généralement considérée comme une méthode privilégiée pour les applications métier. RBAC est plus efficace que ACL en ce qui concerne les frais généraux administratifs et la sécurité. ACL est mieux utilisé pour appliquer la sécurité au niveau de l’utilisateur individuel. Vous pouvez utiliser RBAC pour servir un système de sécurité à l’échelle de l’entreprise, qu’un administrateur surveille., Un ACL peut, par exemple, fournir un accès en écriture à un certain fichier, mais il ne peut pas définir comment un utilisateur peut modifier le fichier.

exemple de système de contrôle d’accès basé sur les rôles (RBAC)

contrôle d’accès basé sur les rôles avec Imperva

Imperva permet de contrôler les privilèges utilisateur à l’aide de contrôles d’accès flexibles basés sur les rôles. Les utilisateurs disposent d’un accès en vue seule, en édition ou restreint aux fonctions et objets de gestion., Les organisations peuvent également regrouper et gérer hiérarchiquement les actifs informatiques en catégories pour un contrôle d’accès précis, même dans les déploiements de fournisseurs de services de sécurité gérés (MSSP) et les grandes entreprises.