Access Control List (ACL)

Wat is een Access Control List

een access control list (ACL) bevat regels die toegang verlenen of weigeren tot bepaalde digitale omgevingen. Er zijn twee soorten ACLs:

- bestandssysteem ACLs━filtertoegang tot bestanden en / of mappen. Bestandssysteem ACLs vertellen besturingssystemen welke gebruikers toegang hebben tot het systeem, en welke privileges de gebruikers zijn toegestaan.

- Netwerkacl ‘ s━filtertoegang tot het netwerk., Netwerkacl ‘ s vertellen routers en switches welk type verkeer toegang heeft tot het netwerk en welke activiteit is toegestaan.

oorspronkelijk waren ACL ‘ s de enige manier om firewallbescherming te bereiken. Tegenwoordig zijn er vele soorten firewalls en alternatieven voor ACL ‘ s. Organisaties blijven echter ACL ’s gebruiken in combinatie met technologieën zoals VPN’ s (virtual private networks) die aangeven welk verkeer moet worden versleuteld en overgedragen via een VPN-tunnel.,

redenen om een ACL te gebruiken:

- Traffic flow control

- beperkt netwerkverkeer voor betere netwerkprestaties

- een beveiligingsniveau voor netwerktoegang waarin wordt gespecificeerd welke gebieden van de server/het netwerk/de Dienst toegankelijk zijn voor een gebruiker en die niet

- gedetailleerde monitoring van het verkeer dat het systeem verlaat en binnenkomt

hoe ACL werkt

een bestandssysteem ACL is een tabel die een computerbesturingssysteem informeert over de toegangsrechten die een gebruiker heeft voor een systeemobject, inclusief een enkel bestand of een bestandsmap., Elk object heeft een beveiligingseigenschap die het verbindt met de toegangsbeheerlijst. De lijst bevat een vermelding voor elke gebruiker met toegangsrechten tot het systeem.

typische privileges zijn het recht om een enkel bestand (of alle bestanden) in een map te lezen, om het bestand uit te voeren, of om naar het bestand of de bestanden te schrijven. Besturingssystemen die gebruik maken van een ACL omvatten bijvoorbeeld Microsoft Windows NT / 2000, Novell ‘ s Netware, OpenVMS van Digital en UNIX-gebaseerde systemen.,

wanneer een gebruiker een object in een op ACL gebaseerd beveiligingsmodel aanvraagt, bestudeert het besturingssysteem de ACL voor een relevante ingang en ziet het of de gevraagde bewerking toegestaan is.

Netwerkacl ‘ s worden geïnstalleerd in routers of switches, waar ze fungeren als verkeersfilters. Elke netwerk-ACL bevat vooraf gedefinieerde regels waarmee wordt bepaald welke pakketten of routeringsupdates toegang tot een netwerk hebben of worden geweigerd.

Routers en switches met ACL ‘ s werken als pakketfilters die pakketten overdragen of weigeren op basis van filtercriteria., Als Layer 3-apparaat gebruikt een router voor pakketfiltering regels om te zien of verkeer moet worden toegestaan of geweigerd. Het besluit dit op basis van bron en bestemming IP-adressen, bestemming poort en bron poort, en de officiële procedure van het pakket.

typen toegangscontrolelijsten

toegangscontrolelijsten kunnen worden benaderd in relatie tot twee hoofdcategorieën:

standaard ACL

Een toegangslijst die uitsluitend is ontwikkeld met behulp van het bron-IP-adres. Deze toegangscontrolelijsten maken het mogelijk of blokkeren de volledige protocolsuite., Ze maken geen onderscheid tussen IP-verkeer zoals UDP, TCP en HTTPS. Ze gebruiken nummers 1-99 of 1300-1999 zodat de router het adres kan herkennen als het bron IP adres.

Extended ACL

Een access-list die veel gebruikt wordt omdat het IP-verkeer kan onderscheiden. Het maakt gebruik van zowel bron en bestemming IP-adressen en poortnummers om zin van IP-verkeer te maken. U kunt ook opgeven welk IP-verkeer moet worden toegestaan of geweigerd. Ze gebruiken de nummers 100-199 en 2000-2699.

Linux ACL vs., Windows ACL

Linux biedt de flexibiliteit om kernelwijzigingen aan te brengen, wat niet kan worden gedaan met Windows. Echter, omdat je kernel aanpassingen aan Linux kunt maken, heb je wellicht gespecialiseerde expertise nodig om de productieomgeving te onderhouden.

Windows biedt het voordeel van een stabiel platform, maar het is niet zo flexibel als Linux. Met betrekking tot applicatie-integratie is Windows eenvoudiger dan Linux.

een gebruiker kan toegangscontrolemechanismen instellen in een Windows-kader zonder software toe te voegen.

in termen van patchen is Microsoft de enige bron die Windows patches uitgeeft., Met Linux kun je ervoor kiezen om te wachten tot een commerciële Linux provider een patch uitbrengt of je kunt gaan met een open-source entiteit voor patches.

ACL Best Practices

bij het configureren van ACL’ s moet u zich houden aan een paar best practices om ervoor te zorgen dat de beveiliging strak is en verdacht verkeer wordt geblokkeerd:

1. ACL ’s everywhere

ACL’ s worden afgedwongen op elke interface, in bijna alle beveiliging of routing gear. Dit is passend omdat je niet dezelfde regels kunt hebben voor naar buiten gerichte interfaces en interfaces die je campusnetwerk vormen., Echter, interfaces zijn vergelijkbaar en je wilt niet dat sommige beschermd door ACLs en sommige blootgesteld.

de praktijk van een ACL op alle interfaces is essentieel voor inkomende ACL ‘ s, in het bijzonder de regels die bepalen welk adres gegevens naar uw netwerk kan overbrengen. Dat zijn de regels die een aanzienlijk verschil maken.

2. ACL in volgorde

in bijna alle gevallen begint de engine die de ACL afdwingt aan de bovenkant en gaat naar beneden in de lijst. Dit heeft implicaties voor het uitwerken van wat een ACL zal doen met een specifieke datastroom.,

een reden waarom organisaties ACL ‘ s gebruiken is dat ze een lagere computationele overhead hebben dan stateful firewalls en dat ze met hoge snelheden werken. Dit is essentieel wanneer u probeert beveiliging te implementeren voor snelle netwerkinterfaces. Echter, hoe langer een pakket in het systeem blijft, terwijl het wordt onderzocht tegen de regels in de ACL, hoe langzamer de prestaties.

De truc is om de regels die je verwacht zal worden geactiveerd aan de bovenkant van de ACL. Werk van algemeen naar specifiek, terwijl de regels logisch gegroepeerd zijn., Je moet weten dat elk pakket zal worden uitgevoerd door de eerste regel die het triggert, je zou kunnen eindigen het doorgeven van een pakket via een regel wanneer u van plan bent om het te blokkeren via een andere. Bedenk hoe u wilt dat de keten van gebeurtenissen plaatsvindt, in het bijzonder bij het toevoegen van nieuwe regels.

3. Documenteer uw werk

wanneer u ACL-regels toevoegt, documenteer waarom u ze toevoegt, wat ze bedoeld zijn om te doen en wanneer u ze toevoegt.

u hoeft geen commentaar per regel te hebben. U kunt een opmerking maken voor een blok regels, een ingewikkelde uitleg voor een enkele regel, of een combinatie van beide benaderingen.,

ontwikkelaars moeten ervoor zorgen dat de huidige regels gedocumenteerd zijn, dus niemand hoeft te raden waarom een regel Er is.

RBAC vs ACL

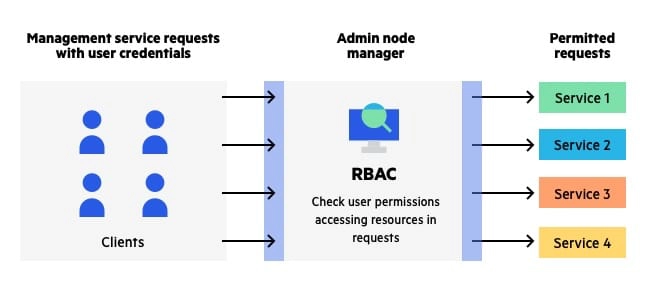

ontwikkelaars kunnen RBAC-systemen (role-based access list) gebruiken om de beveiliging op een gedetailleerd niveau te controleren. In plaats van de identiteit van de gebruiker te benadrukken en te bepalen of ze iets in de applicatie moeten mogen zien, regelt RBAC de beveiliging op basis van de rol van de gebruiker binnen een organisatie.

bijvoorbeeld, in plaats van toestemming te geven aan John Smith, een architect in New York, zou RBAC toestemming geven voor een rol voor de VS., architect. John Smith kan een van de vele gebruikers met die rol. Zo garandeert RBAC dat alleen specifieke gebruikers toegang hebben tot gevoelige informatie, aangezien het alle goedkeuringen verleent op basis van rollen.

RBAC wordt algemeen beschouwd als een voorkeursmethode voor zakelijke toepassingen. RBAC is effectiever dan ACL met betrekking tot administratieve overheadkosten en beveiliging. ACL wordt het best gebruikt voor het toepassen van beveiliging op het niveau van de individuele gebruiker. U kunt RBAC gebruiken om een bedrijfsbreed beveiligingssysteem te bedienen, dat door een beheerder wordt bewaakt., Een ACL kan bijvoorbeeld schrijftoegang bieden tot een bepaald bestand, maar het kan niet bepalen hoe een gebruiker het bestand kan wijzigen.

voorbeeld van een RBAC-systeem (Role-based access control)

rol-Based Access Control with Imperva

Imperva maakt controle van gebruikersrechten mogelijk met behulp van flexibele rol-based access controls. Gebruikers worden voorzien van alleen bekijken, bewerken of beperkte toegang tot beheerfuncties en objecten., Organisaties kunnen IT-assets ook hiërarchisch groeperen en beheren in categorieën voor fijnmazige Toegangscontrole, zelfs in Managed Security Service Provider (MSSP)-implementaties en grootschalige ondernemingen.