symmetrische versleutelingsalgoritmen: Live Long & Encrypt

net als tribbles in Star Trek is symmetrische versleuteling overal aanwezig. We onderzoeken symmetrische sleutelalgoritmen en nemen je mee naar plaatsen waar geen niet-IT-persoon eerder is geweest

symmetrische versleutelingsalgoritmen zijn de onderliggende processen die veilige communicatie mogelijk maken. Als je het in Star Trek-gerelateerde termen zet, symmetrische algoritmen zijn de warpaandrijving voor het voortstuwingssysteem van je sterrenschip., Ze zijn een integraal onderdeel van informatiebeveiliging en zijn wat uw bedrijf helpen om verder te gaan met data-encryptie veilig en met snelheden die sneller zijn dan licht.

(Ja, ik weet het, Ik ben echt vliegen mijn nerd vlag hoog vandaag. Hoewel fascinerend, symmetrische sleutel algoritmen zijn niet precies “licht” of gemakkelijk lezen-dus ik heb om wat plezier te hebben bij het schrijven. Verdomme, Jim, Ik ben een cybersecurity schrijver, geen cryptograaf.)

zorg ervoor dat u uw koffie ververst (of earl grey tea, als dat meer uw snelheid is)., We staan op het punt om een diepe duik te nemen in het verkennen van wat symmetrische encryptie-algoritmen zijn, waarom ze belangrijk zijn, en wat de meest voorkomende symmetrische encryptie-algoritmes zijn.

Maak het zo.

laten we het eruit halen.

Opmerking van de redactie: Dit artikel is het eerste in een reeks artikelen over symmetrische versleuteling., Zorg ervoor dat bekijk de gerelateerde artikels hieronder:

- Symmetrische Encryptie 101: Definitie, Hoe Het Werkt & Bij

- Asymmetrische vs Symmetrische Encryptie: Definities & Verschillen

- blokcijfer vs Stream Cipher: Wat Ze & Hoe Ze Werken

Wat Is een Symmetrisch Algoritme en Hoe Werkt Het?

symmetrische algoritmen zijn de cryptografische functies die centraal staan bij symmetrische sleutelversleuteling., Het zijn instructies of stappen die computers volgen om specifieke taken uit te voeren met betrekking tot het versleutelen en decoderen van gegevens.

heeft u behoefte aan een universele vertaler? Oké, laten we dit een beetje meer uitleggen.

symmetrische versleutelingsalgoritmen worden gebruikt (gecombineerd met een versleutelingssleutel) om twee belangrijke dingen te doen:

- versleutelen. Converteer leesbare tekst (platte tekst) naar onleesbare, versleutelde tekst (versleutelde tekst).

- decoderen. Converteer de versleutelde tekst terug naar platte tekst.

symmetrische versleutelingsalgoritmen gebruiken dezelfde versleutelingssleutel voor zowel versleuteling als decryptie., (In tegenstelling tot asymmetrische encryptie-algoritmen, die twee verschillende sleutels gebruiken.)

versleutelingsalgoritmen, in het algemeen, zijn gebaseerd op de wiskunde en kunnen variëren van zeer eenvoudige tot zeer complexe processen, afhankelijk van hun ontwerp. In het geval van symmetrische encryptie-algoritmen, ze zijn gekoppeld met een enkele sleutel om leesbare (platte tekst) gegevens om te zetten in onverstaanbare wartaal (versleuteling). Ze gebruiken dan dezelfde sleutel om vervolgens de versleuteling terug te decoderen in platte tekst. En dit alles gebeurt op een manier die de vertrouwelijkheid en privacy van gegevens garandeert. Gaaf, hè?,

symmetrische versleutelingsalgoritmen zijn eigenlijk bekend onder een paar verschillende namen:

- symmetrische sleutelalgoritmen,

- symmetrische cijfers,

- geheime sleutelalgoritmen en

- Bulkcodes. (We zullen meer praten over bulk cijfers een beetje later.)

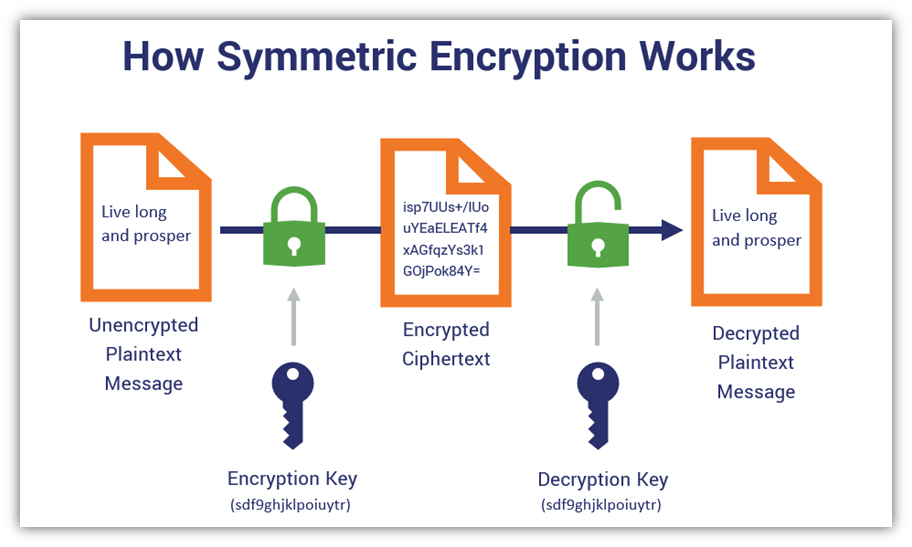

in het algemeen is het doel van encryptie om het zo te maken dat alleen iemand met de sleutel het geheime bericht kan ontcijferen en lezen., In het geval u een snelle herinnering nodig hebt over hoe symmetrische versleuteling werkt, is hier een snel overzicht:

in deze afbeelding hierboven, van links naar rechts, zult u zien dat u begint met de leesbare gegevens in platte tekst. Zodra de symmetrische encryptie-algoritme en sleutel worden toegepast op die gegevens, het wordt onleesbaar versleuteling., De manier om dat bericht te decoderen om de betekenis ervan te ontcijferen is om een decryptie sleutel te gebruiken. In het geval van symmetrische versleuteling, is de decryptie sleutel identiek aan de sleutel die werd gebruikt om de gegevens te versleutelen. Je gebruikt twee keer dezelfde sleutel.

wat doen symmetrische versleutelingsalgoritmen eigenlijk?

In een notendop is een symmetrisch algoritme een verzameling instructies in cryptografie die één sleutel gebruiken om gegevens te versleutelen en te decoderen. Deze encryptie-algoritmen en sleutels zijn licht van gewicht in de zin dat ze zijn ontworpen voor snelheid bij het verwerken van grote blokken of gegevensstromen., (Dit is de reden waarom symmetrische encryptie-algoritmen staan bekend als bulk cijfers.)

Asymmetrische sleutelalgoritmen en sleutels, aan de andere kant, zijn resource eters. De sleutels zijn enorm en zijn duur om op schaal te gebruiken. Wat ik bedoel is dat ze zuigen veel van uw CPU-verwerkingsbronnen en tijd, batterij, en bandbreedte uit te voeren.

Weet je nog hoe we symmetrische algoritmen beschreven als een belangrijk onderdeel van je warp drive? Laten we verder gaan met die analogie., Dus als je nadenkt over wat asymmetrische encryptie-algoritmen zijn, zouden ze het equivalent zijn van de stuwraketten in het voortstuwingssysteem. Zeker, ze zullen je er uiteindelijk, maar ze zijn niet geschikt voor snelle encryptie op schaal.

echter, ze zijn geweldig voor het versleutelen van kleinere batches van gegevens in openbare kanalen. En asymmetrische sleuteluitwisselingen (waar we het binnenkort meer over zullen hebben) zijn een geweldige manier om sleutels te distribueren in die onveilige publieke kanalen.

Dit is de reden waarom mensen vaak gebruik maken van symmetrische versleuteling voor het coderen van grote hoeveelheden data.,

wat bepaalt de sterkte van een symmetrisch versleutelingsalgoritme?

zoals u snel zult ontdekken, worden niet alle symmetrische algoritmen gelijk gemaakt. Ze variëren in termen van sterkte – maar wat is kracht precies betekent in cryptografie? Het korte antwoord is dat cryptografische kracht is alles over hoe moeilijk het is voor een hacker om de encryptie te breken om toegang te krijgen tot de gegevens. Het langere antwoord kan natuurlijk variëren afhankelijk van het type algoritme dat u evalueert., Maar in het algemeen komt cryptografische sterkte meestal neer op een paar belangrijke eigenschappen:

- De lengte, willekeur en onvoorspelbaarheid van de symmetrische sleutel,

- het vermogen van het algoritme om bekende aanvallen te weerstaan of resistent te zijn, en

- een gebrek aan achterdeuren of andere opzettelijke kwetsbaarheden.

symmetrische versleuteling kan een beetje een balanceringshandeling zijn omdat je algoritmen en sleutels nodig hebt die rekenkundig moeilijk maar praktisch genoeg zijn om te gebruiken met acceptabele prestaties.,

symmetrische versleutelingsalgoritmen kunnen niet op zichzelf staan in openbare kanalen

hoewel symmetrische versleutelingsalgoritmen misschien de meest logische tools lijken voor alle soorten online gegevensversleuteling, is het niet zo eenvoudig. Net als de altijd logische Spock en de charismatische Captain Kirk, heeft symmetrische encryptie ook zwakheden-vooral wanneer ze op zichzelf worden gebruikt in openbare kanalen., Deze zwakke punten komen in de vorm van sleuteldistributie en sleutelbeheer problemen:

- je hebt een beveiligde verbinding nodig om symmetrische sleutels te distribueren, en

- proberen iedereen bij te houden die een kopie van de sleutel heeft, kan lastig zijn als je het aan veel mensen zou geven.

bij het gebruik van symmetrische encryptie, in het ideale geval, Sorteren u en de persoon waarmee u communiceert uw geheime sleutel van tevoren (voordat u deze gebruikt voor gegevensuitwisseling). Dit betekent dat om een symmetrische sleutel veilig met iemand te delen, je zou moeten ontmoeten met hen in persoon om het aan hen te geven., Maar wat als je aan de andere kant van het land bent? Of erger nog, wat als je aan de andere kant van de wereld van hen bent?

hoewel dit geen probleem zou zijn in het Star Trek-universum, waar je eenvoudig binnen enkele seconden van de ene plaats naar de andere kon transporteren, is dit niet haalbaar in onze 21e-eeuwse transportloze wereld. Hier wisselen mensen op elk moment van de dag informatie uit met webservers wereldwijd. Dit betekent dat mensen elkaar niet van tevoren kunnen ontmoeten om sleutels uit te delen of te ontvangen. We moeten dus op andere manieren vertrouwen om sleutels veilig uit te wisselen met andere partijen.,

Dit is waar asymmetrische algoritmen — of meer specifiek sleuteluitwisselingsprotocollen — in het spel komen. De uitwisseling van asymmetrische sleutels maakt het mogelijk symmetrische sleutels in anderszins onveilige openbare kanalen uit te wisselen. Wat je misschien wel of niet beseft is dat je deze combinatie van symmetrische en asymmetrische encryptie technieken nu gebruikt.

Asymmetrische technieken maken Veilige symmetrische versleuteling mogelijk via het Internet

laten we uw verbinding met onze website als voorbeeld nemen. Zie je dat hangslotpictogram in je browser?, Het betekent dat je verbonden bent met een beveiligde website.

So, wanneer u aanvankelijk verbonden was met TheSSLstore.com uw browser moest een proces met onze server uitvoeren dat bekend staat als een TLS handshake. Deze handshake is een manier voor de server om te bewijzen aan uw browser dat het legitiem is en is niet een bedrieger. (Weet je, omdat cybercriminelen graag doen alsof ze andere mensen om mensen te misleiden in verbinding met hen. Zo zijn ze net Romulanen. ze doen altijd aan uitvluchten.,) Het handshake-proces maakt gebruik van asymmetrische encryptie en asymmetrische sleuteluitwisselingsprocessen om dit te doen.

- Het asymmetrische versleutelingsproces controleert de digitale handtekeningen.

- Het asymmetrische sleuteluitwisselingsproces versleutelt het pre-master geheim dat uw browser en de webserver zullen gebruiken om een symmetrische sessiesleutel aan te maken.

natuurlijk zijn er een paar versies van de handshake — TLS 1.0, TLS 1.2, TLS 1.3 — en er zijn specifieke verschillen in hoe ze werken. (Bijvoorbeeld, de Internet Engineering Task Force dringt aan op het strikte gebruik van forward-secrecy-only cijfers in TLS 1.,3 – maar dat is een onderwerp voor een andere keer. Weet alleen dat alleen de TLS 1.2 handshake het minimum zou moeten zijn dat gebruikt wordt. Vanaf oktober 2020 meldt Qualys SSL Labs dat 99% van de sites het TLS 1.2-protocol ondersteunt en 39,8% het TLS 1.3-protocol.

We zullen niet ingaan op de details van hoe de TLS handshake hier werkt, maar weet dat het het gebruik van cipher suites betreft., Deze groepen cijfers helpen om een veilige HTTPS-verbinding tot stand te brengen door te bepalen welke van de volgende te gebruiken:

- een protocol (TLS)

- een asymmetrisch sleuteluitwisselingsalgoritme (zoals Diffie-Hellman)

- een bulkcoderingscodering

- een digitale handtekening

- een hash-functie (zoals SHA2-2)

- een message authentication code (MAC) function

u kunt meer lezen over het proces in deze Explainer blog over hoe de TLS handshake werkt. Maar voor nu, laten we blijven bij het onderwerp bij de hand van symmetrische encryptie-algoritmen.,

de twee soorten symmetrische algoritmen (cijfers)

tijdens de symmetrische versleuteling die plaatsvindt wanneer u veilig verbinding maakt met een website, gebruikt u een bulk versleuteling om dat te laten gebeuren. Er zijn twee subcategorieën van bulkcodes: blokcodes en streamcodes.

Blokcodes

in dit type versleuteling worden gegevens in platte tekst opgesplitst in groepen van bits met een vaste lengte die blokken worden genoemd (die meestal worden verbonden via een proces dat chaining wordt genoemd). Elk blok wordt dan gecodeerd als een eenheid, waardoor dit proces een beetje traag., En als er niet genoeg gegevens om een blok volledig te vullen, “padding” (meestal een overeengekomen aantal 0s) wordt vervolgens gebruikt om ervoor te zorgen dat de blokken voldoen aan de eisen van de vaste lengte.

de ideale blokcode heeft een enorme sleutellengte die niet praktisch is, dus veel moderne cijfers moeten sleutelgroottes terugschalen om ze bruikbaar te maken. Maar even een snelle opmerking: anders dan bij asymmetrische encryptie, bepalen symmetrische encryptiesleutels niet de grootte van de datablokken.,

de meerderheid van de moderne symmetrische encryptie-algoritmen vallen binnen het blok cipher camp, en dit soort cijfers hebben bredere gebruik en toepassing mogelijkheden. We gaan ons hier voornamelijk op hen richten. Maar als je je afvraagt wat de meest populaire of gemeenschappelijke stream cijfers zijn, maak je geen zorgen, we hebben je gedekt.

stream-cijfers

met dit type cipher versleutelt het gegevens in platte tekst een bit per keer. Als zodanig, gegevens wordt verwerkt in een stroom in plaats van in brokken zoals in blok cijfers. Dit maakt het proces minder resource-intensief en sneller te bereiken.,

nu gaan we niet in op alle details van blokcodes en streamcodes — dat is een heel ander onderwerp. Maar het goede nieuws is dat we al een artikel hebben geschreven dat betrekking heeft op blok cijfers vs stream cijfers. Zo, zorg ervoor dat u controleren dat een uit voor een meer diepgaande blik op wat ze zijn en hoe ze werken.

Oké, dit is waar dingen spannend beginnen te worden (of ingewikkelder, afhankelijk van je perspectief). Met gedeelde sleutel encryptie, zijn er verschillende bekende symmetrische sleutel algoritmen om te weten., Laten we ze allemaal opsplitsen om te begrijpen wat ze zijn en hoe ze werken.

symmetrische algoritme lijst: de 3 meest voorkomende symmetrische algoritme Types

voor deze sectie hebben we een symmetrische algoritme lijst samengesteld die ons zal helpen navigeren door de meest voorkomende symmetrische cijfers. We beginnen met een van de oudste en werken ons een weg naar de “nieuwste en beste” — wat betekent, het algoritme dat we vandaag de dag meestal gebruiken voor moderne symmetrische encryptie.

Data Encryption Standard (DES)

eerste op onze lijst is de data encryption standard., DES, ook bekend als DEA (afkorting voor data encryption algorithm), is een van de vroegste symmetrische encryptie-algoritmen die sindsdien verouderd. Het is gebaseerd op de Feistel Cipher (net als vele andere variëteiten van blokcodes) en werd eigenlijk beschouwd als een van de eerste symmetrische algoritmen te worden aangenomen als een Federal Information Processing Standard (FIPS) in 1976.

DES dateert uit de vroege jaren 1970, toen de oorspronkelijke vorm (“Lucifer”) werd ontwikkeld door IBM cryptograaf Horst Feistel., IBM meldt dat de coderingsmethode oorspronkelijk werd gemaakt in opdracht van Lloyds Bank of the United Kingdom. Het National Bureau of Standards (nu bekend als het National Institute of Standards, of kortweg NIST) uiteindelijk op zoek naar voorstellen voor een commerciële toepassing voor encryptie, en IBM diende een variatie van het. Het werd zelfs gewenst voor gebruik door de National Security Agency (NSA) om hun gegevens te beschermen.

Dit type symmetrische versleuteling koppelt inputs van een specifieke lengte aan outputs van een specifieke lengte., Als zodanig werkt het op 64-bits blokken-wat betekent dat het gegevens in groepen van maximaal 64 blokken tegelijkertijd kan versleutelen — en heeft het een sleutelgrootte van 56 bits. Er zijn ook 8 extra pariteit bits aan de sleutel, die dienen als een manier om te controleren op gegevensoverdracht fouten. Het is echter belangrijk op te merken dat pariteit bits zijn niet iets wat je ooit zou gebruiken voor encryptie.

deze size key is eigenlijk erg klein volgens de huidige standaarden, wat het zeer gevoelig maakt voor brute force aanvallen., Ook verschillen de sleutel – en bloklengtes van de originele Lucifer-sleutel-en bloklengtes, die beide werden gereduceerd van 128 bits.

voor meer informatie over hoe DES encryptie en Feistel netwerken werken, Bekijk deze geweldige video van Coursera en Stanford University.het Data Encryption Standard (DES) document (FIPS PUB 46-3) werd officieel ingetrokken op 19 mei 2005, samen met de documenten FIPS 74 en FIPS 81., De minister van handel van het National institute of Standards and Technology publiceerde het volgende in het federale Register:

” Deze FIPS worden ingetrokken omdat FIPS 46-3, DES, niet langer de beveiliging biedt die nodig is om informatie van de federale overheid te beschermen. FIP ‘ s 74 en 81 zijn bijbehorende standaarden die voorzien in de implementatie en werking van de DES.”

DES encryptie werd opgevolgd door triple data encryption algorithm (tdea) voor sommige toepassingen, hoewel niet alle., Echter, DES werd voornamelijk vervangen als een aanbeveling door de advanced encryption standard, of wat bekend staat als AES encryptie, in 2000. Dit is wat we vandaag de dag het meest gebruiken voor symmetrische encryptie.

laten we nu die twee andere types van symmetrische versleutelingsalgoritmen onderzoeken.

Triple Data Encryption Algorithm (Tdea)

Het Triple data encryption Algorithm (Triple Data Encryption Algorithm), dat in de late jaren 1990 werd gemaakt, is een beetje lastig omdat het eigenlijk gaat door verschillende afkortingen: TDEA, TDES, en 3DES., Maar zoals je waarschijnlijk kunt raden aan de naam, 3DES is gebaseerd op het concept van DES, maar met een twist.

In tegenstelling tot zijn voorganger gebruikt TDEA meerdere afzonderlijke sleutels om gegevens te versleutelen — een variant van TDEA gebruikt twee sleutels en de andere variant gebruikt drie sleutels (vandaar de “triple” in zijn naam). De sterkste van de twee is degene die drie toetsen gebruikt.,

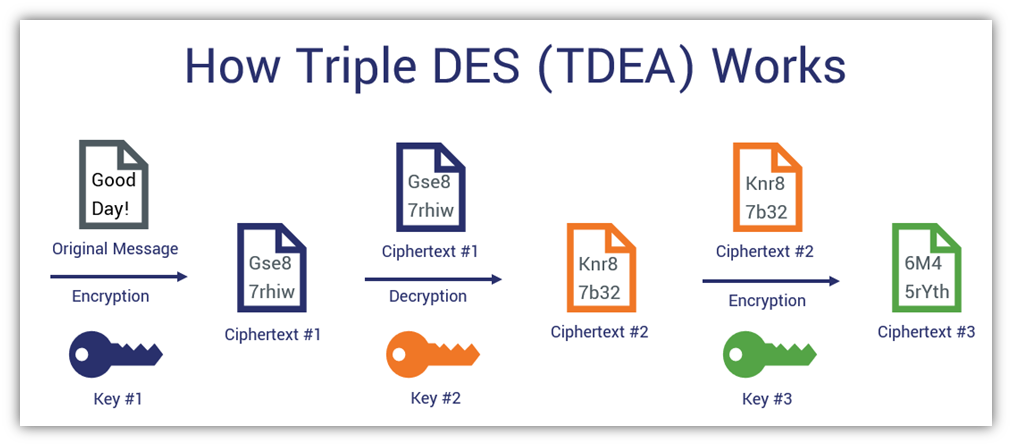

Hier is een illustratie van hoe het tdea-proces met drie toetsen werkt:

het gebruik van meerdere sleutels maakt het verwerken van gegevens traag en verhoogt de computationele overhead, dat is de reden waarom organisaties vaak overgeslagen over 3DES en direct naar het gebruik van AES.

TDEA werkt met een fatsoenlijke 168-Bits sleutelgrootte., Echter, net als DES, 3DES werkt ook op kleine 64-bit blokken. De kleine blokgrootte maakte het gevoelig voor de sweet32 kwetsbaarheid (CVE-2016-2183 en CVE-2016-6329), of wat bekend staat als de sweet32 verjaardag aanval. Deze exploit maakt gebruik van een kwetsbaarheid die onbedoelde partijen in staat stelt om toegang te krijgen tot delen van DES/TDEA-versleutelde gegevens.

het tdea symmetrische sleutelversleutelingsalgoritme is ingesteld op veroudering in termen van nuttig zijn voor cryptografische bescherming in 2023. Echter, in de tussentijd, NIST SP 800-76 Rev., 2 geeft aan dat 3DES kan worden gebruikt door federale overheidsorganisaties om gevoelige niet-geclassificeerde gegevens te beschermen, zolang het wordt gebruikt ” in de context van een totaal beveiligingsprogramma.”Een dergelijk programma omvat:

- Good information security practices,

- sterke fysieke beveiligingsprocedures, en

- computer netwerk of systeem access controls.

Advanced Encryption Standard (AES)

AES is het meest voorkomende type symmetrisch encryptie-algoritme dat we vandaag gebruiken. In feite, zelfs de NSA maakt gebruik van AES-encryptie te helpen beveiligen van de gevoelige gegevens.,

AES is een variant van de Rijndael-familie van symmetrische versleutelingsalgoritmen. In tegenstelling tot zijn DES of TDEA tegenhangers, is het gebaseerd op een substitutie-permutatie netwerk. Dus, het gebruikt dit als basis in plaats van de Feistel cipher. U vindt de geavanceerde encryptie standaard in gebruik voor alles van SSL / TLS-encryptie tot draadloze en processorbeveiliging. Het is snel, veilig en verhoogt uw verwerkingskosten niet merkbaar (tenminste, wanneer u de juiste sleutel gebruikt).,

AES werkt op blokgroottes van 128 bits, ongeacht de gebruikte sleutelgrootte, en voert versleutelingsbewerkingen uit in meerdere rondes.

Er zijn in totaal vier subprocessen voor AES-versleuteling:

- AddRoundKey

- SubBytes

- ShiftRows

- MixColumns

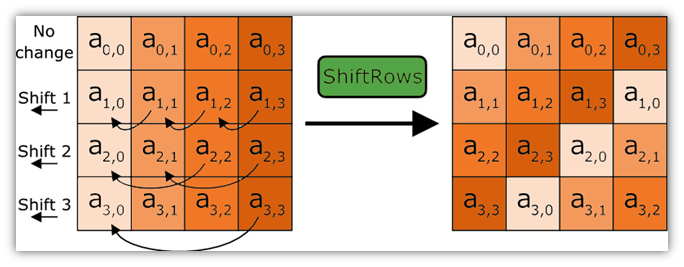

De rondes, die worden uitgevoerd op de gegevens in platte tekst, maken gebruik van substituties uit een opzoektabel. Een van de rondes lijkt hierop:

AES, die de nieuwe door FIPS goedgekeurde versleutelingsstandaard werd na het vervangen van DES en het vervangen van 3DES, heeft een maximale sleutelgrootte van maximaal 256 bits. Dit is ongeveer 4,5 keer groter dan een DES-toets. Nog groter, en het zou niet praktisch zijn voor toepassingen op schaal. Nu, de grootte van de sleutel bepaalt hoeveel rondes van operaties zullen worden uitgevoerd – bijvoorbeeld, een 128-bit sleutel zal 10 rondes hebben, terwijl een 256-bit sleutel 14 zal hebben.

natuurlijk is AES-versleuteling ongelooflijk sterk., Dus, elke poging om AES te kraken via brute kracht met behulp van moderne computertechnologie is “zinloos”, zoals een bepaald collectief van cybernetische individuen graag zeggen. Zelfs luitenant Data zou waarschijnlijk moeite hebben met zo ‘ n computationele inspanning. Ik zeg dat omdat zelfs kwantumcomputers niet zo ‘ n groot effect hebben op symmetrisch versleutelingsalgoritme als op bijvoorbeeld moderne asymmetrische versleutelingsmethoden. (Symmetrische versleutelingsmethoden zouden grotere sleutels nodig hebben om kwantumbestendig te zijn, terwijl publieke sleutelmethoden niet langer veilig zijn — periode.,)

voor een meer diepgaande blik op de advanced encryption standard, moet u kijken op ons andere artikel over het onderwerp. Daar krijg je een zeer technische blik op hoe AES werkt.

natuurlijk zijn dit niet de enige drie symmetrische algoritmen die gebruikt worden…

Er zijn tal van andere soorten symmetrische versleutelingsalgoritmen die nuttig zijn voor verschillende doeleinden en cryptografische functies. Om je een snelle voorproefje te geven, de lijst van sommige van deze algoritmen bevat:

natuurlijk zijn er ook andere cijfers — maar we gaan ze hier niet allemaal opnemen., Maar dit geeft je in ieder geval een aantal voorbeelden van wat er daarbuiten is voor zover het AES-algoritmen betreft.

waar u symmetrische algoritmen aan het werk zult vinden

symmetrische versleutelingsalgoritmen, wanneer ze afzonderlijk worden gebruikt, zijn het meest geschikt voor het versleutelen van gegevens in rust of in niet-openbare kanalen. Ik zeg dat omdat ze vaak gevonden worden om at-rest gegevens te beschermen in verschillende situaties, waaronder databases, online diensten en bankgerelateerde transacties. (Dit laatste is omdat de Payment Card Industry Data Security Standards, of kortweg PCI DSS, dit vereist.,)

echter, dat zijn niet de enige plaatsen waar ze nuttig zijn. Oh, nee-je vindt ook symmetrische algoritmen in gebruik op het internet., Als u ze gebruikt in combinatie met asymmetrische versleuteling voor sleuteluitwisseling — zoals wanneer u verbinding maakt met een beveiligde website — dan komt symmetrische versleuteling in het spel met services zoals:

- websitegegevens uitwisselen

- Google ‘ S G Suite van online services

- CodeGuard website backup tool

- SalesForce platform

wat we hebben uitgespookt op symmetrische versleutelingsalgoritmen (TL;DR)

did heb je geen zin om in alle technische onzin te duiken? (Of had geen zin om door mijn nerdy Star Trek vergelijkingen van symmetrische encryptie-algoritmen te lezen?,) Geen zorgen. Hier zijn een paar van de belangrijkste afhaalpunten van dit artikel over symmetrische sleutelalgoritmen:

- versleutelingsalgoritmen zijn in principe stap-voor-stap aanwijzingen voor het uitvoeren van cryptografische functies (zoals versleuteling, decryptie, hashing, enz.). Algoritmen komen in asymmetrische en symmetrische varianten. In de eerste, een sleutel versleutelt gegevens en een andere decodeert gegevens. In de laatste, een sleutel voert zowel de encryptie en decryptie functies.

- symmetrische algoritmen zijn efficiënte processen die zijn ontworpen voor het versleutelen van gegevens in veilige, niet-openbare kanalen.,

- een proces dat bekend staat als een TLS handshake maakt het mogelijk voor u om een vorm van symmetrische versleuteling te gebruiken in openbare kanalen.

- Er zijn veel verschillende soorten symmetrische sleutelalgoritmen die de afgelopen jaren zijn gebruikt. Drie van de meest voorkomende zijn DES, TDEA / 3DES, en AES.

zorg ervoor dat u op de hoogte blijft voor ons volgende hoofdstuk in deze blog serie over symmetrische encryptie in de komende weken. En tot de volgende keer… leef lang en netjes.

- #versleutelingsalgoritmen

- # symmetrisch