algorytmy szyfrowania symetrycznego: Live Long & Encrypt

podobnie jak tribbles w Star Trek, szyfrowanie symetryczne jest wszędzie. Zbadamy algorytmy klucza symetrycznego i zabierzemy cię w miejsca, w których żadna osoba spoza IT nie była wcześniej

algorytmy szyfrowania symetrycznego są podstawowymi procesami, które umożliwiają bezpieczną komunikację. Jeśli mielibyście to ująć w terminach związanych ze Star Trekiem, algorytmy symetryczne są napędem warp dla napędu waszego statku., Są one integralną częścią bezpieczeństwa informacji i pomagają twojej firmie rozwijać się dzięki szyfrowaniu danych w sposób bezpieczny i szybszy niż światło.

(Tak, wiem, naprawdę dziś lecę wysoko. Chociaż fascynujące, symetryczne algorytmy klucza nie są dokładnie „Lekkie” lub łatwe do czytania — więc muszę mieć trochę zabawy podczas pisania. Cholera, Jim, jestem pisarzem cyberbezpieczeństwa, nie kryptografem.)

pamiętaj, aby odświeżyć kawę (lub herbatę earl grey, jeśli to twoja prędkość)., Zamierzamy dogłębnie zbadać, czym są algorytmy szyfrowania symetrycznego, dlaczego są ważne i jakie są najczęstsze typy algorytmów szyfrowania symetrycznego.

Zrób tak.

wyduś to z siebie.

Uwaga redaktora: ten artykuł jest pierwszym z serii artykułów na temat szyfrowania symetrycznego., Pamiętaj, aby sprawdzić powiązane artykuły poniżej:

- Szyfrowanie symetryczne 101: definicja, jak to działa & kiedy jest używane

- szyfrowanie asymetryczne vs symetryczne: definicje & różnice

- szyfr blokowy vs szyfr strumieniowy: czym są & jak działają

Co To jest algorytm symetryczny i jak działa?

algorytmy symetryczne są funkcjami kryptograficznymi, które są kluczowe dla symetrycznego szyfrowania kluczy., Są to instrukcje lub kroki, które Komputery wykonują w celu wykonania określonych zadań związanych z szyfrowaniem i deszyfrowaniem danych.

potrzebujesz uniwersalnego tłumacza? Dobra, wyjaśnijmy to jeszcze raz.

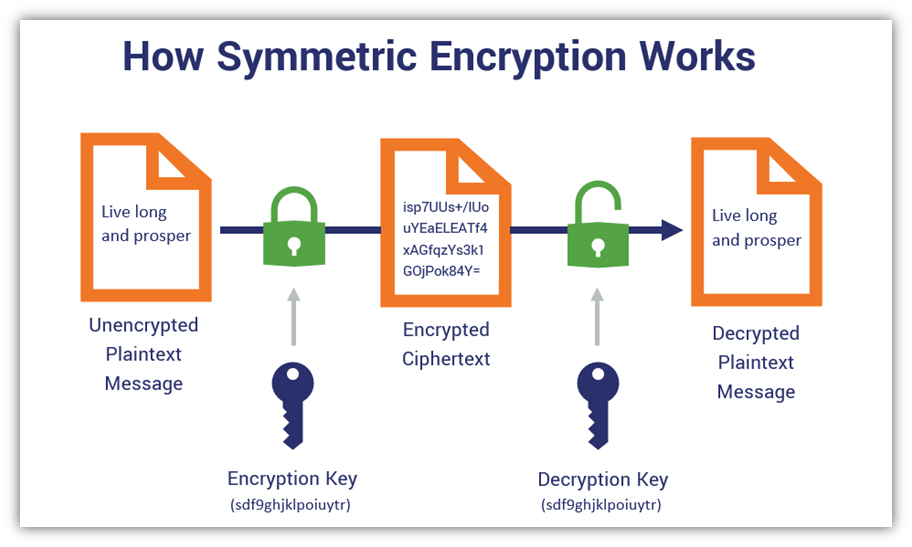

algorytmy szyfrowania symetrycznego są używane (w połączeniu z kluczem szyfrującym) do wykonywania dwóch głównych czynności:

- szyfrowania. Konwertuj czytelny tekst (zwykły tekst) na nieczytelny, zaszyfrowany tekst (zaszyfrowany tekst).

- Odszyfruj. Konwertuj tekst szyfrowy z powrotem na tekst zwykły.

algorytmy szyfrowania symetrycznego używają tego samego klucza szyfrowania zarówno do szyfrowania, jak i odszyfrowywania., (W przeciwieństwie do algorytmów szyfrowania asymetrycznego, które używają dwóch różnych kluczy.)

algorytmy szyfrowania, ogólnie rzecz biorąc, opierają się na matematyce i mogą wahać się od bardzo prostych do bardzo złożonych procesów w zależności od ich konstrukcji. W przypadku algorytmów szyfrowania symetrycznego są one sparowane z jednym kluczem do konwersji czytelnych (tekst jawny) danych na niezrozumiały bełkot (tekst szyfrowy). Następnie używają tego samego klucza, aby odszyfrować tekst szyfrowy z powrotem do zwykłego tekstu. A wszystko to odbywa się w sposób zapewniający poufność i prywatność danych. Niezłe, co?,

algorytmy szyfrowania symetrycznego są znane pod kilkoma różnymi nazwami:

- algorytmy klucza symetrycznego,

- szyfry symetryczne,

- algorytmy klucza tajnego i

- szyfry zbiorcze. (O szyfrach zbiorczych porozmawiamy nieco później.)

ogólnie rzecz biorąc, celem lub celem szyfrowania jest uczynienie go tak, aby tylko ktoś z kluczem mógł odszyfrować i odczytać tajną wiadomość., Jeśli potrzebujesz szybkiego przypomnienia o tym, jak działa szyfrowanie symetryczne, oto krótki przegląd:

w powyższej grafice, przechodząc od lewej do prawej, zobaczysz, że zaczynasz od zwykłego tekstu, czytelnych danych. Po zastosowaniu algorytmu szyfrowania symetrycznego i klucza do tych danych staje się on nieczytelny., Sposobem na odszyfrowanie wiadomości w celu odszyfrowania jej znaczenia jest użycie klucza deszyfrującego. W przypadku szyfrowania symetrycznego klucz deszyfrujący jest identyczny z kluczem, który został użyty do szyfrowania danych. Zasadniczo używasz tego samego klucza dwa razy.

Do czego właściwie służą algorytmy szyfrowania symetrycznego?

w skrócie, algorytm symetryczny to zbiór instrukcji w kryptografii, które używają jednego klucza do szyfrowania i deszyfrowania danych. Te algorytmy szyfrowania i klucze są lekkie w tym sensie, że są zaprojektowane do szybkiego przetwarzania dużych bloków lub strumieni danych., (Dlatego algorytmy szyfrowania symetrycznego są znane jako szyfry zbiorcze.)

algorytmy klucza asymetrycznego i klucze, z drugiej strony, są zjadaczami zasobów. Klucze są masywne i są drogie w użyciu w skali. Chodzi mi o to, że pochłaniają one wiele zasobów procesora i czasu, mocy baterii i przepustowości do wykonania.

pamiętasz, jak opisywaliśmy algorytmy symetryczne jako kluczowy składnik twojego napędu warp? Kontynuujmy tę analogię., Więc, jeśli miałbyś pomyśleć o tym, czym są asymetryczne algorytmy szyfrujące, byłyby one odpowiednikiem silników w układzie napędowym. Pewnie, w końcu cię tam zaprowadzą, ale nie nadają się do szybkiego szyfrowania na dużą skalę.

są jednak świetne do szyfrowania mniejszych partii danych w kanałach publicznych. Asymetryczna Wymiana kluczy (o której wkrótce porozmawiamy) to świetny sposób na dystrybucję kluczy w tych niepewnych kanałach publicznych.

dlatego ludzie często korzystają z szyfrowania symetrycznego w celu kodowania dużych ilości danych.,

co decyduje o sile algorytmu szyfrowania symetrycznego?

jak się wkrótce okaże, nie wszystkie algorytmy symetryczne są tworzone jednakowo. Różnią się one pod względem siły — ale co dokładnie oznacza siła w kryptografii? Krótka odpowiedź brzmi: Siła kryptograficzna polega na tym, jak trudno jest hakerowi złamać szyfrowanie, aby uzyskać dostęp do danych. Dłuższa odpowiedź oczywiście może się różnić w zależności od typu algorytmu, który oceniasz., Ogólnie rzecz biorąc, Siła kryptograficzna zwykle sprowadza się do kilku kluczowych cech:

- długości, losowości i nieprzewidywalności klucza symetrycznego,

- zdolności algorytmu do wytrzymania lub odporności na znane ataki oraz

- braku tylnych drzwi lub innych celowych luk.

Szyfrowanie symetryczne może być nieco równoważące, ponieważ potrzebujesz algorytmów i kluczy, które są trudne obliczeniowo, ale wystarczająco praktyczne, aby używać ich z akceptowalną wydajnością.,

algorytmy szyfrowania symetrycznego nie mogą samodzielnie działać w publicznych kanałach

chociaż algorytmy szyfrowania symetrycznego mogą brzmieć jak najbardziej logiczne narzędzia dla wszystkich typów szyfrowania danych online, nie jest to takie proste. Podobnie jak zawsze logiczny Spock i charyzmatyczny Kapitan Kirk, szyfrowanie symetryczne ma również słabe strony-zwłaszcza gdy jest używane samodzielnie w publicznych kanałach., Te słabości są w postaci dystrybucji kluczy i problemów z zarządzaniem kluczami:

- potrzebujesz bezpiecznego połączenia do dystrybucji kluczy symetrycznych, a

- próba nadążania za każdym, kto ma kopię klucza, może być bolesna, jeśli rozdasz ją wielu ludziom.

podczas korzystania z szyfrowania symetrycznego najlepiej, jeśli ty i osoba, z którą się komunikujesz, uporządkujecie swój tajny klucz z wyprzedzeniem(przed użyciem go do jakiejkolwiek wymiany danych). Oznacza to, że aby bezpiecznie udostępnić komuś klucz symetryczny, musiałbyś spotkać się z nim osobiście, aby mu go przekazać., Ale co, jeśli jesteś po drugiej stronie kraju od drugiej strony? Albo, co gorsza, co jeśli jesteś po drugiej stronie świata od nich?

chociaż nie byłoby to problemem w uniwersum Star Trek, gdzie można po prostu transportować z jednego miejsca do drugiego w ciągu kilku sekund, nie jest to wykonalne w naszym świecie XXI wieku bez transportu. Tutaj ludzie wymieniają informacje z serwerami internetowymi na całym świecie w każdej chwili każdego dnia. Oznacza to, że ludzie nie mogą spotkać się wcześniej, aby wręczyć lub otrzymać klucze. Musimy więc polegać na innych środkach do bezpiecznej wymiany kluczy z innymi stronami.,

tutaj wchodzą algorytmy asymetryczne, a dokładniej protokoły wymiany kluczy. Asymetryczna Wymiana kluczy umożliwia wymianę kluczy symetrycznych w niepewnych kanałach publicznych. Możesz, ale nie musisz zdawać sobie sprawy, że w tej chwili używasz tej kombinacji symetrycznych i asymetrycznych technik szyfrowania.

techniki asymetryczne umożliwiają bezpieczne szyfrowanie symetryczne przez Internet

rozważmy jako przykład połączenie z naszą stroną internetową. Widzisz ikonę kłódki w przeglądarce?, Oznacza to, że jesteś połączony z bezpieczną stroną internetową.

tak, po pierwszym podłączeniu do TheSSLstore.com, twoja przeglądarka musiała wykonać proces z naszym serwerem, który jest znany jako TLS handshake. Ten uścisk dłoni jest sposobem, aby serwer udowodnił przeglądarce, że jest legalny i nie jest oszustem. (Wiesz, ponieważ cyberprzestępcy uwielbiają udawać innych ludzi, aby oszukać ludzi, aby się z nimi połączyć. W ten sposób są jak Romulanie — zawsze angażują się w podstępy.,) Proces uścisku dłoni wykorzystuje do tego asymetryczne szyfrowanie i asymetryczne procesy wymiany kluczy.

- proces szyfrowania asymetrycznego weryfikuje podpisy cyfrowe.

- asymetryczny proces wymiany kluczy szyfruje sekret pre-master, którego twoja przeglądarka i serwer WWW użyją do utworzenia symetrycznego klucza sesji.

oczywiście istnieje kilka wersji handshake-TLS 1.0, TLS 1.2, TLS 1.3 – i są pewne różnice w ich działaniu. (Na przykład grupa zadaniowa ds. inżynierii internetowej naciska na ścisłe użycie szyfrów tylko do przekazywania informacji w TLS 1.,3 – ale to temat na inny czas.) Wystarczy wiedzieć, że tylko TLS 1.2 handshake powinien być minimum używane. Od października 2020, Qualys SSL Labs informuje, że 99% witryn obsługuje protokół TLS 1.2, A 39,8% obsługuje protokół TLS 1.3.

nie będziemy tutaj wchodzić w szczegóły, jak działa TLS handshake, ale wiemy, że wiąże się to z wykorzystaniem pakietów szyfrowych., Te grupy szyfrów umożliwiają ustanowienie bezpiecznego połączenia HTTPS poprzez określenie, które z poniższych rozwiązań należy użyć:

- protokół (TLS)

- algorytm asymetrycznej wymiany kluczy (taki jak Diffie-Hellman)

- szyfr zbiorczy

- podpis cyfrowy

- funkcja hash (taka jak SHA2-2)

- funkcja kodu uwierzytelniania wiadomości (MAC)

możesz przeczytać więcej o tym procesie w tym blogu wyjaśniającym, jak działa uścisk dłoni TLS. Ale na razie pozostańmy przy temacie algorytmów szyfrowania symetrycznego.,

dwa typy algorytmów symetrycznych (Szyfrów)

podczas szyfrowania symetrycznego, które odbywa się po bezpiecznym połączeniu z witryną, używasz do tego szyfru zbiorczego. Istnieją dwie podkategorie szyfrów zbiorczych: szyfry blokowe i szyfry strumieniowe.

szyfry blokowe

w tego typu szyfrach dane tekstowe dzielą się na grupy bitów o stałej długości, zwane blokami (które są zwykle połączone za pomocą procesu zwanego łańcuchowaniem). Każdy blok jest następnie szyfrowany jako jednostka, co sprawia, że proces ten jest nieco powolny., A jeśli nie ma wystarczającej ilości danych, aby całkowicie wypełnić blok, „padding” (zazwyczaj uzgodniona liczba 0s)jest następnie używany, aby upewnić się, że bloki spełniają wymagania stałej długości.

idealny szyfr blokowy ma ogromną długość klucza, która nie jest praktyczna, więc wiele nowoczesnych szyfrów musi skalować rozmiary kluczy, aby były użyteczne. Ale krótka Uwaga: W przeciwieństwie do szyfrowania asymetrycznego, rozmiary kluczy szyfrowania symetrycznego nie określają rozmiaru bloków danych.,

większość współczesnych algorytmów szyfrowania symetrycznego należy do obozu szyfrów blokowych, a tego typu szyfry mają szersze możliwości wykorzystania i zastosowania. Więc skupimy się głównie na nich. Jeśli jednak zastanawiasz się, jakie są najpopularniejsze lub najpopularniejsze szyfry strumieniowe, nie martw się, mamy dla Ciebie rozwiązanie.

szyfry strumieniowe

za pomocą tego typu szyfrów szyfruje dane tekstowe jeden bit na raz. Jako takie dane są przetwarzane w strumieniu, a nie w kawałkach, jak w szyfrach blokowych. To sprawia, że proces jest mniej zasobochłonny i szybszy do osiągnięcia.,

teraz nie będziemy wchodzić w szczegóły szyfrów blokowych i strumieniowych — to zupełnie inny temat. Ale dobrą wiadomością jest to, że napisaliśmy już artykuł, który obejmuje szyfry blokowe vs szyfry strumieniowe. Dlatego koniecznie sprawdź ten, Aby uzyskać bardziej dogłębne spojrzenie na to, czym są i jak działają.

ok, teraz to jest miejsce, gdzie rzeczy zaczynają się ekscytujące (lub bardziej skomplikowane, w zależności od perspektywy). W przypadku szyfrowania kluczem współdzielonym należy poznać kilka dobrze znanych algorytmów klucza symetrycznego., Podzielmy je wszystkie, aby zrozumieć, czym są i jak działają.

lista algorytmów symetrycznych: 3 najpopularniejsze typy algorytmów symetrycznych

w tej sekcji stworzyliśmy listę algorytmów symetrycznych, która pomoże nam poruszać się po najpopularniejszych szyfrach symetrycznych. Zaczniemy od jednego z najstarszych i przejdziemy do „najnowszego i najlepszego” — czyli algorytmu, którego zwykle używamy dzisiaj do nowoczesnego szyfrowania symetrycznego.

Data Encryption Standard (DES)

pierwszy na naszej liście jest standard szyfrowania danych., DES, znany również jako DEA (skrót od data encryption algorithm), jest jednym z najwcześniejszych algorytmów szyfrowania symetrycznego, który jest od tego czasu przestarzały. Jest on oparty na Szyfrze Feistela (podobnie jak wiele innych odmian szyfrów blokowych) i został uznany za jeden z pierwszych algorytmów symetrycznych, który został przyjęty jako federalny Standard przetwarzania informacji (FIPS) w 1976 roku.

DES datuje się na początku lat 70., kiedy jego pierwotna forma („Lucifer”) została opracowana przez Kryptografa IBM Horsta Feistela., IBM informuje, że metoda szyfrowania została pierwotnie stworzona na zlecenie Lloyds Bank of the United Kingdom. National Bureau of Standards (obecnie znane jako National Institute of Standards, w skrócie NIST) zakończyło poszukiwania propozycji komercyjnego zastosowania szyfrowania, a IBM przedstawił jego odmianę. Był nawet pożądany do wykorzystania przez Agencję Bezpieczeństwa Narodowego (NSA) w celu ochrony ich danych.

Ten typ szyfrowania symetrycznego mapuje wejścia o określonej długości na wyjścia o określonej długości., Jako taki, działa na 64-bitowych blokach — co oznacza, że może szyfrować dane w grupach do 64 bloków jednocześnie — i ma rozmiar klucza 56 bitów. Do klucza dołączono również 8 dodatkowych bitów parzystości, które służą do sprawdzania błędów transmisji danych. Ważne jest jednak, aby pamiętać, że bity parzystości nie są czymś, czego kiedykolwiek używasz do szyfrowania.

Ten klucz rozmiaru jest w rzeczywistości bardzo mały jak na dzisiejsze standardy, co sprawia, że jest bardzo podatny na ataki brute force., Ponadto, długość klucza i bloku różni się od oryginalnej długości klucza i bloku Lucyfera, które zostały zmniejszone z 128 bitów.

aby dowiedzieć się więcej o tym, jak działają szyfrowanie DES i sieci Feistel, obejrzyj ten świetny film z Coursera i Uniwersytetu Stanforda.

dokument Data Encryption Standard (DES) (FIPS PUB 46-3) został oficjalnie wycofany 19 maja 2005, wraz z dokumentami FIPS 74 i FIPS 81., National institute of Standards and Technology ' s Secretary of Commerce opublikował w Rejestrze Federalnym:

„te FIPS są wycofane, ponieważ FIPS 46-3, DES, nie zapewnia już bezpieczeństwa, które jest potrzebne do ochrony informacji rządu federalnego. FIPS 74 i 81 są powiązanymi standardami, które przewidują wdrożenie i działanie DES.”

szyfrowanie DES zostało zastąpione przez potrójny algorytm szyfrowania danych (tdea) dla niektórych aplikacji, chociaż nie wszystkich., Jednak DES został zastąpiony jako zalecenie przez advanced encryption standard, znany jako szyfrowanie AES, w 2000 roku. To jest to, czego obecnie najczęściej używamy do szyfrowania symetrycznego.

przyjrzyjmy się teraz dwóm innym rodzajom algorytmów szyfrowania symetrycznego.

Triple Data Encryption Algorithm (Tdea)

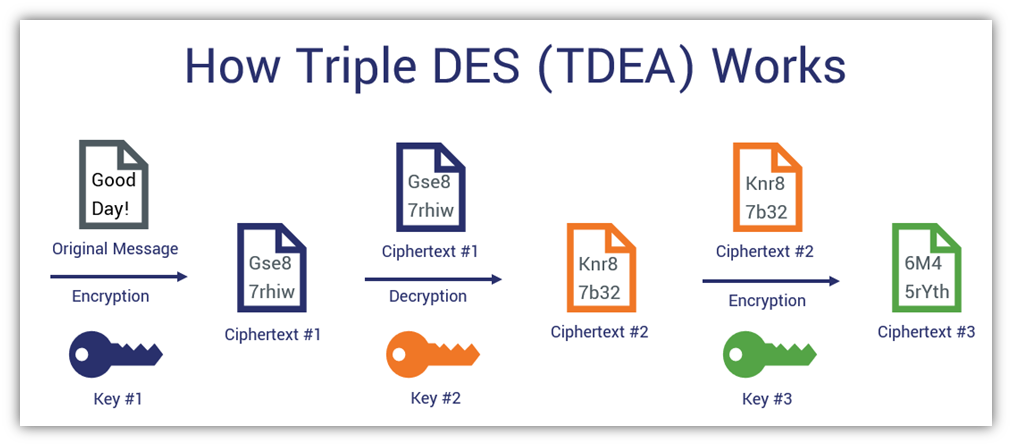

triple data encryption algorithm, który został stworzony w późnych latach 90., jest nieco skomplikowany, ponieważ w rzeczywistości składa się z kilku skrótów: TDEA, TDES i 3DES., Ale jak można się pewnie domyślić z jego nazwy, 3DES opiera się na koncepcji DES, ale z akcentem.

W przeciwieństwie do swojego poprzednika, TDEA używa wielu oddzielnych kluczy do szyfrowania danych — jedna odmiana TDEA używa dwóch kluczy, a druga odmiana używa trzech kluczy (stąd „potrójny” w nazwie). Silniejszy z nich to ten, który używa trzech klawiszy.,

oto ilustracja tego, jak działa proces tdea z trzema kluczami:

użycie wielu kluczy powoduje, że przetwarzanie danych jest powolne i zwiększa obciążenie obliczeniowe, dlatego organizacje często pomijają ponad 3DES i przechodzą od razu do korzystania z AES.

TDEA działa przy użyciu przyzwoitego 168-bitowego rozmiaru klucza., Jednak, podobnie jak DES, 3DES również działa na małych 64-bitowych blokach. Jego mały rozmiar bloku sprawił, że był podatny na podatność na ataki sweet32 (CVE-2016-2183 i CVE-2016-6329), czyli tzw. atak urodzinowy sweet32. Ten exploit wykorzystuje lukę, która umożliwia niezamierzonym stronom dostęp do części zaszyfrowanych danych DES / TDEA.

algorytm szyfrowania symetrycznego klucza tdea jest ustawiony na przestarzały pod względem przydatności do ochrony kryptograficznej w 2023 roku. W międzyczasie jednak NIST SP 800-76 Rev., 2 Określa, że 3DES mogą być używane przez organizacje rządowe federalne do ochrony poufnych danych, o ile są one używane „w kontekście programu total security.”Taki program obejmowałby:

- dobre praktyki bezpieczeństwa informacji,

- silne fizyczne procedury bezpieczeństwa oraz

- kontrolę dostępu do sieci komputerowej lub systemu.

Advanced Encryption Standard (AES)

AES jest najpopularniejszym typem algorytmu szyfrowania symetrycznego, którego używamy obecnie. W rzeczywistości nawet NSA używa szyfrowania AES, aby pomóc zabezpieczyć swoje poufne dane.,

AES jest odmianą rodziny symetrycznych algorytmów szyfrujących Rijndael. W przeciwieństwie do swoich odpowiedników DES lub TDEA, opiera się na sieci substytucji-permutacji. Używa tego jako podstawy zamiast szyfru Feistela. Znajdziesz zaawansowany standard szyfrowania używany do wszystkiego, od szyfrowania SSL / TLS po Bezpieczeństwo sieci bezprzewodowych i procesorów. Jest szybki, bezpieczny i nie zwiększa widocznie kosztów przetwarzania (przynajmniej przy użyciu odpowiedniego klucza).,

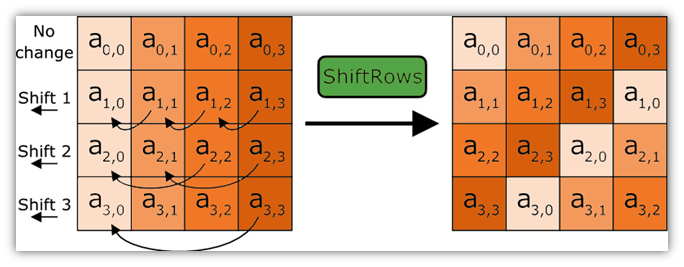

AES działa na blokach o rozmiarze 128 bitów, niezależnie od używanego rozmiaru klucza i wykonuje operacje szyfrowania w wielu rundach.

istnieją łącznie cztery podprocesy szyfrowania AES:

- AddRoundKey

- SubBytes

- ShiftRows

- MixColumns

rundy, które są wykonywane na danych tekstowych, używają podstawień z tabeli wyszukiwania. Tak więc jedna z rund wygląda podobnie do tej:

AES, który stał się nowym standardem szyfrowania zatwierdzonym przez FIPS po zastąpieniu DES i zastąpieniu 3DES, ma maksymalny rozmiar klucza do 256 bitów. Jest to około 4,5 razy większe niż klucz DES. Większe i nie byłoby to praktyczne w zastosowaniach na dużą skalę. Rozmiar klucza określa liczbę rund operacji – na przykład klucz 128-bitowy będzie miał 10 rund, podczas gdy klucz 256-bitowy będzie miał 14.

oczywiście szyfrowanie AES jest niezwykle silne., Tak więc wszelkie próby złamania AES za pomocą brutalnej siły przy użyciu nowoczesnej technologii komputerowej są „daremne”, jak to mawia pewna grupa cybernetycznych osób. Nawet podpułkownik Data prawdopodobnie zmagałby się z takim wysiłkiem obliczeniowym. Mówię tak, ponieważ nawet komputery kwantowe nie mają tak dużego wpływu na algorytm szyfrowania symetrycznego, jak na, powiedzmy, nowoczesne metody szyfrowania asymetrycznego. (Metody szyfrowania symetrycznego wymagałyby, aby większe klucze były kwantowo odporne, podczas gdy metody klucza publicznego nie będą już bezpieczne.,)

aby dowiedzieć się więcej o standardzie zaawansowanego szyfrowania, zapoznaj się z naszym innym artykułem na ten temat. Tam uzyskasz bardzo techniczne spojrzenie na to, jak działa AES.

oczywiście nie są to jedyne trzy algorytmy symetryczne w użyciu…

istnieje wiele innych typów algorytmów szyfrowania symetrycznego, które są przydatne do różnych celów i funkcji kryptograficznych. Aby dać Ci szybki posmak, lista niektórych z tych algorytmów zawiera:

oczywiście są też inne szyfry — ale nie zamieścimy ich wszystkich tutaj., Ale to przynajmniej daje kilka przykładów tego, co tam jest, jeśli chodzi o algorytmy AES.

gdzie znajdziesz algorytmy symetryczne w pracy

algorytmy szyfrowania symetrycznego, gdy są używane samodzielnie, najlepiej nadają się do szyfrowania danych w spoczynku lub w kanałach niepublicznych. Mówię tak, ponieważ często znajdują się one w ochronie danych w stanie spoczynku w różnych sytuacjach, w tym w bazach danych, usługach online i transakcjach związanych z bankowością. (Ta ostatnia wynika z tego, że standardy bezpieczeństwa danych w branży kart płatniczych, w skrócie PCI DSS, tego wymagają.,)

jednak nie są to jedyne miejsca, które są przydatne. O nie — w Internecie znajdziesz również algorytmy symetryczne., Gdy używasz ich w połączeniu z szyfrowaniem asymetrycznym do wymiany kluczy — np. gdy łączysz się z bezpieczną stroną internetową — szyfrowanie symetryczne wchodzi w grę z usługami takimi jak:

- wymiana danych w witrynie internetowej

- usługi online G Suite Google

- narzędzie do tworzenia kopii zapasowych stron CodeGuard

- Platforma Salesforce

to, co Zahaszowaliśmy za pomocą algorytmów szyfrowania symetrycznego (TL;DR)

zanurzasz się w technicznych bełkotach? (A może nie masz ochoty na czytanie przez moje nerdy Star Trek porównania algorytmów szyfrowania symetrycznego?, Bez obaw. Oto kilka głównych wniosków z tego artykułu na temat algorytmów klucza symetrycznego:

- algorytmy szyfrowania są w zasadzie krok po kroku wskazówkami do wykonywania funkcji kryptograficznych (takich jak szyfrowanie, deszyfrowanie, haszowanie itp.). Algorytmy występują w odmianach asymetrycznych i symetrycznych. W pierwszym z nich jeden klucz szyfruje dane, a drugi odszyfruje dane. W tym ostatnim klucz pełni zarówno funkcje szyfrowania, jak i deszyfrowania.

- algorytmy symetryczne są wydajnymi procesami, które są przeznaczone do szyfrowania danych w bezpiecznych, niepublicznych kanałach.,

- proces znany jako TLS handshake umożliwia korzystanie z formy szyfrowania symetrycznego w kanałach publicznych.

- istnieje wiele różnych typów algorytmów klucza symetrycznego, które były używane w ostatnich latach. Trzy z najczęstszych to DES, TDEA / 3DES i AES.

pamiętaj, aby w najbliższych tygodniach śledzić nasz kolejny rozdział z tej serii blogów na temat szyfrowania symetrycznego. I do następnego razu… żyj długo i porządnie.

- # algorytmy szyfrowania

- #symetryczne