Lista kontroli dostępu (ACL)

Co To jest lista kontroli dostępu

Lista kontroli dostępu (ACL) zawiera reguły, które przyznają lub odmawiają dostępu do określonych środowisk cyfrowych. Istnieją dwa typy ACL:

- system plików ACLs filter filtruje dostęp do plików i / lub katalogów. ACL systemu plików informują systemy operacyjne, którzy użytkownicy mogą uzyskać dostęp do systemu i jakie uprawnienia są im dozwolone.

- sieciowe ACLs filter Filtr dostępu do sieci., Sieciowe rejestratory ACL informują routery i przełączniki, który rodzaj ruchu może uzyskać dostęp do sieci i która aktywność jest dozwolona.

pierwotnie ACL były jedynym sposobem na uzyskanie ochrony firewall. Obecnie istnieje wiele rodzajów zapór sieciowych i alternatyw dla ACL. Jednak organizacje nadal używają ACL w połączeniu z technologiami takimi jak Wirtualne Sieci Prywatne (VPN), które określają, który ruch powinien być szyfrowany i przesyłany przez tunel VPN.,

powody używania ACL:

- Kontrola przepływu ruchu

- ograniczony ruch sieciowy dla lepszej wydajności sieci

- poziom bezpieczeństwa dostępu do sieci określający, które obszary serwera/sieci/Usługi mogą być dostępne przez użytkownika, a które nie

- szczegółowe monitorowanie ruchu wychodzącego i wchodzącego do systemu

jak działa ACL

System plików ACL jest tabela informująca system operacyjny komputera o uprawnieniach dostępu użytkownika do obiektu systemowego, w tym pojedynczego pliku lub katalogu plików., Każdy obiekt posiada właściwość zabezpieczeń, która łączy go z listą kontroli dostępu. Lista zawiera wpis dla każdego użytkownika z prawami dostępu do systemu.

typowe przywileje obejmują prawo do odczytu pojedynczego pliku (lub wszystkich plików) w katalogu, do wykonania pliku lub do zapisu do pliku lub plików. Systemy operacyjne, które używają ACL, obejmują na przykład Microsoft Windows NT / 2000, Novell 's Netware, Digital' S OpenVMS i UNIX-based systems.,

gdy użytkownik żąda obiektu w modelu zabezpieczeń opartym na ACL, system operacyjny bada ACL pod kątem odpowiedniego wpisu i widzi, czy żądana operacja jest dopuszczalna.

sieciowe ACL są instalowane w routerach lub przełącznikach, gdzie działają jako filtry ruchu. Każdy sieciowy ACL zawiera predefiniowane reguły, które kontrolują, które pakiety lub aktualizacje routingu mają dozwolony lub zabroniony dostęp do sieci.

Routery i przełączniki z ACL działają jak filtry pakietów, które przesyłają lub odrzucają pakiety na podstawie kryteriów filtrowania., Jako urządzenie warstwy 3, Router filtrujący Pakiety używa reguł, aby sprawdzić, czy ruch powinien być dozwolony, czy nie. Decyduje o tym w oparciu o źródłowe i docelowe adresy IP, port docelowy i port źródłowy oraz oficjalną procedurę pakietu.

typy list kontroli dostępu

listy kontroli dostępu można rozpatrywać w odniesieniu do dwóch głównych kategorii:

Standard ACL

lista dostępu, która jest rozwijana wyłącznie przy użyciu źródłowego adresu IP. Te listy kontroli dostępu zezwalają lub blokują cały pakiet protokołów., Nie rozróżniają ruchu IP, takiego jak UDP, TCP i HTTPS. Używają numerów 1-99 lub 1300-1999, więc router może rozpoznać adres jako źródłowy adres IP.

Extended ACL

lista dostępu, która jest szeroko stosowana, ponieważ może różnicować ruch IP. Wykorzystuje zarówno źródłowe, jak i docelowe adresy IP oraz numery portów, aby zrozumieć ruch IP. Możesz również określić, który ruch IP powinien być dozwolony lub odrzucony. Używają numerów 100-199 i 2000-2699.

Linux ACL vs., Windows ACL

Linux zapewnia elastyczność dokonywania modyfikacji jądra, czego nie można zrobić w systemie Windows. Jednakże, ponieważ możesz wprowadzać modyfikacje jądra w Linuksie, możesz potrzebować specjalistycznej wiedzy, aby utrzymać środowisko produkcyjne.

Windows oferuje zaletę stabilnej platformy, ale nie jest tak elastyczny jak Linux. W odniesieniu do integracji aplikacji, Windows jest łatwiejszy niż Linux.

użytkownik może ustawić mechanizmy kontroli dostępu w oknie Windows bez dodawania oprogramowania.

Jeśli chodzi o łatanie, Microsoft jest jedynym źródłem, które wydaje łatki Dla Windows., W przypadku Linuksa możesz poczekać, aż komercyjny dostawca Linuksa wyda łatkę lub możesz przejść z podmiotem open-source na łatki.

najlepsze praktyki ACL

podczas konfigurowania ACL należy przestrzegać kilku najlepszych praktyk, aby zapewnić bezpieczeństwo i zablokowanie podejrzanego ruchu:

1. ACL wszędzie

ACL są egzekwowane na każdym interfejsie, w prawie wszystkich zabezpieczeniach lub routingu. Jest to odpowiednie, ponieważ nie można mieć takich samych zasad dla interfejsów skierowanych na zewnątrz i interfejsów, które tworzą sieć kampusu., Jednak interfejsy są podobne i nie chcesz, aby niektóre były chronione przez ACL, a niektóre narażone.

praktyka ACL na wszystkich interfejsach jest niezbędna dla przychodzących ACL, w szczególności reguł decydujących o tym, który Adres może przesyłać dane do sieci. Są to zasady, które robią znaczną różnicę.

2. ACL w kolejności

w prawie wszystkich przypadkach silnik wymuszający ACL zaczyna się na górze i przesuwa się w dół listy. Ma to wpływ na ustalenie, co ACL zrobi z określonym strumieniem danych.,

jednym z powodów, dla których organizacje stosują ACL, jest to, że mają niższy koszt obliczeniowy niż zapory sieciowe i że działają z dużą prędkością. Jest to niezbędne przy próbie wdrożenia zabezpieczeń dla szybkich interfejsów sieciowych. Jednak im dłużej pakiet pozostaje w systemie, podczas gdy jest badany zgodnie z regułami w ACL, tym wolniejsza wydajność.

sztuką jest umieszczenie reguł, których oczekujesz, zostaną uruchomione na górze ACL. Praca od ogólnych do szczegółowych, przy jednoczesnym zapewnieniu logicznego pogrupowania zasad., Powinieneś wiedzieć, że każdy pakiet będzie działał zgodnie z początkową regułą, którą wyzwala, możesz w końcu przekazać pakiet za pomocą jednej reguły, gdy zamierzasz go zablokować za pomocą innej. Zastanów się, w jaki sposób chcesz, aby przebiegał łańcuch zdarzeń, w szczególności podczas dodawania nowych reguł.

3. Dokumentuj swoją pracę

kiedy dodajesz reguły ACL, dokumentuj dlaczego je dodajesz, do czego są przeznaczone i kiedy je dodajesz.

nie musisz mieć jednego komentarza na regułę. Możesz dodać jeden komentarz dla bloku reguł, skomplikowane Wyjaśnienie dla pojedynczej reguły lub kombinację obu podejść.,

programiści powinni upewnić się, że obecne reguły są udokumentowane, więc nikt nie musi zgadywać, dlaczego taka reguła istnieje.

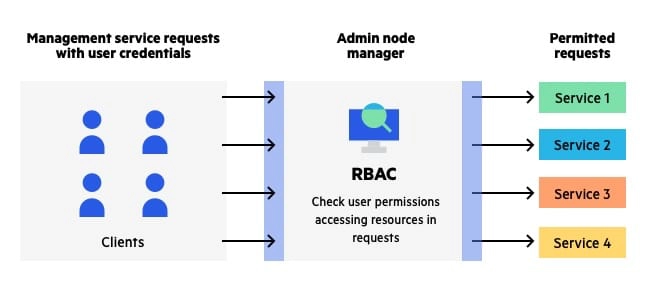

RBAC vs ACL

programiści mogą używać systemów bazujących na rolach (RBAC) do kontrolowania bezpieczeństwa na poziomie szczegółowym. Zamiast podkreślać tożsamość użytkownika i określać, czy powinien mieć pozwolenie na zobaczenie czegoś w aplikacji, RBAC reguluje bezpieczeństwo w oparciu o rolę użytkownika w organizacji.

na przykład, zamiast dać pozwolenie Johnowi Smithowi, architektowi z Nowego Jorku, RBAC dałby pozwolenie na rolę dla USA., architekci. John Smith może być jednym z wielu użytkowników tej roli. W ten sposób RBAC gwarantuje osobom regulacyjnym, że tylko konkretni użytkownicy mają dostęp do poufnych informacji, ponieważ udziela wszelkich zezwoleń na podstawie ról.

RBAC jest powszechnie uważany za preferowaną metodę w zastosowaniach biznesowych. RBAC jest bardziej skuteczny niż ACL w odniesieniu do kosztów administracyjnych i bezpieczeństwa. ACL jest najlepiej stosowany do stosowania zabezpieczeń na poziomie indywidualnego użytkownika. Możesz użyć RBAC do obsługi systemu bezpieczeństwa w całej firmie, który monitoruje administrator., ACL może na przykład zapewnić dostęp do zapisu do określonego pliku, ale nie może określić, w jaki sposób użytkownik może go modyfikować.

przykład systemu kontroli dostępu opartego na rolach (RBAC)

Kontrola dostępu opartego na rolach z Imperva

Imperva umożliwia kontrolę uprawnień użytkowników za pomocą elastycznych kontroli dostępu opartych na rolach. Użytkownicy mają dostęp tylko do widoku, edycji lub ograniczony dostęp do funkcji i obiektów zarządzania., Organizacje mogą również hierarchicznie grupować zasoby IT i zarządzać nimi w kategorie do precyzyjnej kontroli dostępu, nawet we wdrożeniach Managed Security Service Provider (MSSP) i dużych przedsiębiorstwach.