Top 10 des entreprises de cybersécurité à surveiller en 2020

istock

- les dépenses mondiales consacrées aux systèmes de sécurité de l’information et de gestion des risques atteindront 131 milliards de dollars en 2020, pour atteindre 174 milliards de dollars en 2022, environ 50 milliards de dollars seront consacrés à la protection des terminaux, selon les dernières prévisions de Gartner en matière de sécurité de l’information et de gestion des risques.

- Les ventes de plateformes et d’applications de sécurité Cloud devraient passer de 636 millions de dollars en 2020 à 1 Dollar.,63B en 2023, atteignant un taux de croissance annuel composé de 36,8% (TCAC) et menant toutes les catégories d’informations & systèmes de gestion des risques de sécurité.

- La Sécurité des applications devrait passer de 3,4 milliards de dollars en 2020 à 4,5 milliards de dollars en 2023, atteignant un TCAC de 9,7%.

- Les services de sécurité devraient représenter un marché de 66,9 milliards de dollars cette année, en hausse par rapport à 62 milliards de dollars en 2019.,

L’IA, L’apprentissage automatique et la course à L’amélioration de la cybersécurité

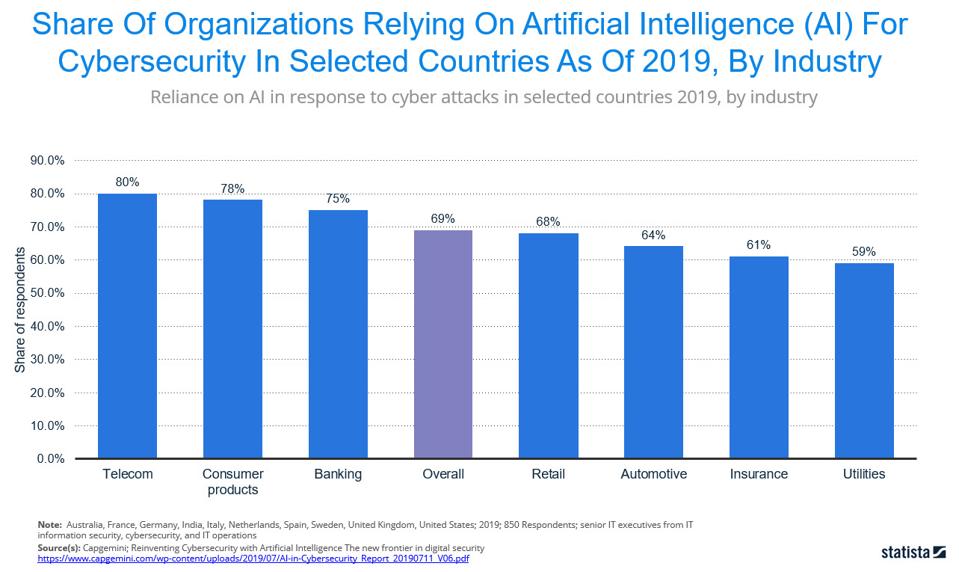

la majorité des analystes en cybersécurité des équipes de sécurité de l’Information sont débordés aujourd’hui en analysant les journaux de sécurité, en déjouant les tentatives de violation, en enquêtant sur les incidents de fraude potentiels, etc. 69% des cadres supérieurs estiment que L’IA et le machine learning sont nécessaires pour répondre aux cyberattaques selon L’étude Capgemini, réinventer la cybersécurité avec L’Intelligence Artificielle. Le graphique suivant compare le pourcentage d’organisations par secteur qui comptent sur L’IA pour améliorer leur cybersécurité., 80% des dirigeants des télécommunications pensent que leur organisation ne serait pas en mesure de répondre aux cyberattaques sans IA, la moyenne étant de 69% de toutes les entreprises de sept secteurs.

Statista

l’essentiel est que toutes les organisations ont un besoin urgent de améliorez la sécurité et la résilience des terminaux, protégez les identifiants d’accès privilégiés, réduisez les transactions frauduleuses et sécurisez chaque appareil mobile en appliquant les principes de confiance zéro., Beaucoup s’appuient sur L’IA et l’apprentissage automatique pour déterminer si les demandes de connexion et de ressources sont légitimes ou non en fonction des habitudes comportementales et d’utilisation du système passées. Plusieurs des dix premières entreprises à surveiller prennent en compte une série variée d’indicateurs pour déterminer si une tentative de connexion, une transaction ou une demande de ressource système est légitime ou non. Ils sont capables d’attribuer un score unique à un événement spécifique et de prédire s’il est légitime ou non., Omniscore de Kount est un exemple de la façon dont L’IA et le ML fournissent aux analystes de la fraude les informations nécessaires pour réduire les faux positifs et améliorer les expériences d’achat des clients tout en contrecarrant la fraude.

Voici les dix principales entreprises de cybersécurité à surveiller en 2020:

Absolute – Absolute Sert de référence dans l’industrie pour la résilience, la visibilité et le contrôle des terminaux., Intégrée à plus d’un demi-milliard d’appareils, la société offre à plus de 12 000 clients une sécurité des terminaux auto-entretenue, une visibilité toujours connectée sur leurs appareils, données, utilisateurs et applications – que les terminaux soient sur ou hors du réseau d’entreprise – et le niveau de contrôle et de confiance ultime requis pour l’entreprise moderne.

pour contrecarrer les attaquants, les organisations continuent de se baser sur les contrôles de sécurité — Gartner estime que plus de 174 milliards de dollars seront dépensés en sécurité d’ici 2022, et environ 50 milliards de dollars seront consacrés à la protection du point de terminaison., Le rapport sur les tendances en matière de sécurité des terminaux d’Absolute révèle qu’en dépit des investissements astronomiques réalisés, 100% des contrôles des terminaux finissent par échouer et plus d’un terminal sur trois n’est pas protégé à un moment donné. Tout cela fait que les administrateurs informatiques et de sécurité sont confrontés à une complexité et à des niveaux de risque croissants, tout en faisant face à une pression croissante pour s’assurer que les contrôles des terminaux maintiennent l’intégrité, la disponibilité et les fonctionnalités à tout moment et fournissent la valeur prévue.,

les organisations ont besoin d’une visibilité complète et d’informations en temps réel pour identifier les points de terminaison sombres, identifier ce qui est cassé et où les lacunes existent, ainsi que réagir et agir rapidement. Absolute atténue cette loi universelle de la dégradation de la sécurité et permet aux organisations de construire une approche de sécurité d’entreprise intelligente, adaptative et auto-réparatrice. Plutôt que de perpétuer un faux sentiment de sécurité, Absolute fournit une source unique de vérité et l’image en diamant de la résilience pour les terminaux.,

Centrify – Centrify redéfinit l’approche héritée de la gestion des accès privilégiés (PAM) avec une approche centrée sur L’identité basée sur les principes de confiance Zéro. Les 15 ans d’histoire de Centrify ont commencé dans Active Directory (AD) bridging, et il a été le premier fournisseur à joindre les systèmes Unix et Linux avec Active Directory, permettant une gestion facile des identités privilégiées dans un environnement hétérogène., Il a ensuite étendu ces capacités aux systèmes hébergés dans des environnements IaaS tels QU’AWS et Microsoft Azure, et a offert la première offre PAM-as-a-Service du secteur, qui reste la seule offre sur le marché avec une véritable architecture cloud multi-locataire. L’application de son expertise approfondie en matière d’infrastructure a permis à Centrify de redéfinir L’approche héritée de PAM et d’introduire la capacité d’un serveur à se défendre contre les cybermenaces dans l’infrastructure d’entreprise moderne en constante expansion.,

Centrify Identity-Centric PAM établit une racine de confiance pour les ressources critiques de l’entreprise, puis accorde l’accès le moins privilégié en vérifiant qui demande l’accès, le contexte de la demande et le risque de l’environnement d’accès. En mettant en œuvre l’accès à moindre privilège, Centrify minimise la surface d’attaque, améliore la visibilité de l’audit et de la conformité, et réduit les risques, la complexité et les coûts pour l’Entreprise hybride moderne., Plus de la moitié du Fortune 100, les plus grandes institutions financières, les agences de renseignement et les entreprises d’infrastructure critique du monde, font tous confiance à Centrify pour mettre fin à la principale cause de violations – l’abus de titres de créance privilégiés.

Le Cabinet de recherche Gartner prévoit que d’ici 2021, environ 75% des grandes entreprises utiliseront des produits de gestion des accès privilégiés, contre environ 50% en 2018 dans son analyse prévisionnelle: sécurité de l’Information et gestion des risques, dans le monde, mise à jour du 4T18 publiée le 29 mars 2019 (Client access reqd)., Ce n’est pas surprenant, étant donné que selon une estimation de Forrester Research, 80% des violations d’aujourd’hui sont causées par des informations d’identification privilégiées faibles, par défaut, volées ou autrement compromises.

Deep Instinct – Deep Instinct applique le deep learning de l’intelligence artificielle à la cybersécurité. Tirant parti des capacités prédictives du deep learning, la solution sur Appareil de Deep Instinct protège contre les menaces zero-day et les attaques APT avec une précision inégalée., Deep Instinct protège les terminaux et/ou les appareils mobiles de l’entreprise contre toute menace, sur toute infrastructure, connectée ou non au réseau ou à Internet. En appliquant la technologie de deep learning à la cybersécurité, les entreprises peuvent désormais bénéficier d’une protection inégalée contre les cyberattaques inconnues et évasives de n’importe quelle source. Deep Instinct apporte une toute nouvelle approche de la cybersécurité permettant aux cyberattaques d’être identifiées et bloquées en temps réel avant tout dommage., Deep Instinct USA a son siège à San Francisco, en Californie, et Deep Instinct Israel est basé à Tel Aviv, en Israël.

Infoblox – Infoblox permet aux entreprises d’apporter une simplicité, une sécurité, une fiabilité et une automatisation de niveau supérieur aux réseaux traditionnels et aux transformations numériques, tels que le SD-WAN, le cloud hybride et L’IoT. Combinant simplicité, sécurité, fiabilité et automatisation de niveau supérieur, Infoblox est capable de réduire les tâches manuelles de 70% et de rendre les analystes des menaces des organisations 3 fois plus productifs.,

bien que leur historique soit dans les périphériques DDI, ils réussissent à fournir des services de sécurité DDI et réseau en tant que service (- aaS). Leur application BloxOne ddi, basée sur leur plateforme BloxOne cloud-native, permet aux professionnels de l’informatique de gérer leurs réseaux, qu’ils soient basés sur des architectures on-prem, cloud ou hybrides., BloxOne Threat Defense application exploite les données fournies par DDI pour surveiller le trafic réseau, identifier de manière proactive les menaces et informer rapidement les systèmes de sécurité et les gestionnaires de réseau des violations, en travaillant avec la pile de sécurité existante pour identifier et atténuer les menaces de sécurité rapidement, automatiquement et plus efficacement. La plateforme BloxOne fournit une plateforme sécurisée et intégrée pour centraliser la gestion des données et des services d’identité sur l’ensemble du réseau., Leader reconnu de l’industrie, Infoblox détient une part de marché de 52% sur le marché des réseaux DDI composé de 8 000 clients, dont 59% du classement Fortune 1000 et 58% du classement Forbes 2000.

la prévention de la fraude primée et basée sur L’IA de Kount permet aux entreprises numériques, aux marchands en ligne et aux fournisseurs de services de paiement du monde entier de se protéger contre la fraude des paiements, la fraude à la création de nouveaux comptes et la prise de contrôle de comptes., Avec Kount, les entreprises approuvent davantage de bonnes commandes, découvrent de nouvelles sources de revenus, améliorent l’expérience client et améliorent considérablement leurs résultats tout en minimisant les coûts et les pertes de gestion de la fraude. Grâce au réseau mondial de Kount et aux technologies propriétaires d’IA et d’apprentissage automatique, combinées à une gestion flexible des politiques, les entreprises frustrent les criminels en ligne et les mauvais acteurs qui les éloignent de leur site, de leur marché et de leur réseau. La plate-forme adaptative continue de Kount offre une certitude aux entreprises à chaque interaction numérique., Les avancées de Kount en matière de techniques propriétaires et de technologie brevetée comprennent la détection de fraude mobile, l’intelligence artificielle avancée, la prise d’empreintes digitales multicouches, la détection et la géolocalisation de proxy IP, la notation des transactions et personnalisée, la liaison de commandes mondiales, la création de rapports d’intelligence d’affaires, la gestion complète des commandes, ainsi que Kount protège aujourd’hui plus de 6 500 marques.

Mimecast – Mimecast améliore la façon dont les entreprises gèrent la communication et les données commerciales confidentielles et critiques., La mission de l’entreprise est de réduire les risques auxquels les utilisateurs sont confrontés par courrier électronique et de contribuer à réduire le coût et la complexité de la protection des utilisateurs en déplaçant la charge de travail vers le cloud. La société développe une architecture Cloud propriétaire pour offrir une sécurité complète des e-mails, une continuité de service et un archivage dans un seul service d’abonnement. Son objectif est de faciliter la protection d’une entreprise dans un environnement de sécurité et de risque en évolution rapide., La société a élargi son portefeuille technologique en 2019 grâce à deux acquisitions, en achetant le fournisseur de technologie de migration de données Simply Migrate pour aider les clients et les prospects à migrer vers le cloud plus rapidement, de manière fiable et à moindre coût. Mimecast a également acheté email security startup DMARC Analyzer pour réduire le temps, les efforts et les coûts associés à l’arrêt des attaques d’usurpation de domaine. Mimecast a acquis Segasec plus tôt ce mois-ci, un fournisseur leader de protection contre les menaces numériques., Avec L’acquisition de Segasec, Mimecast peut fournir une protection contre les exploits de marque, en utilisant l’apprentissage automatique pour identifier les pirates potentiels dès les premiers stades d’une attaque. La solution est également conçue pour fournir un moyen de surveiller activement, gérer, bloquer et éliminer les escroqueries par phishing ou les tentatives d’usurpation d’identité sur le Web.,

MobileIron – leader de longue date des solutions de gestion mobile, MobileIron est largement reconnu par les responsables de la sécurité de l’Information, les DSI et les équipes de direction comme la norme de facto pour la gestion unifiée des terminaux (UEM), la gestion des applications mobiles (mam), la Sécurité BYOD et la connexion zéro (ZSO). La plate-forme UEM de la société est renforcée par MobileIron Threat Defense et la solution Access de MobileIron, qui permet une authentification sans connexion., Forrester observe dans sa dernière vague sur les fournisseurs de plate-forme D’écosystème étendu Zero Trust, Q4 2019 que « L’authentificateur récemment publié par MobileIron, qui permet l’authentification sans mot de passe aux services cloud, est un must pour les entreprises Zero Trust de l’avenir et parle de son innovation dans cet espace. »La vague montre également que MobileIron est le fournisseur le plus remarquable car leur approche de la confiance zéro commence par l’appareil et évolue à travers les infrastructures mobiles., La suite de produits de MobileIron comprend également un moteur de stratégie fédéré qui permet aux administrateurs de contrôler et de mieux commander la myriade d’appareils et de points de terminaison sur lesquels les entreprises comptent aujourd’hui. Forrester considère MobileIron comme ayant une excellente intégration au niveau de la plate-forme, un déterminant clé de leur efficacité à fournir un soutien aux entreprises poursuivant des stratégies de sécurité zéro confiance à l’avenir.

One Identity – One Identity différencie ses capacités D’analyse des identités et de notation des risques de Identity Manager avec une plus grande intégration via ses modules système connectés., L’objectif de ces modules est de fournir aux clients plus de flexibilité dans la définition de rapports qui incluent du contenu spécifique à l’application. Identity Manager dispose également de plus de 30 connecteurs de provisionnement direct inclus dans le package de base, avec une bonne couverture de la plate-forme, y compris une forte prise en charge de Microsoft et Office 365. Les connecteurs premium supplémentaires sont facturés séparément. One Identity dispose également d’une solution SaaS distincte conçue dans le cloud, appelée One Identity Starling., L’un des plus grands avantages de Starling est sa conception qui permet à L’informatique d’être utilisée non seulement par les clients D’Identity Manager, mais également par les clients d’autres solutions IGA en tant qu’approche simplifiée pour obtenir des analyses D’identité basées sur SaaS, des informations sur les risques et un provisionnement cloud. One Identity et son approche sont fiables par les clients du monde entier, où plus de 7 500 organisations dans le monde dépendent des solutions One Identity pour gérer plus de 125 millions d’identités, améliorant leur agilité et leur efficacité tout en sécurisant l’accès à leurs systèmes et à leurs données sur site, dans le cloud ou hybrides.

TITRITI.,ai – SECURITI.ai est le leader des PrivacyOps alimentés par L’IA, qui permet d’automatiser toutes les principales fonctions nécessaires à la conformité à la vie privée en un seul endroit. Il permet aux entreprises de donner des droits aux personnes sur leurs données, d’être les dépositaires responsables des données des personnes, de se conformer aux réglementations mondiales en matière de confidentialité telles que la CCPA et de renforcer leurs marques.

la plate-forme PrivacyOps alimentée par L’IA est une solution complète qui opérationnalise et simplifie la conformité à la confidentialité À l’aide d’une automatisation robotique et d’une interface en langage naturel., Il s’agit notamment d’un générateur de graphiques de données personnelles, D’une automatisation robotique pour les demandes des personnes concernées, D’un portail sécurisé de demandes de données, D’un gestionnaire de cycle de vie du consentement, d’une évaluation de la confidentialité par des tiers, d’évaluations de la confidentialité par des tiers, D’une automatisation de L’évaluation de SECURITI.ai est également présenté dans la section Gestion du consentement de la pile de confidentialité des données de Bessemer ci-dessous et disponible dans la récente publication de Bessemer Venture Partner How data privacy engineering will prevent future data oil spills (10 pp., PDF, pas d’opt-in).,

sécurité de transmission – la plateforme de sécurité de transmission fournit une solution pour gérer l’identité entre les applications tout en maintenant la sécurité et la convivialité. À mesure que les menaces criminelles évoluent, l’authentification en ligne est devenue réactive et moins efficace. De nombreuses organisations ont adopté plusieurs solutions ponctuelles pour essayer de rester en tête, en déployant de nouveaux authentificateurs, moteurs de risque et outils de fraude. Dans le processus, l’expérience client a souffert., Et avec un environnement de plus en plus complexe, de nombreuses entreprises ont du mal à innover rapidement pour offrir aux clients une expérience omnicanal qui leur permet de rester en avance sur les menaces émergentes.