Access Control List (ACL) (Dansk)

Hvad Er en Access Control List

En access control list (ACL) indeholder regler om, at give eller nægte adgang til bestemte digitale miljøer. Der er to typer ACL ‘er:

- filsystem ACL’ ER filter filteradgang til filer og/eller mapper. Filsystem ACL ‘ ER fortæller operativsystemer, hvilke brugere der kan få adgang til systemet, og hvilke privilegier brugerne er tilladt.

- netværk ACL ‘ ER filter filtrer adgang til netværket., Netværk ACL ‘ ER fortæller routere og S .itche, hvilken type trafik der kan få adgang til netværket, og hvilken aktivitet der er tilladt.

oprindeligt var ACL ‘ er den eneste måde at opnå fire .allbeskyttelse på. I dag er der mange typer fire .alls og alternativer til ACL ‘ er. Organisationer bruger dog fortsat ACL ‘er sammen med teknologier som virtual private net .orks (VPN’ er), der specificerer, hvilken trafik der skal krypteres og overføres gennem en VPN-tunnel.,

Grunde til at bruge en ACL-liste:

- Trafik flow kontrol

- Begrænset netværk trafik til bedre netværk performance

- Et niveau af sikkerhed for adgang til nettet med angivelse af, hvilke områder af server/netværk/service kan tilgås af brugeren, og som ikke kan

- Kornet overvågning af den trafik, der forlader og kommer ind i systemet

Hvordan ACL-Værker

Et filsystem ACL er en tabel, der fortæller en computer operativsystem af adgangsrettigheder for en bruger har et system, objekt, herunder en enkelt fil eller en mappe., Hvert objekt har en sikkerhedsegenskab, der forbinder den til sin adgangskontrolliste. Listen har en post for alle brugere med adgangsrettigheder til systemet.

typiske privilegier inkluderer retten til at læse en enkelt fil (eller alle filerne) i en mappe, til at udføre filen eller til at skrive til filen eller filerne. Operativsystemer, der bruger en ACL, inkluderer for eksempel Microsoft .indo .s NT/2000, Novells Net .are, Digitals OpenVMS og UNI.-baserede systemer.,

Når en bruger anmoder om et objekt i en ACL-baseret sikkerhedsmodel, undersøger operativsystemet ACL for en relevant post og ser, om den ønskede handling er tilladt.

netværk ACL ‘ ER installeres i routere eller S .itches, hvor de fungerer som trafikfiltre. Hvert netværk ACL indeholder foruddefinerede regler, der styrer, hvilke pakker eller routing opdateringer er tilladt eller nægtet adgang til et netværk.routere og S .itche med ACL ‘ ER fungerer som pakkefiltre, der overfører eller benægter pakker baseret på filtreringskriterier., Som en Layer 3-enhed bruger en pakkefiltreringsrouter regler for at se, om trafik skal tillades eller nægtes adgang. Det beslutter dette baseret på kilde og destination IP-adresser, destination port og kilde port, og den officielle procedure af pakken.

typer af adgangskontrollister

adgangskontrollister kan kontaktes i forhold til to hovedkategorier:

Standard ACL

En adgangsliste, der udelukkende er udviklet ved hjælp af kilde-IP-adressen. Disse adgangskontrollister tillader eller blokerer hele protokolpakken., De skelner ikke mellem IP-trafik som UDP, TCP og HTTPS. De bruger numrene 1-99 eller 1300-1999, så routeren kan genkende adressen som kilde-IP-adressen.udvidet ACL

En adgangsliste, der er meget udbredt, da den kan differentiere IP-trafik. Det bruger både kilde-og destinations-IP-adresser og portnumre til at give mening om IP-trafik. Du kan også angive, hvilken IP-trafik der skal tillades eller nægtes. De bruger numrene 100-199 og 2000-2699.

Linu Lin ACL vs., ACINDO .s ACL

Linu.giver fleksibilitet til at foretage kernemodifikationer, hvilket ikke kan gøres med .indo .s. Men fordi du kan foretage kernemodifikationer af Linu., kan du have brug for specialiseret ekspertise for at opretholde produktionsmiljøet.

Windowsindo .s tilbyder fordelen ved en stabil platform, men den er ikke så fleksibel som Linu.. I forhold til applikationsintegration er Windowsindo .s lettere end Linu..

en bruger kan indstille adgangskontrolmekanismer i en boxindo .s-boks uden at tilføje soft .are.

Med hensyn til patching er Microsoft den eneste kilde til at udstede patchesindo .s-patches., Med Linu.kan du vælge at vente, indtil en kommerciel Linu.-udbyder frigiver en patch, eller du kan gå med en open source-enhed til patches.

ACL Best Practices

Når du konfigurerer ACL ‘ ER, skal du overholde nogle få best practices for at sikre, at sikkerheden er stram, og mistænkelig trafik er blokeret:

1. ACL ‘er overalt

ACL’ ER håndhæves på hver grænseflade, i næsten alt sikkerheds-eller routingudstyr. Dette er passende, da du ikke kan have de samme regler for udadvendte grænseflader og grænseflader, der danner dit campusnetværk., Grænseflader er dog ens, og du vil ikke have nogle beskyttet af ACL ‘ ER og nogle udsatte.

udøvelsen af en ACL på alle grænseflader er vigtig for indgående ACL ‘ er, specifikt de regler, der bestemmer, hvilken adresse der kan overføre data til dit netværk. Det er de regler, der gør en betydelig forskel.

2. ACL i rækkefølge

i næsten alle tilfælde begynder motoren, der håndhæver ACL, øverst og bevæger sig ned på listen. Dette har konsekvenser for at finde ud af, hvad en ACL vil gøre med en bestemt datastrøm.,en af grundene til, at organisationer vedtager ACL ‘ ER, er, at de har en lavere beregningsmæssige overhead end stateful fire .alls, og at de arbejder i høje hastigheder. Dette er vigtigt, når du forsøger at implementere sikkerhed for hurtige netværksgrænseflader. Jo længere en pakke forbliver i systemet, mens den undersøges mod reglerne i ACL, jo langsommere er ydelsen.

tricket er at sætte de regler, som du forventer vil blive udløst i toppen af ACL. Arbejde fra det generelle til det specifikke, samtidig med at reglerne er logisk grupperet., Du skal vide, at hver pakke vil blive handlet af den oprindelige regel, som den udløser, du kan ende med at sende en pakke via en regel, når du agter at blokere den via en anden. Overvej hvordan du vil have begivenhedskæden til at ske, især når du tilføjer nye regler.

3. Dokument yourr dit arbejde

når du tilføjer ACL-regler, skal du dokumentere, hvorfor du tilføjer dem, hvad de skal gøre, og hvornår du tilføjede dem.

du behøver ikke have en kommentar pr. Du kan lave en kommentar til en blok af regler, en indviklet forklaring på en enkelt regel eller en kombination af begge tilgange.,

udviklere skal sikre, at de nuværende regler dokumenteres, så ingen behøver at gætte, hvorfor en regel er der.

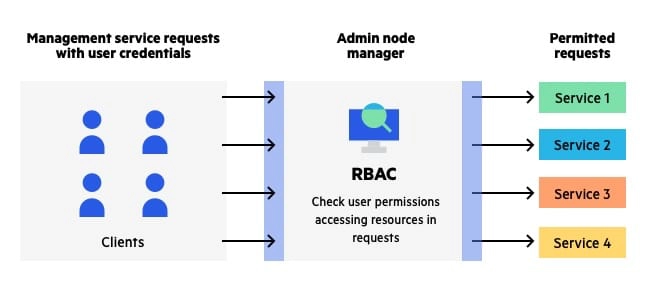

RBAC vs ACL

udviklere kan bruge RBAC-systemer (role-based access list) til at kontrollere sikkerheden på et granulært niveau. I stedet for at understrege brugerens identitet og afgøre, om de skal have lov til at se noget i applikationen, regulerer RBAC sikkerhed baseret på brugerens rolle i en organisation.i stedet for at give tilladelse til John Smith, en arkitekt i Ne, York, ville RBAC give tilladelse til en rolle for USA, arkitekter. John Smith kan være en af mange brugere med denne rolle. RBAC garanterer således regulerende personer, at kun specifikke brugere har adgang til følsomme oplysninger, da det giver alle godkendelser baseret på roller.

RBAC anses generelt for at være en foretrukken metode til forretningsapplikationer. RBAC er mere effektiv end ACL i forhold til administrative omkostninger og sikkerhed. ACL bruges bedst til at anvende sikkerhed på det enkelte brugerniveau. Du kan bruge RBAC til at betjene et virksomhedsdækkende sikkerhedssystem, som en administrator overvåger., En ACL kan for eksempel give skriveadgang til en bestemt fil, men den kan ikke definere, hvordan en bruger kan ændre filen.

Eksempel på en rollebaseret adgangskontrol (RBAC) system

Rolle-Baseret adgangskontrol med Imperva

Imperva giver mulighed for kontrol af brugerrettigheder ved hjælp af fleksible rolle-baseret adgangskontrol. Brugerne er forsynet med visning-only, redigere eller begrænset adgang til ledelsesfunktioner og objekter., Organisationer kan også hierarkisk gruppere og administrere IT-aktiver i kategorier til finkornet adgangskontrol, selv i implementeringer af Managed Security Service Provider (MSSP) og storstilet virksomhed.