Access Control List (ACL) (Español)

qué es una lista de control de acceso

Una lista de control de acceso (ACL) contiene reglas que otorgan o niegan el acceso a ciertos entornos digitales. Existen dos tipos de ACL:

- Sistema de archivos ACL AC filtra el acceso a archivos y/o directorios. Las ACL del sistema de archivos indican a los sistemas operativos qué usuarios pueden acceder al sistema y qué privilegios se les permiten a los usuarios.

- ACL de red filter filtra el acceso a la red., Las ACL de red indican a los enrutadores y conmutadores qué tipo de tráfico puede acceder a la red y qué actividad está permitida.

originalmente, las ACLs eran la única manera de lograr la protección del firewall. Hoy en día, hay muchos tipos de cortafuegos y alternativas a las ACLs. Sin embargo, las organizaciones continúan utilizando ACLs junto con tecnologías como redes privadas virtuales (VPN) que especifican qué tráfico debe cifrarse y transferirse a través de un túnel VPN.,

razones para usar una ACL:

- Control de flujo de tráfico

- tráfico de red restringido para un mejor rendimiento de la red

- Un nivel de seguridad para el acceso a la red que especifica a qué áreas del servidor/Red/servicio puede acceder un usuario y cuáles no tabla que informa a un sistema operativo de un equipo de los privilegios de acceso que tiene un usuario a un objeto del sistema, incluido un solo archivo o un directorio de archivos., Cada objeto tiene una propiedad de seguridad que lo conecta a su lista de control de acceso. La lista tiene una entrada para cada usuario con derechos de acceso al sistema.

los privilegios típicos incluyen el derecho de leer un solo archivo (o todos los archivos) en un directorio, ejecutar el archivo o escribir en el archivo o archivos. Los sistemas operativos que utilizan una ACL incluyen, por ejemplo, Microsoft Windows NT / 2000, Netware de Novell, OpenVMS de Digital y sistemas basados en UNIX.,

Cuando un usuario solicita un objeto en un modelo de seguridad basado en ACL, el sistema operativo estudia la ACL para una entrada relevante y ve si la operación solicitada está permitida.

Las ACL de red se instalan en routers o switches, donde actúan como filtros de tráfico. Cada ACL de red contiene reglas predefinidas que controlan qué paquetes o actualizaciones de enrutamiento tienen permitido o denegado el acceso a una red.

Los Routers y switches con ACL funcionan como filtros de paquetes que transfieren o deniegan paquetes basados en criterios de filtrado., Como un dispositivo de capa 3, un enrutador de filtrado de paquetes utiliza reglas para ver si se debe permitir o denegar el acceso al tráfico. Decide esto basándose en las direcciones IP de origen y destino, el puerto de destino y el puerto de origen, y el procedimiento oficial del paquete.

tipos de listas de control de acceso

Las listas de control de acceso se pueden abordar en relación con dos categorías principales:

ACL estándar

Una lista de acceso que se desarrolla únicamente utilizando la dirección IP de origen. Estas listas de control de acceso permiten o bloquean todo el conjunto de protocolos., No diferencian entre el tráfico IP como UDP, TCP y HTTPS. Usan los números 1-99 o 1300-1999 para que el enrutador pueda reconocer la dirección como la dirección IP de origen.Extended ACL

Una lista de acceso que se usa ampliamente ya que puede diferenciar el tráfico IP. Utiliza direcciones IP de origen y destino y números de puerto para dar sentido al tráfico IP. También puede especificar qué tráfico IP se debe permitir o denegar. Utilizan los números 100-199 y 2000-2699.Linux ACL vs, Windows ACL

Linux proporciona la flexibilidad para hacer modificaciones del kernel, lo que no se puede hacer con Windows. Sin embargo, debido a que puede hacer modificaciones al kernel de Linux, puede necesitar experiencia especializada para mantener el entorno de producción.

Windows ofrece la ventaja de una plataforma estable, pero no es tan flexible como Linux. En relación con la integración de Aplicaciones, Windows es más fácil que Linux.

un usuario puede establecer mecanismos de control de acceso en un cuadro de Windows sin agregar software.

en términos de parches, Microsoft es la única fuente para emitir parches de Windows., Con Linux, puede optar por esperar hasta que un proveedor comercial de Linux lance un parche o puede optar por una entidad de código abierto para los parches.

prácticas recomendadas de ACL

al configurar ACL, debe seguir algunas prácticas recomendadas para garantizar que la seguridad sea estricta y que el tráfico sospechoso esté bloqueado:

1. ACL everywhere

Las ACL se aplican en cada interfaz, en casi todos los equipos de seguridad o enrutamiento. Esto es apropiado, ya que no puede tener las mismas reglas para las interfaces exteriores y las interfaces que forman la red de su campus., Sin embargo, las interfaces son similares y no desea que algunas estén protegidas por ACLs y otras expuestas.la práctica de una ACL en todas las interfaces es esencial para las ACL entrantes, específicamente las reglas que deciden qué dirección puede transferir datos a su red. Esas son las reglas que marcan una diferencia considerable.

2. ACL en orden

En casi todos los casos, el motor que hace cumplir la ACL comienza en la parte superior y se mueve hacia abajo en la lista. Esto tiene implicaciones para determinar qué hará una ACL con un flujo de datos específico.,una razón por la que las organizaciones adoptan ACLs es que tienen una sobrecarga computacional más baja que los firewalls con estado y que trabajan a altas velocidades. Esto es esencial cuando intenta implementar seguridad para interfaces de red rápidas. Sin embargo, cuanto más tiempo permanezca un paquete en el sistema, mientras se examina contra las reglas en la ACL, más lento será el rendimiento.

el truco es poner las reglas que esperas que se activen en la parte superior de la ACL. Trabaje de lo general a lo específico, asegurando que las reglas estén agrupadas lógicamente., Debe saber que cada paquete será actuado por la regla inicial que desencadena, podría terminar pasando un paquete a través de una regla cuando tenga la intención de bloquearlo a través de otra. Considere cómo desea que suceda la cadena de eventos, en particular al agregar nuevas reglas.

3. Documente su trabajo

Cuando agregue reglas ACL, documente por qué las está agregando, qué están destinadas a hacer y cuándo las agregó.no es necesario tener un comentario por regla. Puede hacer un comentario para un bloque de reglas, una explicación compleja para una sola regla o una combinación de ambos enfoques.,

Los desarrolladores deben asegurarse de que las reglas actuales estén documentadas, para que nadie tenga que adivinar por qué hay una regla.

RBAC vs ACL

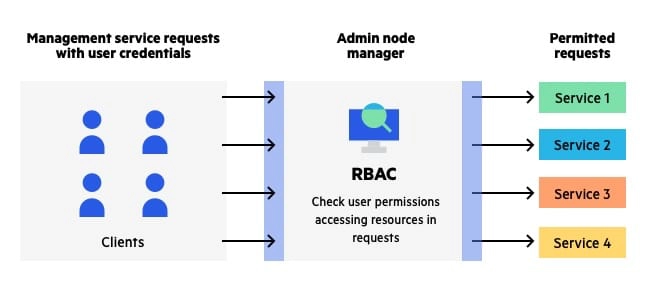

Los desarrolladores pueden usar sistemas de listas de acceso basadas en roles (RBAC) para controlar la seguridad a nivel granular. En lugar de enfatizar la identidad del usuario y determinar si se le debe permitir ver algo en la aplicación, RBAC gobierna la seguridad en función del rol del usuario dentro de una organización.

por ejemplo, en lugar de dar permiso a John Smith, un arquitecto en Nueva York, RBAC daría permiso para un papel para U. S., arquitecto. John Smith puede ser uno de los muchos usuarios con ese papel. Por lo tanto, RBAC garantiza a las personas reguladoras que solo usuarios específicos tienen acceso a información confidencial, ya que otorga todas las aprobaciones basadas en roles.

RBAC se considera generalmente como un método preferido para aplicaciones comerciales. RBAC es más eficaz que ACL en relación con los gastos generales administrativos y la seguridad. ACL se utiliza mejor para aplicar seguridad a nivel de usuario individual. Puede utilizar RBAC para servir a un sistema de seguridad de toda la empresa, que un administrador supervisa., Una ACL puede, por ejemplo, proporcionar acceso de escritura a un archivo determinado, pero no puede definir cómo un usuario puede modificar el archivo.

Ejemplo de un sistema de control de acceso basado en roles (RBAC)

control de acceso basado en roles con Imperva

Imperva permite el control de privilegios de usuario mediante controles de acceso flexibles basados en roles. Los usuarios tienen acceso de solo visualización, edición o acceso restringido a funciones y objetos de administración., Las organizaciones también pueden agrupar y administrar jerárquicamente los activos de ti en categorías para un control de acceso detallado, incluso en implementaciones de proveedores de servicios de seguridad gestionados (MSSP) y empresas a gran escala.