Access Control List (ACL) (Suomi)

Mikä On Access Control List

access control list (ACL) sisältää sääntöjä, jotka myöntää tai kieltää pääsyn tiettyihin digitaalisissa ympäristöissä. On olemassa kahdenlaisia ACLs: ää:

- tiedostojärjestelmä ACLs━suodata pääsy tiedostoihin ja/tai hakemistoihin. Tiedostojärjestelmä ACLs kertoo käyttöjärjestelmille, mitkä käyttäjät voivat käyttää järjestelmää ja mitkä oikeudet käyttäjät ovat sallittuja.

- Networking ACLs━filter access to the network., Verkko-ACLs kertoo reitittimille ja kytkimille, minkä tyyppinen liikenne pääsee verkkoon ja mikä toiminta on sallittua.

alun perin ACLs oli ainoa tapa saavuttaa palomuurisuoja. Nykyään on olemassa monenlaisia palomuureja ja vaihtoehtoja ACLs: lle. Kuitenkin, järjestöt edelleen käyttää Acl yhdessä tekniikoita, kuten virtuaalisia yksityisiä verkkoja (VPNs), jotka määrittävät, mikä liikenne tulisi salata ja siirtää kautta VPN-tunnelin.,

Syistä käyttää ACL:

- Liikenteen ohjaus

- Rajoitettu verkon liikennettä parempaa verkon suorituskykyä

- turvallisuuden taso verkkoon pääsyn määritellään, mitkä alueet palvelin/verkko/palvelu, pääsee käyttäjä ja mikä ei

- Rakeinen valvonta liikenteen poistuminen ja syöttäminen järjestelmään

Miten ACL Toimii

Tiedostojärjestelmä ACL on taulukko, joka kertoo tietokoneen käyttöjärjestelmän käyttöoikeudet käyttäjä on järjestelmän objekti, mukaan lukien yhden tiedoston tai tiedoston hakemistoon., Jokaisella esineellä on turvaominaisuus, joka yhdistää sen kulunvalvontaluetteloonsa. Luettelossa on merkintä jokaiselle käyttäjälle, jolla on käyttöoikeudet järjestelmään.

tyypillisiin oikeuksiin kuuluu oikeus lukea hakemistosta yksi tiedosto (tai kaikki tiedostot), suorittaa tiedosto tai kirjoittaa tiedostoon tai tiedostoihin. Käyttöjärjestelmiä, jotka käyttävät ACL ovat esimerkiksi Microsoft Windows NT/2000, Novellin Netware, Digitaalinen on OpenVMS, ja UNIX-pohjaisissa järjestelmissä.,

Kun käyttäjä pyytää objektin an ACL-pohjainen turvallisuus malli, käyttöjärjestelmä tutkimuksia ACL varten asiaankuuluva merkintä ja näkee, onko pyydetty toimenpide on sallittu.

Networking ACLs asennetaan reitittimiin tai kytkimiin, joissa ne toimivat liikenteen suodattimina. Jokainen verkko ACL sisältää ennalta määritellyt säännöt, jotka ohjaavat mitä paketteja tai reitityspäivityksiä on sallittu tai evätty pääsy verkkoon.

reitittimet ja kytkimet, joissa on ACLs, toimivat kuten pakettisuodattimet, jotka siirtävät tai kieltävät paketteja suodatuskriteerien perusteella., Layer 3-laitteena pakettisuodatusreititin käyttää sääntöjä selvittääkseen, pitäisikö liikenne sallia vai evätä pääsy. Se päättää asiasta lähde-ja määräpaikan IP-osoitteiden, kohdesataman ja lähdesataman sekä paketin virallisen menettelyn perusteella.

Tyypit Access Control list

Access control lists voidaan lähestyä suhteessa kahteen pääryhmään:

Standard ACL

pääsy-lista, joka on kehitetty yksinomaan käyttää lähde-IP-osoite. Nämä kulunvalvontaluettelot mahdollistavat tai estävät koko protokollasarjan., He eivät erottele IP-liikennettä, kuten UDP, TCP, ja HTTPS. He käyttävät numeroita 1-99 tai 1300-1999, joten reititin voi tunnistaa osoitteen lähteen IP-osoitteeksi.

laajennettu ACL

liityntälista, jota käytetään laajalti, koska se voi erottaa IP-liikenteen. Se käyttää sekä lähde-että kohdeosoitteita ja satamanumeroita ymmärtääkseen IP-liikennettä. Voit myös määrittää, mikä IP-liikenne on sallittava tai evättävä. He käyttävät numeroita 100-199 ja 2000-2699.

Linux ACL vs., Windows ACL

Linux tarjoaa joustavuutta, jotta muutokset kernel, joka ei voi tehdä Windows. Koska voit kuitenkin tehdä ytimen muutoksia Linuxiin, saatat tarvita erikoisosaamista tuotantoympäristön ylläpitämiseksi.

Windows tarjoaa vakaan alustan etua, mutta se ei ole yhtä joustava kuin Linux. Sovellusten integroinnin suhteen Windows on helpompi kuin Linux.

käyttäjä voi asettaa kulunvalvontamekanismit Windows-ruutuun ilman ohjelmiston lisäämistä.

paikkauksen kannalta Microsoft on ainoa lähde, joka antaa Windows-paikkauksia., Linuxin avulla voit odottaa, kunnes kaupallinen Linux-palveluntarjoaja julkaisee laastarin tai voit mennä avoimen lähdekoodin kokonaisuuden kanssa paikkauksiin.

ACL Parhaita Käytäntöjä

Kun määrität Acl, sinun tulisi noudattaa muutamia parhaita käytäntöjä, joilla varmistetaan, että turvallisuus on tiukka ja epäilyttävä liikenne on estetty:

1. ACLs everywhere

ACLs on käytössä jokaisessa käyttöliittymässä, lähes kaikissa turva-tai reitityslaitteissa. Tämä on sopivaa, koska sinulla ei voi olla samoja sääntöjä ulospäin suuntautuville rajapinnoille ja rajapinnoille, jotka muodostavat kampusverkostosi., Liitännät ovat kuitenkin samanlaisia, etkä halua, että niitä suojataan ACLs: llä ja jotkut altistuvat.

käytännössä KÄYTTÖOIKEUSLUETTELOA kaikki liitännät on välttämätöntä ulkomailta Acl, erityisesti säännöt, joka päättää, mikä osoite voi siirtää tietoja omaan verkkoon. Näillä säännöillä on suuri merkitys.

2. ACL järjestyksessä

lähes kaikissa tapauksissa ACL: ää valvova moottori alkaa ylhäältä ja siirtyy alas listalta. Tämä vaikuttaa sen selvittämiseen, mitä ACL tekee tietyllä tietovirralla.,

Yksi syy organisaatioiden käyttöön Acl on, että ne ovat pienempi laskennallinen yläpuolella kuin tilatietoinen palomuuri ja että ne toimivat suurilla nopeuksilla. Tämä on olennaista, kun yrität toteuttaa tietoturvaa nopeisiin verkkoliittymiin. Mitä kauemmin paketti pysyy järjestelmässä, kun sitä tarkastellaan ACL: n sääntöjen vastaisesti, sitä hitaampi suoritus.

temppu on laittaa säännöt, joita odottaa käynnistyvän ACL: n huipulla. Työ yleisestä erityisluonteeseen, samalla kun varmistetaan, että säännöt on loogisesti ryhmitelty., Sinun pitäisi tietää, että jokainen paketti on toiminut alkuperäisen sääntö, että se laukaisee, voit päätyä kulkee paketin kautta yksi sääntö, kun aiot estää sen kautta toinen. Mieti, miten haluat tapahtumaketjun tapahtuvan erityisesti uusia sääntöjä lisättäessä.

3. Dokumentoi työsi

kun lisäät ACL-säännöt, dokumentoi, miksi lisäät ne, mitä niiden on tarkoitus tehdä, ja kun lisäät ne.

sinulla ei tarvitse olla yhtä kommenttia per sääntö. Voit tehdä yhden huomautuksen sääntökatkoksesta, monimutkaisesta selityksestä yhdelle säännölle tai molempien lähestymistapojen yhdistelmästä.,

kehittäjien tulisi varmistaa, että nykyiset säännöt dokumentoidaan, joten kenenkään ei tarvitse arvailla, miksi jokin sääntö on olemassa.

RBAC vs ACL

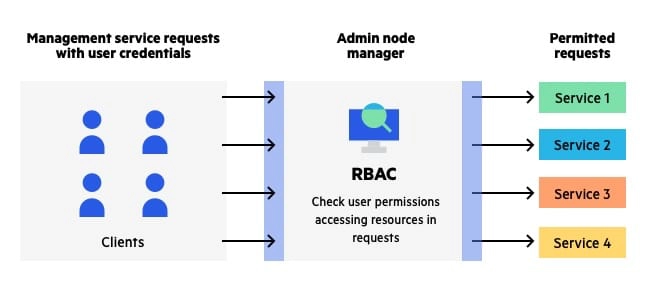

Kehittäjät voivat käyttää role-based access list (RBAC) järjestelmien ohjaus turvallisuus rakeinen tasolla. Sen sijaan korostaen käyttäjän henkilöllisyyden ja onko niiden olisi voitava nähdä jotain sovellusta, RBAC koskee turvallisuutta, joka perustuu käyttäjän roolia organisaation sisällä.

esimerkiksi, pikemminkin kuin antaa luvan John Smith, arkkitehti New Yorkissa, RBAC antaisi luvan rooli YHDYSVALTAIN, arkkitehti. John Smith saattaa olla yksi monista tuon roolin käyttäjistä. Näin ollen RBAC takaa sääntelyviranomaisille, että vain tietyillä käyttäjillä on pääsy arkaluonteisiin tietoihin, koska se antaa kaikki hyväksynnät roolien perusteella.

RBAC pidetään yleisesti suositeltavin tapa liiketoiminnan sovelluksia. RBAC on ACL: ää tehokkaampi hallinnollisten yleiskustannusten ja turvallisuuden osalta. ACL: ää käytetään parhaiten tietoturvan soveltamiseen yksittäisellä käyttäjätasolla. RBAC: n avulla voit palvella yrityksen laajuista turvajärjestelmää, jota ylläpitäjä valvoo., ACL voi esimerkiksi tarjota kirjoitusoikeuden tiettyyn tiedostoon, mutta se ei voi määritellä, miten käyttäjä voi muokata tiedostoa.

Esimerkki role-based access control (RBAC) järjestelmä

Role-Based Access Control kanssa Imperva

Imperva mahdollistaa hallita käyttöoikeuksia käyttämällä joustava rooli perustuva kulunvalvonta. Käyttäjille tarjotaan näkymää, muokkausta tai rajoitettua pääsyä hallintatoimintoihin ja-kohteisiin., Organisaatiot voivat myös hierarkkisesti ryhmä ja hallita IT-omaisuuden eri luokkiin hienorakeinen kulunvalvonta, jopa Managed Security Service Provider (MSSP) käyttöönottoja ja suurten yritysten.