Symmetrisen Salauksen Algoritmeja: Elää Pitkään ja Salaa

Paljon kuin tribbles Star Trek, symmetrisen salauksen on kaikkialla. Tutkimme symmetrisiä avainalgoritmeja ja viemme sinut paikkoihin, joihin yksikään ei-IT-henkilö ei ole mennyt ennen kuin

symmetriset salausalgoritmit ovat taustalla olevia prosesseja, jotka mahdollistavat turvallisen viestinnän. Jos saisit sen Star Trekiin liittyviin termeihin, symmetriset algoritmit ovat tähtilaivasi propulsiojärjestelmän poimuajo., Ne ovat olennainen osa tietoturvaa ja auttavat liiketoimintaasi etenemään tietojen salauksella turvallisesti ja valoa nopeammin.

(Yes, I know, I ’ m really flying my nerd flag high today. Vaikka kiehtovia, symmetriset avainalgoritmit eivät ole aivan ”kevyt” tai helppo lukea-joten minun täytyy pitää hauskaa kirjoittaessani. Olen kyberturvallisuuskirjailija, En kryptografi.)

muista virkistää kahviasi (tai earl grey tea, jos se on enemmän nopeuttasi)., Olemme noin syvään sukeltaa tutkia, mitä symmetrisen salauksen algoritmit ovat, miksi ne ovat tärkeitä, ja mikä on yleisin symmetrisen salauksen algoritmi tyyppejä ovat.

tee niin.

Let ’ s hash it out.

toimittajan Huomautus: Tämä artikkeli on ensimmäinen sarjassa artikkeleita symmetrisen salauksen., Muista tarkistaa aiheeseen liittyviä artikkeleita alla:

- Symmetrisen Salauksen 101: Määritelmä, Miten Se Toimii & Kun Sitä Käytetään

- Epäsymmetrinen vs Symmetrinen Salaus: Määritelmät & Eroja

- Block Cipher vs Stream Cipher: Mitä Ne Ovat & Miten Ne Toimivat

Mikä On Symmetrinen Algoritmi ja Miten Se toimii?

symmetriset algoritmit ovat kryptografisia funktioita, jotka ovat keskeisessä asemassa symmetrisessä avaimen salauksessa., Ne ovat joukko ohjeita tai ohjeita, joita tietokoneet noudattavat suorittaakseen tiettyjä tietojen salaamiseen ja salauksen purkamiseen liittyviä tehtäviä.

Tuntuuko, että tarvitset universaalin kääntäjän? Selvitetäänpä tämä vielä.

Symmetrisen salauksen algoritmeja käytetään (yhdistettynä salausavain) tehdä kaksi asiaa:

- Salaa. Muunna luettava teksti (plaintext) lukukelvottomaksi, salatuksi tekstiksi (ciphertext).

- purkaa salauksen. Muuta ciphertext takaisin plaintext.

symmetriset salausalgoritmit käyttävät samaa salausavainta sekä salauksessa että salauksen purkamisessa., (Toisin kuin epäsymmetriset salausalgoritmit, jotka käyttävät kahta eri avainta.)

salausalgoritmit yleensä perustuvat matematiikkaan, ja ne voivat vaihdella hyvin yksinkertaisista hyvin monimutkaisiin prosesseihin niiden suunnittelusta riippuen. Jos symmetrisen salauksen algoritmit, ne ovat yhdistetty yhden avaimen muuntaa luettavissa (plaintext) tiedot käsittämätöntä siansaksaa (salakieli). Tämän jälkeen he käyttävät samaa avainta purkaakseen salakirjoituksen takaisin selitystekstiksi. Ja kaikki tämä tehdään tavalla, joka takaa tietojen luottamuksellisuuden ja yksityisyyden. Aika siistiä, vai mitä?,

Symmetrisen salauksen algoritmit ovat todella tunnetaan muutama eri nimiä:

- Symmetrisen avaimen algoritmeja,

- Symmetrinen salaus,

- Salaisen avaimen algoritmit, ja

- Bulk salaus. (Puhumme enemmän irtotavaran salakirjoituksista hieman myöhemmin.)

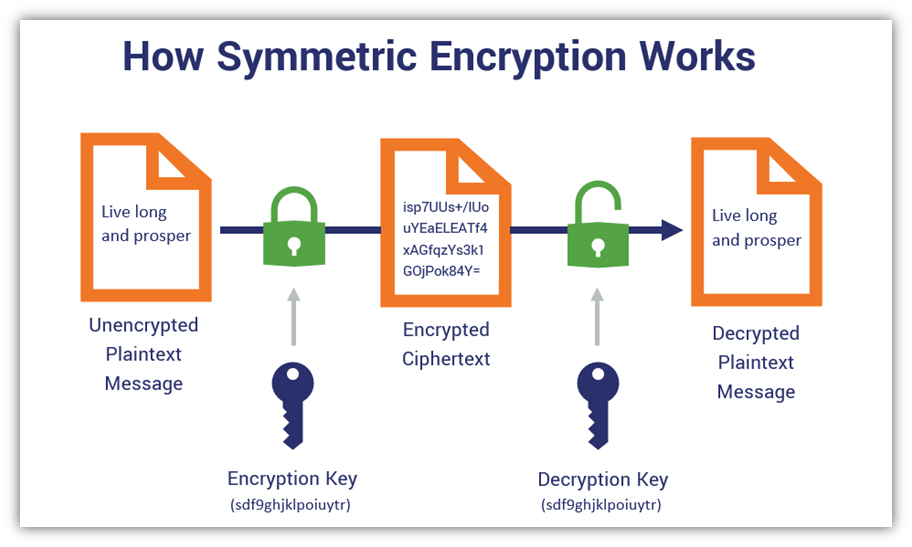

yleensä, tarkoitus tai tavoite salaus on tehdä se niin, että vain joku, jolla on avain voi purkaa ja lukea salainen viesti., Jos tarvitset nopea muistutus siitä, miten symmetrinen salaus toimii, tässä on nopea katsaus:

tässä graafinen edellä, liikkuvat vasemmalta oikealle, huomaat, että olet alkaa kanssa selkokielisen, luettavissa tiedot. Kun symmetrinen salausalgoritmi ja-avain on sovellettu kyseiseen dataan, siitä tulee lukukelvoton cifertext., Tapa purkaa viesti tulkita sen merkitys on käyttää salauksen purkuavainta. Symmetrisen salauksen tapauksessa salauksen purkuavain on identtinen tiedon salaamiseen käytetyn avaimen kanssa. Periaatteessa samaa avainta käytetään kahdesti.

mitä symmetriset salausalgoritmit oikeasti tekevät?

pähkinänkuoressa symmetrinen algoritmi on joukko salausohjeita, jotka käyttävät yhtä avainta tietojen salaamiseen ja salauksen purkamiseen. Nämä salausalgoritmit ja avaimet ovat kevyitä siinä mielessä, että ne on suunniteltu nopeuteen suurten lohkojen tai tietovirtojen käsittelyssä., (Tästä syystä symmetriset salausalgoritmit tunnetaan bulk-salausalgoritmeina.)

epäsymmetriset avainalgoritmit ja avaimet taas ovat resurssinsyöjiä. Avaimet ovat massiivisia ja kalliita käyttää mittakaavassa. Tarkoitan, että he imevät paljon prosessorisi resursseja ja aikaa, akun tehoa ja kaistanleveyttä suoritettavaksi.

Muistatko, miten kuvasimme symmetrisiä algoritmeja poimuajosi keskeiseksi osaksi? Jatketaan sitä vertausta., Jos miettisi epäsymmetrisiä salausalgoritmeja, ne vastaisivat propulsiojärjestelmän potkureita. Toki sinne pääsee lopulta, mutta ne eivät sovellu nopeaan salaukseen mittakaavaltaan.

ne ovat kuitenkin hyviä salaamaan pienempiä dataeriä julkisissa kanavissa. Epäsymmetriset avainten vaihdot (joista puhumme pian lisää) ovat hyvä tapa jakaa avaimia epävarmoissa julkisissa kanavissa.

tästä syystä ihmiset turvautuvat usein symmetriseen salaukseen suurten datamäärien koodaamiseksi.,

mikä määrittää symmetrisen salausalgoritmin vahvuuden?

kuten pian huomaat, kaikkia symmetrisiä algoritmeja ei synny yhtä paljon. Niiden voimakkuus vaihtelee-mutta mitä vahvuus tarkalleen tarkoittaa kryptografiassa? Lyhyt vastaus on, että salauksen vahvuus on kaikki siitä, miten vaikeaa on hakkeri murtaa salausta saada tietoja. Pidempi vastaus voi tietysti vaihdella riippuen siitä, minkä tyyppistä algoritmia arvioit., Mutta, yleensä, salauksen vahvuus yleensä kuihtuu muutamia keskeisiä piirteitä:

- pituus, sattumanvaraisuus ja arvaamattomuus symmetrinen avain,

- algoritmi on kyky kestää tai on kestettävä tunnettuja hyökkäyksiä, ja

- puuttuminen takaisin, ovet tai muu tahallinen haavoittuvuuksia.

Symmetrisen salauksen voi olla vähän tasapainoilua, koska sinun täytyy algoritmit ja avaimet, jotka ovat laskennallisesti vaikea mutta käytännön tarpeeksi käyttää hyväksyttävän suorituskyvyn.,

Symmetrisen Salauksen Algoritmeja Voi Seistä Omilla yleisillä Kanavilla

Kun symmetrisen salauksen algoritmit saattaa kuulostaa loogisin työkaluja kaikenlaisille verkossa tietojen salaus, se ei ole aivan niin yksinkertaista. Paljon kuin koskaan-looginen Spock ja karismaattinen Kapteeni Kirk, symmetrinen salaus on myös heikkoutensa — erityisesti silloin, kun käytetään omia julkisia kanavia., Nämä heikkoudet tulevat muodossa avain jakelu ja avainten hallintaan liittyvät kysymykset:

- tarvitset suojatun yhteyden jakaa symmetrisiä avaimia, ja

- Yrittää pysyä kaikkien kanssa, joka on kopio avain voisi olla kipua jos annoit sen pois paljon ihmisiä.

Kun käytetään symmetristä salausta, ihannetapauksessa, sinä ja henkilö olet yhteydessä selvittää oman salaisen avaimen etuajassa (ennen käyttää sitä tietojen vaihtoa). Tämä tarkoittaa, että jotta jakaa symmetrinen avain turvallisesti jonkun kanssa, sinun pitäisi tavata heidät henkilökohtaisesti antaa se heille., Mutta entä jos olet toisella puolella maata? Tai, mikä pahinta,mitä jos olet toiselta puolelta maailmaa heiltä?

Vaikka tämä ei olisi ongelma Star Trek-universumin, jossa voit yksinkertaisesti kuljettaa paikasta toiseen muutamassa sekunnissa, tämä ei ole mahdollista meidän 21-luvulla transporterless maailmassa. Täällä ihmiset vaihtavat tietoja WWW-palvelimien kanssa maailmanlaajuisesti joka hetki joka päivä. Tämä tarkoittaa, että ihmiset eivät voi tavata etukäteen jakaa tai vastaanottaa avaimia. Joten, meidän täytyy luottaa muihin keinoihin turvallisesti vaihtaa avaimet muiden osapuolten kanssa.,

tässä on mukana epäsymmetrisiä algoritmeja — tai tarkemmin sanottuna avainten vaihtoprotokollia—. Epäsymmetriset avainpörssit mahdollistavat symmetristen avainten vaihdon muutoin epävarmoissa julkisissa kanavissa. Saatat tai et ehkä tajua, että käytät tätä symmetristen ja epäsymmetristen salaustekniikoiden yhdistelmää juuri nyt.

epäsymmetriset tekniikat mahdollistavat turvallisen symmetrisen salauksen Internetissä

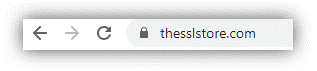

katsotaanpa esimerkiksi yhteyttäsi verkkosivustollemme. Näetkö tuon riippulukko-ikonin selaimessasi?, Se tarkoittaa, että olet yhteydessä turvalliseen verkkosivustoon.

Joten, kun alun perin kytketty TheSSLstore.com selain piti suorittaa prosessin palvelimelle, joka tunnetaan nimellä TLS-kättely. Tämä kädenpuristus on palvelimelle tapa todistaa selaimellesi, että se on laillinen eikä ole huijari. Tietoverkkorikolliset teeskentelevät olevansa muita huijatakseen ihmisiä. He ovat tavallaan kuin Romuluslaisia sillä tavalla-aina mukana juonittelussa.,) Kättelyprosessissa käytetään tähän epäsymmetristä salausta ja epäsymmetrisiä avainten vaihtoprosesseja.

- epäsymmetrinen salausprosessi varmistaa digitaaliset allekirjoitukset.

- epäsymmetrinen avaimen vaihto prosessi salaa pre-master secret, että selaimen ja web-palvelin käyttää luoda symmetrinen istuntoavain.

kättelystä on tietysti olemassa muutamia versioita — TLS 1,0, TLS 1,2, TLS 1,3 — ja niiden työskentelytavoissa on erityisiä eroja. (Esimerkiksi Internet Engineering Task Force ajaa tiukkaa käyttöä eteenpäin salassapitovelvollisuus-vain salakirjoittimet TLS 1.,3 — mutta se on aihe toisen kerran.) Tiedä vain, että vain TLS 1.2 kädenpuristuksen pitäisi olla pienin käytetty. Lokakuussa 2020 Qualys SSL Labs kertoo, että 99 prosenttia sivustoista tukee TLS 1.2-protokollaa ja 39,8 prosenttia TLS 1.3-protokollaa.

TLS: n kättelyn yksityiskohtien selvittelyyn täällä ei päästä, mutta tietää, että siihen liittyy salakirjoitussviittien käyttö., Näiden ryhmien koodit ovat mitä auttaa tekemään siitä mahdollista luoda turvallinen, HTTPS-yhteyden määrittelemällä, mitä kustakin seuraavasta käyttää:

- pöytäkirja (TLS)

- epäsymmetrinen avaimen vaihto algoritmi (esimerkiksi Diffie-Hellman)

- bulk salaus salakirjoitus

- digitaalinen allekirjoitus

- hash-funktio (kuten SHA2-2)

- A message authentication code (MAC) – toiminto

Voit lukea lisää prosessin tässä selittäjä blogi siitä, miten TLS-kättely toimii. Mutta toistaiseksi, pysytään aiheen käsillä symmetriset salausalgoritmit.,

Kaksi Symmetrinen Algoritmit (Ciphers)

Aikana symmetrisen salauksen, joka tapahtuu, kun liität internetissä verkkosivuilla, käytät suurimman cipher tehdä tämän tapahtua. On olemassa kaksi alaluokkaa irtotavarana ciphers: lohko ciphers ja stream ciphers.

Block Ciphers

tämän tyyppinen cipher, selkokielisen tiedot hajoaa kiinteä-pituus ryhmien bits joka tunnetaan lohkot (jotka ovat tyypillisesti kytketty kautta prosessi tunnetaan ketjutus). Jokainen lohko sitten salataan yksikkönä, mikä tekee tästä prosessista hieman hidasta., Ja jos ei ole tarpeeksi tietoja täysin täytä lohko, ”padding” (tyypillisesti sovittu määrä 0s) käytetään sitten varmistaa, että lohkot täyttävät kiinteä pituus-vaatimukset.

ihanteellinen block cipher on massiivinen avaimen pituus, joka ei ole käytännöllinen, joten monet nykyaikaiset salausmenetelmät ovat mittakaavassa takaisin avain koot, jotta ne käytettävissä. Mutta yhtä nopeasti huomata: toisin Kuin epäsymmetrinen salaus, symmetrinen salausavain koot eivät määritä koko datalohkoja.,

suurin osa nykyajan symmetrisen salauksen algoritmit kuuluvat block cipher leiri, ja nämä tyypit salaus on laajempi käyttö ja soveltaminen mahdollisuuksia. Keskitymme niihin täällä. Mutta jos mietit, mitkä ovat suosituimmat tai yleisimmät stream-salakirjoitukset, älä huoli, olemme suojanneet sinua.

Stream Ciphers

tämän tyyppisellä cipherillä se salaa plaintext-tiedot bitti kerrallaan. Sellaisenaan tietoja käsitellään pikemmin virrassa kuin lohkokirjoituksissa. Tämä tekee prosessista resurssitehoisemman ja nopeamman saavuttaa.,

nyt, emme pääse kaikkiin lohkosiipureiden ja stream — salakirjoitusten yksityiskohtiin-se on ihan toinen aihe. Mutta hyvä uutinen on, että olemme jo kirjoittaneet artikkelin, joka kattaa lohko ciphers vs stream ciphers. Joten, muista tarkistaa, että yksi ulos syvällisempää tarkastella, mitä ne ovat ja miten ne toimivat.

Okei, nyt tämä on, jos asiat alkavat saada jännittävä (tai monimutkaisempi, riippuen näkökulmasta). Jaetun avaimen salauksella on useita tunnettuja symmetrisiä avainalgoritmeja tiedossa., Murretaan heidät kaikki ymmärtämään, mitä he ovat ja miten he toimivat.

Symmetrinen Algoritmi Lista: 3 yleisin Symmetrinen Algoritmi Tyyppejä

tässä osiossa olemme koonneet symmetrinen algoritmi listan, joka auttaa meitä navigoimaan yleisin symmetrinen salaus. Aloitetaan yksi vanhimmista ja raivaa tiesi huipulle ”uusin ja suurin” — tarkoittaen, algoritmi, että me yleensä käyttää tänään moderni symmetrinen salaus.

tietojen salausstandardi (DES)

ensimmäisenä listallamme on tietojen salausstandardi., DES, joka tunnetaan myös nimellä DEA (lyhenne sanoista data encryption algorithm), on yksi varhaisimmista symmetrisistä salausalgoritmeista, joka on sittemmin poistettu käytöstä. Se perustuu Feistel Cipher (paljon kuin monia muita lajikkeita block ciphers) ja oli todella pidetään yksi ensimmäisistä symmetrinen algoritmit hyväksytään kuten Federal Information Processing Standard (FIPS) vuonna 1976.

DES juontaa juurensa 1970-luvun alkuun, jolloin sen alkuperäisen muodon (”Lucifer”) kehitti IBM: n kryptografi Horst Feistel., IBM kertoo, että salausmenetelmä on alun perin luotu Lloyds Bankin käskystä. National Bureau of Standards (joka nyt tunnetaan National Institute of Standards, tai NIST lyhyen) päätyi etsivät ehdotuksia kaupallinen sovellus salaus, ja IBM toimitti vaihtelua. Se oli jopa haluttu käyttää National Security Agency (NSA) suojella heidän tietojaan.

Tämän tyyppinen symmetrisen salauksen kartat tulot tietyn pituus lähdöt tietty pituus., Sellaisena se toimii 64-bittinen lohkot — mikä tarkoittaa, että se voi salata tietoja ryhmissä jopa 64 estää samanaikaisesti — ja on avain koko on 56 bittiä. Avaimeen on myös 8 ylimääräistä pariteettibittiä, jotka toimivat keinona tarkistaa tiedonsiirtovirheet. On kuitenkin tärkeää huomata, että pariteettibitit eivät ole jotain, jota koskaan käyttäisit salaukseen.

Tämä koko avain on itse asiassa hyvin pieni tämän päivän vaatimuksia, mikä tekee siitä erittäin altis brute force-hyökkäykset., Myös avain – ja lohkopituudet eroavat alkuperäisestä Lucifer-avaimesta ja lohkopituuksista, jotka molemmat pienenivät 128 bitistä.

lisätietoja siitä, miten DES encryption ja Feistel Networks toimivat, katso tämä upea video Courserasta ja Stanfordin yliopistosta.

Data Encryption Standard (DES) – asiakirja (FIPS PUB 46-3) peruutettiin virallisesti 19. Toukokuuta, 2005, yhdessä asiakirjat FIPS 74 ja FIPS-81., National institute of Standards and Technology: n kauppaministerin julkaistu seuraavat Federal Register:

”Nämä FIPS peruutetaan, koska FIPS 46-3, DES, ei enää tarjoaa turvallisuutta, että on tarpeen suojata Liittovaltion hallitus tietoja. FIPS 74 ja 81 ovat niihin liittyviä standardeja, joissa säädetään DES: n täytäntöönpanosta ja toiminnasta.”

DES-salausta seurasi triple data encryption algorithm (TDEA) joissakin sovelluksissa, vaikka ei kaikki., Vuonna 2000 des kuitenkin syrjäytettiin ensisijaisesti suosituksena advanced encryption standardilla eli niin sanotulla AES-salauksella. Tätä käytämme nykyään yleisimmin symmetrisessä salauksessa.

nyt tutkitaan näitä kahta muunlaista symmetristä salausalgoritmia.

Triple Data Encryption Algorithm (TDEA)

triple data encryption algoritmi, joka luotiin 1990-luvun lopulla, on hieman hankala, koska se todella menee useita lyhenteitä: TDEA, TDES, ja 3DES., Mutta kuten sen nimestä voi luultavasti arvata, 3DES perustuu DES – käsitteeseen, mutta twistillä.

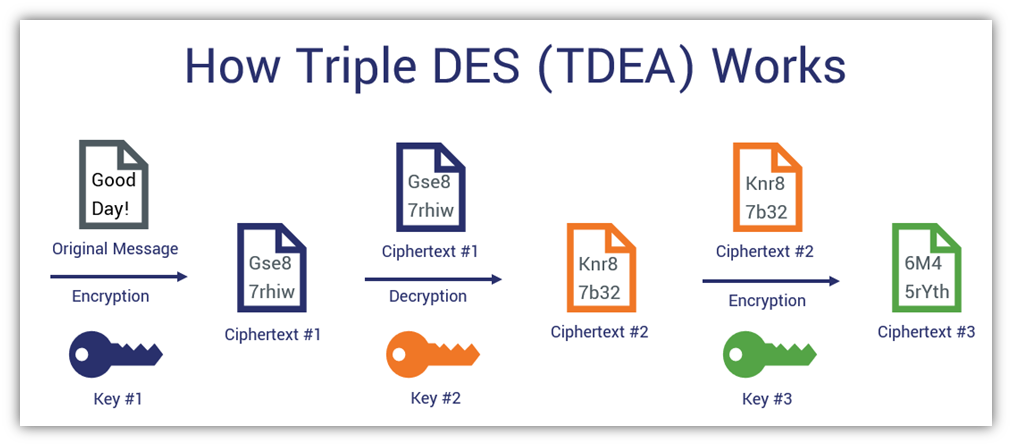

toisin kuin edeltäjänsä, tdea käyttää useita erillisiä avaimia tietojen salaamiseen — yksi muunnelma TDEA käyttää kahta avainta ja toinen muunnelma kolmea avainta (siten ”triple” sen nimessä). Kahdesta vahvempi on se, joka käyttää kolmea avainta.,

Tässä on esimerkki siitä, miten kolme-avain TDEA prosessi toimii:

käyttää useita avaimia tekee tietojen käsittelyn hidas ja lisää laskennallisen yläpuolella, joka on, miksi organisaatiot usein ohitetaan 3DES ja muutti suoraan käyttäen AES.

TDEA toimii kunnollisella 168-bittisellä näppäinkoolla., DES: n tapaan 3DES toimii kuitenkin myös pienillä 64-bittisillä palikoilla. Sen pienen lohkon koko teki alttiita sweet32 haavoittuvuus (CVE-2016-2183 ja CVE-2016-6329), tai mitä kutsutaan sweet32 syntymäpäivä hyökkäys. Tämä hyödyntää haavoittuvuutta, joka mahdollistaa tahattomien osapuolten pääsyn des/TDEA-salattujen tietojen osiin.

TDEA symmetrisen avaimen salausta algoritmi on asetettu vähätellä kannalta on hyödyllistä, että salaus suojaa vuonna 2023. Kuitenkin sillä välin, NIST sp 800-76 Rev., 2 määrittää, että 3DES voidaan käyttää liittovaltion hallituksen organisaatiot suojaamaan arkaluonteisia luokittelemattomia tietoja niin kauan kuin sitä käytetään ”yhteydessä total security program.”Tällainen ohjelma sisältää:

- Hyvä tietoturva käytäntöjä,

- Vahva fyysinen turvallisuus menettelyjä, ja

- Tietokoneen verkkoon tai järjestelmään pääsyn valvonta.

Advanced Encryption Standard (AES)

AES on yleisin symmetrisen salauksen algoritmi, jota käytämme tänään. Jopa NSA käyttää AES-salausta suojellakseen arkaluontoisia tietojaan.,

AES on muunnos symmetristen salausalgoritmien Rijndaelin suvusta. Toisin kuin DES tai TDEA kollegansa, se perustuu korvaaminen-permutaatio verkkoon. Niinpä se käyttää tätä Feistel-salakirjoituksen sijasta perustuksenaan. Löydät advanced encryption standard käyttää kaiken SSL – /TLS-salausta wireless ja security processor. Se on nopea, turvallinen, eikä merkittävästi lisää käsittely yläpuolella (ainakin, kun käytät oikeaa näppäintä).,

AES-toimii lohkon koot 128 bittiä, riippumatta siitä, avain koko käytetään, ja suorittaa salaus toiminnot useita kierroksia.

Siellä on yhteensä neljä AES-salausta osa-prosessit:

- AddRoundKey

- SubBytes

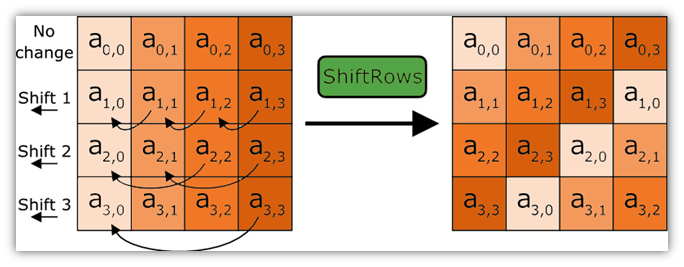

- ShiftRows

- MixColumns

kierroksen, joka suoritetaan selkokielisen tietoja, käyttää vaihdot alkaen lookup-taulukossa. Niin, yksi niistä kierrosta, näyttää kuin tämä:

AES -, joka tuli uusi FIPS-hyväksytty encryption standard vaihdon jälkeen DES ja korvaa 3DES, on suurin avain koko jopa 256 bittiä. Tämä on noin 4,5 kertaa suurempi kuin DES-avain. Mitään suurempia, ja se ei olisi käytännöllinen at-scale sovelluksia. Nyt avaimen koko ratkaisee, kuinka monta kierrosta operaatioita suoritetaan — esimerkiksi 128-bittisellä avaimella on 10 kierrosta, kun taas 256-bittisellä avaimella on 14.

AES-salaus on tietysti uskomattoman vahva., Niin, kaikki yritykset murtaa AES kautta brute force käyttämällä modernia tietotekniikkaa on ”turhaa”, kuten tietty kollektiivinen kyberneettisiä yksilöiden rakastavat sanoa. Jopa komentajakapteeni Data todennäköisesti kamppailisi tällaisen laskennallisen ponnistuksen kanssa. Sanon tämän, koska vaikka kvanttitietokoneet eivät ole tarkoitus olla niin iso vaikutus symmetrisen salauksen algoritmi, koska se on, sano, moderni epäsymmetrinen salaus menetelmiä. (Symmetriset salausmenetelmät vaatisivat suurempia avaimia ollakseen kvanttiresistenttejä, kun taas julkisen avaimen menetelmät eivät ole enää turvallisia-periodeja.,)

Jos haluat tarkastella syvällisemmin edistynyttä salausstandardia, muista tarkistaa toinen artikkelimme aiheesta. Siellä saat erittäin teknisen katsauksen siihen, miten AES toimii.

Tietenkin Nämä Eivät ole Vain Kolme Symmetrinen Algoritmit Käytössä…

On paljon muita erilaisia symmetrisiä salausalgoritmeja, jotka ovat hyödyllisiä eri tarkoituksiin ja salauksen toimintoja. Vain antaa sinulle nopean maku, luettelo joitakin näistä algoritmit ovat:

tietenkin, on olemassa muita merkkejä, liian — mutta emme aio sisällyttää ne kaikki täällä., Mutta tämä ainakin antaa joitakin esimerkkejä siitä, mitä on olemassa, mitä AES algoritmit ovat huolissaan.

mistä löydät symmetriset algoritmit töissä

symmetriset salausalgoritmit, kun niitä käytetään yksinään, soveltuvat parhaiten tiedon salaamiseen levossa tai ei-julkisissa kanavissa. Sanon niin, koska niitä löytyy usein lepotiedon suojaamisesta eri tilanteissa, kuten tietokannoissa, verkkopalveluissa ja pankkiasioissa. (Jälkimmäinen johtuu siitä, että Maksukorttiteollisuuden tietoturvastandardit eli PCI DSS lyhyesti, edellyttävät sitä.,)

ne eivät kuitenkaan ole ainoita paikkoja, joista on hyötyä. Voi ei — löydät myös symmetriset algoritmit käytössä kaikkialla Internetissä., Kun käytät niitä yhdessä epäsymmetrinen salaus key exchange — kuten silloin, kun muodostat yhteyden suojattuun sivustoon — niin symmetrinen salaus tulee pelata kanssa palveluja, kuten:

- Sivuston tietojen vaihtoa

- Googlen G-sarja online-palvelut

- CodeGuard verkkosivuilla varmuuskopio työkalu

- SalesForce platform –

Mitä Me Päätimme Ulos Symmetrisen Salauksen Algoritmit (TL;DR)

huvittanut sukeltaa kaikki tekniset hölynpölyä? (Vai eikö huvittanut lukea nörttimäistä Star Trek-vertailuani symmetrisistä salausalgoritmeista?, Ei hätää. Tässä muutamia keskeisiä noutoruokapaikkoja tämä artikkeli symmetrisen avaimen algoritmit:

- Salaus algoritmit ovat periaatteessa askel-askeleelta ohjeet suorittaa salauksen toimintoja (kuten salaus, salauksen, hajautus, jne.). Algoritmit tulevat epäsymmetrisinä ja symmetrisinä lajikkeina. Ensimmäisessä yksi avain salaa tiedot ja toisessa salataan tiedot. Jälkimmäisessä yksi avain suorittaa sekä salaus-että salaustoiminnot.

- Symmetriset algoritmit ovat tehokkaita prosesseja, jotka on suunniteltu salaa tiedot turvallisessa, ei-julkinen päin kanavia.,

- TLS-kädenpuristuksena tunnettu prosessi mahdollistaa symmetrisen salauksen käytön julkisissa kanavissa.

- On olemassa monia erilaisia symmetrisen avaimen algoritmit, joita on käytetty viime vuosina. Kolme yleisintä ovat DES, TDEA/3DES ja AES.

muista pysyä kuulolla meidän seuraava luku tässä blogissa sarjan symmetrisen salauksen tulevina viikkoina. Ja seuraavaan kertaan… elä pitkään ja kunnolla.

- #Salaus Algoritmeja

- #Symmetrinen