Access Control List (ACL) (Magyar)

mi az A Access Control List

egy access control list (ACL) olyan szabályokat tartalmaz, amelyek bizonyos digitális környezetekhez hozzáférést biztosítanak vagy megtagadnak. Kétféle ACL létezik:

- Filesystem ACLs━filter access to files and / or könyvtárak. Filesystem az ACLs megmondja az operációs rendszereknek, hogy mely felhasználók férhetnek hozzá a rendszerhez, illetve milyen jogosultságokkal rendelkeznek a felhasználók.

- hálózati ACLs━szűrő hozzáférés a hálózathoz., A hálózati ACL-ek azt jelzik az útválasztóknak és a kapcsolóknak, hogy milyen típusú forgalom férhet hozzá a hálózathoz, és milyen tevékenység engedélyezett.

eredetileg az ACLs volt az egyetlen módja a tűzfal védelmének. Ma már sokféle tűzfal és alternatíva létezik az ACL-ek számára. A szervezetek azonban továbbra is használják az ACL-eket olyan technológiákkal együtt, mint a virtuális magánhálózatok (VPN-ek), amelyek meghatározzák, hogy mely forgalmat kell titkosítani és VPN-alagúton keresztül továbbítani.,

Oka lehet annak, hogy egy ACL:

- Forgalom ellenőrzési

- Korlátozott hálózati forgalmat a jobb hálózati teljesítmény

- A biztonsági szint a hálózat-hozzáférési megjelölve, hogy mely területeken a szerver/hálózat/szolgáltatás érhető el a felhasználó, amelyek nem

- Szemcsés ellenőrzése a forgalom kilépés behatolás a rendszer

Hogyan ACL Működik

Egy fájlrendszer ACL egy táblázat, amely tájékoztatja az operációs rendszert, a hozzáférési jogosultságok egy felhasználó egy, a rendszer tárgy, köztük egy fájl vagy egy fájl, könyvtár., Minden objektumnak van egy biztonsági tulajdonsága, amely összeköti azt a hozzáférés-ellenőrzési listájával. A lista minden felhasználó számára tartalmaz egy bejegyzést a rendszerhez való hozzáférési jogokkal.

tipikus jogosultságok közé tartozik a jogot, hogy olvassa el egy fájlt (vagy az összes fájlt) egy könyvtárban, hogy végre a fájlt, vagy írni a fájlt vagy fájlokat. Az ACL-t használó operációs rendszerek közé tartoznak például a Microsoft Windows NT / 2000, a Novell Netware, a Digital OpenVMS és a UNIX-alapú rendszerek.,

amikor egy felhasználó egy objektumot kér egy ACL-alapú biztonsági modellben, az operációs rendszer megvizsgálja az ACL-t egy adott bejegyzéshez, és megvizsgálja, hogy a kért művelet megengedett-e.

A hálózati ACL-ek útválasztókba vagy kapcsolókba vannak telepítve, ahol forgalmi szűrőként működnek. Minden hálózati ACL előre meghatározott szabályokat tartalmaz, amelyek szabályozzák, hogy mely csomagok vagy routing frissítések engedélyezettek vagy megtagadták a hálózathoz való hozzáférést.

az ACL-ekkel rendelkező útválasztók és kapcsolók úgy működnek, mint a csomagszűrők, amelyek szűrési kritériumok alapján továbbítják vagy tagadják a csomagokat., 3. rétegű eszközként a csomagszűrő útválasztó szabályokat alkalmaz annak megállapítására, hogy a forgalom engedélyezhető-e vagy megtagadható-e. Ezt a forrás és cél IP-címei, célportja és forrásportja, valamint a csomag hivatalos eljárása alapján dönti el.

A hozzáférés-vezérlési listák típusai

A hozzáférés-vezérlési listák két fő kategóriába sorolhatók:

Standard ACL

olyan hozzáférési lista, amelyet kizárólag a forrás IP-címével fejlesztenek ki. Ezek a hozzáférés-vezérlési listák lehetővé teszik vagy blokkolják a teljes protokollcsomagot., Nem tesznek különbséget az olyan IP-forgalom között, mint az UDP, a TCP vagy a HTTPS. 1-99 vagy 1300-1999 számokat használnak, így az útválasztó felismerheti a címet forrás IP-címként.

Extended ACL

egy hozzáférési lista, amelyet széles körben használnak, mivel képes megkülönböztetni az IP forgalmat. Mind a forrás, mind a rendeltetési IP-címeket, mind a portszámokat használja az IP-forgalom értelmezéséhez. Megadhatja azt is, hogy melyik IP-forgalmat kell engedélyezni vagy megtagadni. A 100-199 és a 2000-2699 számokat használják.

Linux ACL vs., A Windows ACL

Linux rugalmasságot biztosít a kernel módosításához, amelyet nem lehet megtenni a Windows rendszerrel. Mivel azonban a kernel módosításait elvégezheti a Linuxon, szükség lehet speciális szakértelemre a termelési környezet fenntartásához.

A Windows egy stabil platform előnyeit kínálja, de nem olyan rugalmas, mint a Linux. Az alkalmazásintegrációval kapcsolatban a Windows könnyebb, mint a Linux.

a felhasználó szoftver hozzáadása nélkül beállíthatja a hozzáférés-vezérlési mechanizmusokat egy Windows dobozban.

a javítás szempontjából a Microsoft az egyetlen forrás, amely kiadja a Windows javításokat., A Linux használatával kiválaszthatja, hogy megvárja, amíg egy kereskedelmi Linux szolgáltató kiad egy javítást, vagy egy nyílt forráskódú entitással léphet fel javításokhoz.

ACL legjobb gyakorlatok

az ACL-ek konfigurálásakor be kell tartania néhány bevált gyakorlatot annak biztosítása érdekében, hogy a biztonság szoros és gyanús forgalom blokkolva legyen:

1. ACLs mindenhol

ACLs érvényesíteni minden felületen, szinte minden biztonsági vagy útválasztási fogaskerék. Ez illik, mivel nem lehetnek ugyanazok a szabályok A kifelé néző interfészekre és interfészekre, amelyek a campus hálózatát alkotják., Az interfészek azonban hasonlóak, és nem akarja, hogy az ACL-ek védjék őket, mások pedig ki vannak téve.

A gyakorlatban egy ACL minden felületen elengedhetetlen a bejövő Acl-ek, kifejezetten a szabályokat, amelyek úgy döntenek, hogy melyik cím adatátvitel be a hálózatot. Ezek azok a szabályok, amelyek jelentős különbséget tesznek.

2. ACL sorrendben

Szinte minden esetben az ACL-t végrehajtó motor a tetején kezdődik, majd lefelé mozog a listán. Ennek következményei vannak annak kidolgozására, hogy egy ACL mit fog tenni egy adott adatfolyammal.,

az egyik ok, amiért a szervezetek elfogadják az ACL-eket, az az, hogy alacsonyabb számítási költséggel rendelkeznek, mint az állapotos tűzfalak, és hogy nagy sebességgel dolgoznak. Ez elengedhetetlen a gyors hálózati interfészek biztonságának megvalósításakor. Minél hosszabb ideig marad a csomag a rendszerben, miközben az ACL szabályai szerint vizsgálják, annál lassabb a teljesítmény.

a trükk az, hogy a várt szabályokat az ACL tetejére helyezzük. Munka az általánostól a konkrétig, miközben biztosítja a szabályok logikusan csoportosítását., Tudnia kell, hogy minden csomagot az általa kiváltott kezdeti szabály fog működni, akkor egy csomagon keresztül egy szabályon keresztül juthat el, amikor egy másikon keresztül blokkolni kívánja. Fontolja meg, hogyan szeretné, hogy az események láncolata megtörténjen, különösen új szabályok hozzáadásakor.

3. Dokumentálja a munkáját

ACL szabályok hozzáadásakor dokumentálja, hogy miért adja hozzá őket, mit szándékoznak tenni, és mikor adja hozzá őket.

nem kell, hogy egy megjegyzést szabály. Egy megjegyzést tehet egy szabályblokkra, egy bonyolult magyarázatra egyetlen szabályra, vagy mindkét megközelítés kombinációjára.,

a fejlesztőknek biztosítaniuk kell a jelenlegi szabályok dokumentálását, így senkinek nem kell kitalálnia, miért van egy szabály.

RBAC vs ACL

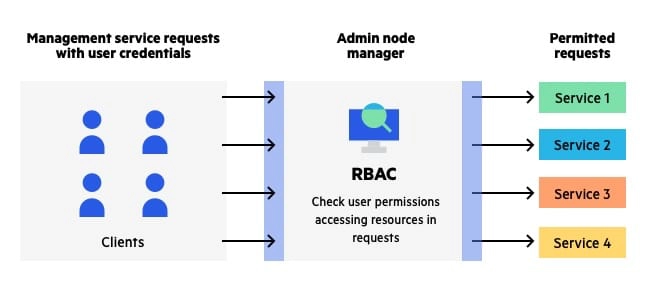

a fejlesztők szerep-alapú hozzáférési lista (RBAC) rendszereket használhatnak a biztonság szemcsés szintű szabályozására. Ahelyett, hogy hangsúlyozná a felhasználó személyazonosságát, és meghatározná, hogy engedélyezni kell-e valamit az alkalmazásban, az RBAC a biztonságot a felhasználó szervezeten belüli szerepe alapján szabályozza.

például ahelyett, hogy engedélyt adna John Smith-nek, egy New York-i építésznek, az RBAC engedélyt adna az Egyesült Államok szerepére., építészek. John Smith lehet az egyik a sok felhasználó ezt a szerepet. Így az RBAC garantálja a szabályozó személyeket, hogy csak bizonyos felhasználók férhetnek hozzá érzékeny információkhoz, mivel minden jóváhagyást szerepek alapján ad meg.

az RBAC általában az üzleti alkalmazások előnyben részesített módszere. Az RBAC hatékonyabb az ACL-nél az adminisztratív általános költségek és a biztonság tekintetében. Az ACL-t legjobban az egyéni felhasználói szintű biztonság alkalmazására lehet használni. Használhatja az RBAC-t egy vállalati szintű biztonsági rendszer kiszolgálására, amelyet egy rendszergazda felügyel., Az ACL például írási hozzáférést biztosít egy bizonyos fájlhoz, de nem tudja meghatározni, hogy a felhasználó hogyan módosíthatja a fájlt.

példa a role-based access control (RBAC) system

Role-Based Access Control with Imperva

Imperva allows for control of user privilities User role-based access controls User. A felhasználók csak megtekintéssel, szerkesztéssel vagy korlátozott hozzáféréssel rendelkeznek a kezelési funkciókhoz és objektumokhoz., A szervezetek hierarchikusan csoportosíthatják és kezelhetik az informatikai eszközöket a finomszemcsés hozzáférés-szabályozás kategóriáiba, még a felügyelt biztonsági szolgáltató (MSSP) telepítéseinél és a nagyvállalatoknál is.