szimmetrikus titkosítási algoritmusok: Live Long & Encrypt

hasonlóan tribbles Star Trek, szimmetrikus titkosítás mindenhol. Fogjuk felfedezni a szimmetrikus kulcs algoritmusok, majd a helyek nem AZ ember elment, mielőtt

Szimmetrikus titkosítási algoritmusok a mögöttes folyamatok, amelyek biztonságos kommunikáció lehetséges. Ha a Star Trek-hez kapcsolódó kifejezésekbe helyezné, a szimmetrikus algoritmusok a hajtóműhajtás a csillaghajó meghajtórendszeréhez., Ezek szerves részét képezik az információbiztonságnak, és ezek segítik vállalkozását abban, hogy biztonságosan és fénysebességnél gyorsabban haladjanak előre az adattitkosítással.

(Igen, tudom, ma nagyon magasra repülök. Bár lenyűgöző, szimmetrikus kulcs algoritmusok nem pontosan “könnyű” vagy könnyű olvasás — így van, hogy egy kis móka, amikor írásban. A fenébe, Jim, kiberbiztonsági író vagyok, nem kriptográfus.)

győződjön meg róla, hogy frissíti a kávét (vagy earl grey tea, ha ez több a sebesség)., Mélyre fogunk merülni annak feltárásában, hogy mik a szimmetrikus titkosítási algoritmusok, miért fontosak, és mik a leggyakoribb szimmetrikus titkosítási algoritmusok.

tegye így.

húzzuk ki.

szerkesztő megjegyzése: Ez a cikk az első a szimmetrikus titkosításról szóló cikksorozatban., Győződjön meg róla, hogy nézd meg a kapcsolódó cikkek az alábbi:

- szimmetrikus titkosítás 101: meghatározás, hogyan működik & amikor használják

- aszimmetrikus vs szimmetrikus titkosítás: meghatározások & különbségek

- blokk rejtjel vs patak rejtjel: mi ezek& hogyan működnek

mi a szimmetrikus algoritmus és hogyan működik?

a szimmetrikus algoritmusok azok a kriptográfiai funkciók, amelyek központi szerepet játszanak a szimmetrikus kulcs titkosításában., Ezek olyan utasítások vagy lépések, amelyeket a számítógépek követnek az adatok titkosításával és visszafejtésével kapcsolatos konkrét feladatok elvégzéséhez.

úgy érzi, hogy szüksége van egy univerzális fordítóra? Oké, bontsuk le még egy kicsit.

szimmetrikus titkosítási algoritmusokat használnak (titkosítási kulccsal kombinálva) két fő dolog elvégzéséhez:

- titkosítás. Konvertálja az olvasható szöveget (plantext) olvashatatlan, titkosított szöveggé (ciphertext).

- Decrypt. Konvertálja a rejtjelet vissza egyszerű szöveggé.

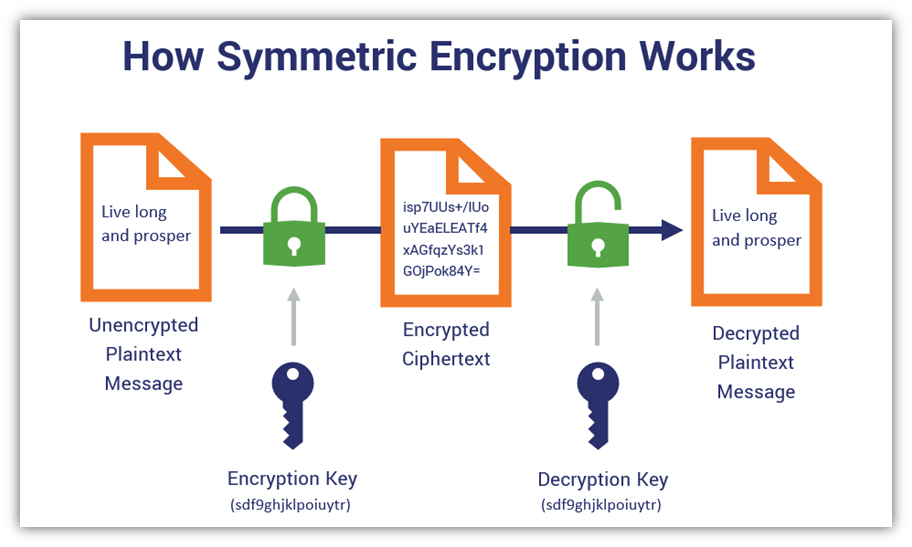

A szimmetrikus titkosítási algoritmusok ugyanazt a titkosítási kulcsot használják mind a titkosításhoz, mind a dekódoláshoz., (Ellentétben aszimmetrikus titkosítási algoritmusok, amelyek két különböző kulcsokat.)

a titkosítási algoritmusok általában matematikán alapulnak, és kialakításuktól függően nagyon egyszerűtől nagyon összetett folyamatokig terjedhetnek. Szimmetrikus titkosítási algoritmusok esetén egyetlen kulccsal párosulnak, hogy az olvasható (sima szövegű) adatokat értelmezhetetlen halandzsává (ciphertext) alakítsák. Ezután ugyanazt a kulcsot használják, hogy visszafejtsék a rejtjelet a sima szövegbe. Mindez pedig olyan módon történik, amely biztosítja az adatok bizalmas kezelését és a magánélet védelmét. Elég király, mi?,

szimmetrikus titkosítási algoritmusok valójában ismert néhány különböző nevek:

- szimmetrikus kulcs algoritmusok,

- szimmetrikus rejtjeleket,

- titkos kulcs algoritmusok, és

- tömeges titkosítást. (Kicsit később beszélünk az ömlesztett rejtjelekről.)

általában a titkosítás célja vagy célja az, hogy csak a kulccsal rendelkező személy tudja dekódolni és elolvasni a titkos üzenetet., Abban az esetben, ha gyors emlékeztetőre van szüksége a szimmetrikus titkosítás működéséről, itt egy gyors áttekintés:

ebben a fenti ábrán balról jobbra haladva láthatja, hogy a szöveges, olvasható adatokkal kezdődik. Miután a szimmetrikus titkosítási algoritmust és kulcsot alkalmazzák az adatokra, olvashatatlan titkosítási szöveggé válik., Az üzenet dekódolásának módja annak, hogy megfejtse annak jelentését, egy dekódoló kulcs használata. Szimmetrikus titkosítás esetén a dekódoló kulcs megegyezik az adatok titkosításához használt kulccsal. Alapvetően ugyanazt a kulcsot kétszer használja.

mit csinálnak valójában a szimmetrikus titkosítási algoritmusok?

dióhéjban egy szimmetrikus algoritmus egy utasításkészlet a kriptográfiában, amely egy kulcsot használ az adatok titkosításához és dekódolásához. Ezek a titkosítási algoritmusok és kulcsok könnyűek abban az értelemben, hogy nagy blokkok vagy adatfolyamok feldolgozásának sebességére tervezték őket., (Ez az oka annak, hogy a szimmetrikus titkosítási algoritmusokat ömlesztett rejtjeleknek nevezik.)

az aszimmetrikus kulcs algoritmusok és kulcsok viszont erőforrás-evők. A kulcsok masszívak és drágák a méretarányos használathoz. Úgy értem, hogy sok CPU feldolgozási erőforrást és időt, akkumulátort és sávszélességet szívnak fel a végrehajtáshoz.

emlékszel, hogy a szimmetrikus algoritmusokat úgy írtuk le, mint a láncmeghajtás kulcselemét? Folytassuk ezt az analógiát., Tehát, ha arra gondolnánk, hogy milyen aszimmetrikus titkosítási algoritmusok vannak, akkor olyanok lennének, mint a meghajtórendszerben lévő hajtóművek. Persze, előbb-utóbb eljutnak oda, de nem alkalmasak gyors titkosításra.

ugyanakkor nagyszerűek a kisebb adatcsomagok titkosítására a nyilvános csatornákon. Az aszimmetrikus kulcscserék (amelyekről hamarosan többet fogunk beszélni) nagyszerű módja annak, hogy kulcsokat terjesszenek a bizonytalan nyilvános csatornákon.

ezért az emberek gyakran fordulnak szimmetrikus titkosításhoz nagy mennyiségű adat kódolásához.,

mi határozza meg a szimmetrikus titkosítási algoritmus erősségét?

Amint hamarosan rájössz, nem minden szimmetrikus algoritmus jön létre egyenlően. Az erő szempontjából különböznek — de pontosan mit jelent az erő a kriptográfiában? A rövid válasz az, hogy a kriptográfiai erő arról szól, hogy a hacker milyen nehéz megtörni a titkosítást, hogy hozzáférjen az adatokhoz. A hosszabb válasz természetesen az algoritmus típusától függően változhat., De általában a kriptográfiai erő általában néhány kulcsfontosságú tulajdonságra korlátozódik:

- a szimmetrikus kulcs hossza, véletlenszerűsége és kiszámíthatatlansága,

- az algoritmus képes ellenállni vagy ellenállni az ismert támadásoknak, és

- a hátsó ajtók hiánya vagy más szándékos sebezhetőség.

Szimmetrikus titkosítás lehet egy kis egyensúlyozás, mert kell, algoritmusok segítségével, hogy számításigényes nehéz, mégis praktikus ahhoz, hogy az elfogadható teljesítmény.,

A szimmetrikus titkosítási algoritmusok nem tudnak önállóan állni a nyilvános csatornákon

míg a szimmetrikus titkosítási algoritmusok úgy hangzik, mint a leglogikusabb eszközök az online adattitkosítás minden típusához, ez nem olyan egyszerű. Hasonlóan az egyre logikusabb Spockhoz és a karizmatikus Kirk kapitányhoz, a szimmetrikus titkosításnak is vannak gyengeségei-különösen, ha saját maguk használják a nyilvános csatornákon., Ezek a gyengeségek kulcselosztási és kulcskezelési problémák formájában jelentkeznek:

- biztonságos kapcsolatra van szüksége a szimmetrikus kulcsok terjesztéséhez, és

- megpróbál lépést tartani mindenkivel, aki rendelkezik a kulcs másolatával, fájdalom lehet, ha sok embernek adta ki.

szimmetrikus titkosítás használata esetén ideális esetben Ön és a kommunikáló személy idő előtt rendezze el a titkos kulcsot (mielőtt bármilyen adatcserére használná). Ez azt jelenti, hogy annak érdekében, hogy egy szimmetrikus kulcsot biztonságosan megoszthasson valakivel, személyesen kell találkoznia velük, hogy odaadja nekik., De mi van, ha az egész ország a másik fél? Vagy ami még rosszabb, mi van, ha a világ másik oldalán vagy tőlük?

bár ez nem lenne probléma, a Star Trek univerzum, ahol egyszerűen közlekedési egyik helyről a másikra másodperceken belül, ez nem megvalósítható, a 21. században transporterless világ. Itt az emberek minden nap minden pillanatában információt cserélnek a webszerverekkel. Ez azt jelenti, hogy az emberek nem találkozhatnak idő előtt a kulcsok kiosztására vagy fogadására. Tehát más eszközökre kell támaszkodnunk a kulcsok biztonságos cseréjére más felekkel.,

Ez az, ahol aszimmetrikus algoritmusok — vagy pontosabban KULCSCSERE protokollok — jönnek létre. Az aszimmetrikus kulcscserék lehetővé teszik a szimmetrikus kulcsok cseréjét az egyébként bizonytalan nyilvános csatornákon. Amit talán nem is vesz észre, az az, hogy éppen ezt a szimmetrikus és aszimmetrikus titkosítási technikát használja.

aszimmetrikus technikák teszik biztonságos szimmetrikus titkosítás lehetséges az Interneten keresztül

nézzük meg a kapcsolatot a honlapunkon, mint egy példa. Látod azt a lakat ikont a böngésződben?, Ez azt jelenti, hogy csatlakozik egy biztonságos webhelyhez.

tehát, amikor először csatlakozott a TheSSLstore.com, a böngészőnek el kellett végeznie egy folyamatot a szerverünkkel, amelyet TLS kézfogásnak hívnak. Ez a kézfogás egy módja annak, hogy a szerver bizonyítani, hogy a böngésző, hogy ez jogos, és nem egy csaló. (Tudod, mert a kiberbűnözők szeretik úgy tenni, mintha mások lennének, hogy becsapják az embereket a velük való kapcsolattartásban. Ők olyan, mint a romulánok, hogy így-mindig folytató subterfuge.,) A kézfogási folyamat ehhez aszimmetrikus titkosítást és aszimmetrikus kulcscserefolyamatokat alkalmaz.

- az aszimmetrikus titkosítási folyamat ellenőrzi a digitális aláírásokat.

- az aszimmetrikus KULCSCSERE-folyamat titkosítja azt a pre-master titkot, amelyet a böngésző és a webszerver használ egy szimmetrikus munkamenet kulcs létrehozásához.

természetesen van néhány változata a kézfogásnak — TLS 1.0, TLS 1.2, TLS 1.3 — és vannak bizonyos különbségek a működésükben. (Például az Internet Engineering Task Force tolja a szigorú használata előre titoktartás-csak rejtjeleket TLS 1.,3-de ez egy másik téma.) Csak tudd, hogy csak a TLS 1.2 kézfogás legyen a minimális. 2020 októberétől a Qualys SSL Labs jelentése szerint a webhelyek 99% – a támogatja a TLS 1.2 protokollt, 39.8% pedig a TLS 1.3 protokollt.

nem fogunk belemenni a TLS kézfogás működésének sajátosságaiba, de tudjuk, hogy ez magában foglalja a rejtjeles lakosztályok használatát., Ezek a titkosítási csoportok segítenek abban, hogy biztonságos, HTTPS kapcsolatot hozzanak létre annak meghatározásával, hogy az alábbiak közül melyiket kell használni:

- protokoll (TLS)

- aszimmetrikus KULCSCSERE-algoritmus (például Diffie-Hellman)

- tömeges titkosítási rejtjel

- digitális aláírás

- hash funkció (például SHA2-2)

- üzenet hitelesítési kód (MAC) funkció

li>

a folyamatról ebben a magyarázó blogban olvashat többet a TLS kézfogás működéséről. De egyelőre maradjunk a szimmetrikus titkosítási algoritmusok témájával.,

A szimmetrikus algoritmusok két típusa (Rejtjelek)

a szimmetrikus titkosítás során, amely akkor történik, amikor biztonságosan csatlakozik egy webhelyhez, ömlesztett titkosítást használ, hogy ez megtörténjen. Az ömlesztett rejtjeleknek két alkategóriája van: a blokk-Rejtjelek és az adatfolyam-Rejtjelek.

Block Ciphers

az ilyen típusú rejtjel, titkosítatlan adat lebontja a rögzített hosszúságú csoportok bit néven blokkok (amely jellemzően keresztül csatlakozik egy folyamat néven ismert láncolás). Minden blokk ezután egységként titkosítva lesz, ami kissé lassúvá teszi ezt a folyamatot., Ha pedig nincs elég adat a blokk teljes kitöltéséhez, akkor a” padding ” (általában egy 0S-es szám) segítségével biztosítható, hogy a blokkok megfeleljenek a rögzített hosszúságú követelményeknek.

Az ideális blokk-rejtjel hatalmas kulcshosszúsággal rendelkezik, amely nem praktikus, ezért sok modern rejtjelnek vissza kell méreteznie a kulcsméreteket, hogy felhasználhatóvá tegye őket. De csakúgy, mint egy gyors megjegyzés: Az aszimmetrikus titkosítással ellentétben a szimmetrikus titkosítási kulcsméretek nem határozzák meg az adatblokkok méretét.,

a modern szimmetrikus titkosítási algoritmusok többsége a blokk rejtjelező táborába tartozik, és az ilyen típusú rejtjeleknek szélesebb körű felhasználási és alkalmazási lehetőségei vannak. Így, mi elsősorban fog összpontosítani őket itt. De ha kíváncsi, hogy mi a legnépszerűbb vagy Leggyakoribb stream rejtjel, ne aggódjon, fedezünk téged.

Stream titkosítók

az ilyen típusú titkosítás, titkosítja sima szöveges adatok egy kicsit egy időben. Mint ilyen, az adatokat egy adatfolyamban dolgozzák fel, nem pedig olyan darabokban, mint a blokk-rejtjelekben. Ezáltal a folyamat kevésbé erőforrás-igényes, és gyorsabban érhető el.,

most, nem fogunk bejutni az összes sajátosságait blokk rejtjeleket és patak rejtjeleket — ez egy teljesen más téma. De a jó hír az, hogy már írtunk egy cikket, amely magában foglalja a blokk rejtjeleket vs patak rejtjeleket. Így, győződjön meg róla, hogy ellenőrizze, hogy az egyik ki egy mélyebb pillantást, hogy mik azok, és hogyan működnek.

Oké, most itt kezdődik a dolgok izgalmasabbá (vagy bonyolultabbá, a perspektívától függően). A megosztott kulcs titkosítás, számos jól ismert szimmetrikus kulcs algoritmusok tudni., Törjük le őket, hogy megértsük, mik ők és hogyan működnek.

szimmetrikus algoritmusok listája: a 3 Leggyakoribb szimmetrikus Algoritmustípus

ehhez a szakaszhoz egy szimmetrikus algoritmuslistát állítottunk össze, amely segít a leggyakoribb szimmetrikus titkosítások navigálásában. Kezdjük az egyik legrégibbel, és haladunk a “legújabb és legnagyobb” — vagyis az algoritmus felé, amelyet ma általában a modern szimmetrikus titkosításhoz használunk.

Data Encryption Standard (DES)

listánkon az első az adattitkosítási szabvány., DES, más néven dea (rövid adat titkosítási algoritmus), az egyik legkorábbi szimmetrikus titkosítási algoritmusok azóta elavult. Ez alapján a Feistel rejtjel (hasonlóan sok más fajta blokk rejtjel), és ténylegesen tekinteni az egyik első szimmetrikus algoritmusok kell elfogadni, mint a szövetségi információfeldolgozó szabvány (FIPS) 1976-ban.

A DES az 1970-es évek elejére nyúlik vissza, amikor eredeti formáját (“Lucifer”) az IBM kriptográfusa, Horst Feistel fejlesztette ki., Az IBM jelentése szerint a titkosítási módszert eredetileg az Egyesült Királyság Lloyds bankjának kérésére hozták létre. A National Bureau of Standards (mai nevén National Institute of Standards, vagy röviden NIST) végül keres javaslatokat a kereskedelmi kérelem titkosítás, az IBM benyújtott egy változata is. Még a Nemzetbiztonsági Ügynökség (NSA) is kérte az adatok védelmére.

Ez a fajta szimmetrikus titkosítási térképek bemenetek egy adott hosszúságú kimenetek egy adott hosszúságú., Mint ilyen, 64 bites blokkokon működik — ami azt jelenti, hogy egyszerre akár 64 blokkból álló csoportokban is titkosíthatja az adatokat—, kulcsmérete 56 bit. A kulcshoz 8 további paritásbit is tartozik, amelyek az adatátviteli hibák ellenőrzésének módját szolgálják. Fontos azonban megjegyezni, hogy a paritás bitek nem olyasmi, amit valaha is használni titkosítás.

Ez a méretkulcs valójában nagyon kicsi a mai szabványok szerint, ami nagyon érzékeny a brutális erőszakos támadásokra., A kulcs és a blokkhossz is különbözik az eredeti Lucifer kulcstól és blokkhossztól, mindkettő 128 bitről csökkent.

Ha többet szeretne megtudni arról, hogyan működik a DES encryption és a Feistel Networks, nézze meg ezt a nagyszerű videót a Coursera és a Stanford Egyetemen.

az adattitkosítási szabvány (DES) dokumentum (FIPS PUB 46-3) hivatalosan 2005.május 19-én került visszavonásra, a FIPS 74 és a FIPS 81 dokumentumokkal együtt., A Nemzeti Szabványügyi és Technológiai Intézet kereskedelmi titkára a következőket tette közzé a szövetségi nyilvántartásban:

“ezeket a FIPS-eket visszavonják, mert a FIPS 46-3, DES, már nem biztosítja a szövetségi kormányzati információk védelméhez szükséges biztonságot. A FIPS 74 és 81 olyan kapcsolódó szabványok, amelyek előírják a DES végrehajtását és működését.”

DES titkosítás sikerült triple data encryption algoritmus (TDEA) egyes alkalmazások, bár nem minden., A DES-t azonban 2000-ben elsősorban az advanced encryption standard vagy az AES titkosítás ajánlásaként váltotta fel. Ez az, amit ma leggyakrabban használunk szimmetrikus titkosításhoz.

most vizsgáljuk meg ezt a két másik típusú szimmetrikus titkosítási algoritmust.

Triple Data Encryption Algorithm (Tdea)

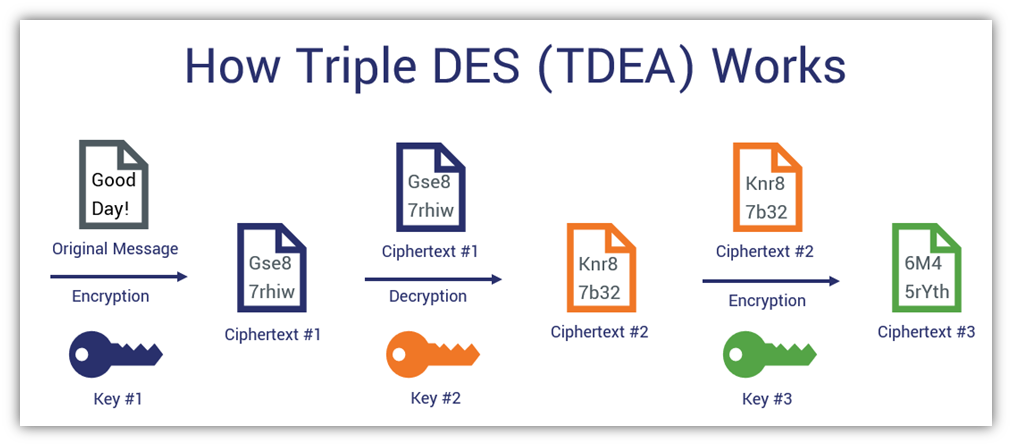

a triple data encryption algoritmus, amelyet az 1990-es évek végén hoztak létre, egy kicsit trükkös, mivel valójában több rövidítéssel jár: TDEA, TDES, and 3DES., De ahogy valószínűleg kitalálhatja a nevét, a 3DES a DES koncepcióján alapul, de csavarral.

elődjével ellentétben a tdea több különálló kulcsot használ az adatok titkosításához — a TDEA egyik változata két kulcsot használ, a másik változat három kulcsot használ (tehát a nevében a “hármas”). A kettő közül az erősebb az, amely három kulcsot használ.,

itt van egy illusztráció arról, hogyan működik a háromkulcsos TDEA folyamat:

A használata több kulcsot teszi adatfeldolgozás lassan növeli a számítási rezsi, ezért a szervezetek gyakran átugrott, 3DES költözött, egyenesen segítségével AES.

a TDEA tisztességes 168 bites kulcsmérettel működik., A DES-hez hasonlóan a 3DES kis 64 bites blokkokon is működik. Kis blokkmérete érzékenyebbé tette a sweet32 sebezhetőséget (CVE-2016-2183 és CVE-2016-6329), vagy az úgynevezett sweet32 születésnapi támadás. Ez a kihasználás kihasználja a biztonsági rést, amely lehetővé teszi a nem szándékos felek számára a DES/TDEA titkosított adatok egy részének elérését.

a tdea szimmetrikus kulcs titkosítási algoritmusa úgy van beállítva, hogy az 2023 kriptográfiai védelme szempontjából hasznos legyen. Időközben azonban a NIST SP 800-76 Rev., Az 2 meghatározza, hogy a 3DES-t a szövetségi kormányzati szervezetek használhatják az érzékeny, osztályozatlan adatok védelmére, mindaddig, amíg “a teljes biztonsági program keretében” használják.”Egy ilyen program a következőket foglalja magában:

- jó információbiztonsági gyakorlatok,

- erős fizikai biztonsági eljárások és

- számítógépes hálózat vagy rendszer-hozzáférési vezérlők.

Advanced Encryption Standard (AES)

AES a szimmetrikus titkosítási algoritmus leggyakoribb típusa, amelyet ma használunk. Valójában még az NSA is használja az AES titkosítást, hogy biztosítsa érzékeny adatait.,

az AES a szimmetrikus titkosítási algoritmusok Rijndael családjának egyik változata. Ellentétben a DES vagy TDEA társaik, ez alapján egy helyettesítő-permutációs hálózat. Tehát ezt használja alapjaként a Feistel rejtjel helyett. Az SSL/TLS titkosítástól a vezeték nélküli és a processzor biztonságáig mindent megtalál a fejlett titkosítási szabvány. Gyors, biztonságos, és nem növeli észrevehetően a feldolgozási költségeket (legalábbis a megfelelő kulcs használatakor).,

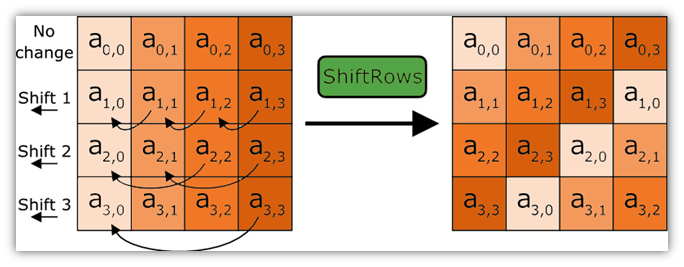

az AES 128 bites blokkméreteken működik, függetlenül a használt kulcsmérettől, és több fordulóban végez titkosítási műveleteket.

összesen négy AES titkosítási alfolyamat létezik:

- AddRoundKey

- SubBytes

- ShiftRows

- MixColumns

a sima szöveges adatokon végrehajtott körök helyettesítéseket használnak a keresési táblázatból. Tehát az egyik forduló hasonlít erre:

AES, amely az új FIPS által jóváhagyott titkosítási szabvány lett a 3DES helyettesítése után, maximális kulcsmérete legfeljebb 256 bit. Ez körülbelül 4,5-szer nagyobb, mint egy DES kulcs. Nagyobb, és nem lenne praktikus az at-skála alkalmazásokhoz. Most a kulcs mérete határozza meg, hogy hány műveletet hajt végre-például egy 128 bites kulcsnak 10 fordulója lesz, míg egy 256 bites kulcsnak 14 lesz.

természetesen az AES titkosítás hihetetlenül erős., Tehát minden olyan kísérlet, amely az AES-t brute force-on keresztül próbálja feltörni a modern számítógépes technológiát, “hiábavaló”, ahogyan azt a kibernetikus egyének egy bizonyos csoportja szereti mondani. Még Data parancsnok hadnagy is valószínűleg küzdene egy ilyen számítási erőfeszítéssel. Ezt azért mondom, mert még a kvantumszámítógépektől sem várható el, hogy olyan nagy hatással legyenek a szimmetrikus titkosítási algoritmusra, mint mondjuk a modern aszimmetrikus titkosítási módszerekre. (A szimmetrikus titkosítási módszerek nagyobb kulcsokat igényelnének, hogy kvantumállóak legyenek, míg a nyilvános kulcsmódszerek már nem lesznek biztonságosak.,)

a fejlett titkosítási szabvány részletesebb megtekintéséhez feltétlenül nézze meg a témáról szóló másik cikkünket. Ott, kapsz egy nagyon technikai pillantást, hogyan működik AES.

természetesen ezek nem az egyetlen három szimmetrikus algoritmus a használatban …

rengeteg más típusú szimmetrikus titkosítási algoritmus létezik, amelyek különböző célokra és kriptográfiai funkciókra hasznosak. Csak azért, hogy gyors ízlést adjon, ezeknek az algoritmusoknak a listája a következő:

természetesen vannak más titkosítók is — de nem fogjuk ezeket ide beilleszteni., De ez legalább néhány példát ad arra, hogy mi van odakint az AES algoritmusok tekintetében.

ahol szimmetrikus algoritmusokat talál a munkahelyen

szimmetrikus titkosítási algoritmusok, ha önmagukban használják, a legalkalmasabbak az adatok nyugalmi vagy nem nyilvános csatornákon történő titkosítására. Ezt azért mondom, mert gyakran találják meg a nyugalmi adatok védelmét különböző helyzetekben, beleértve az adatbázisokat, az online szolgáltatásokat és a banki tranzakciókat. (Ez utóbbi azért van, mert a fizetési kártya ipar adatbiztonsági szabványok, vagy röviden PCI DSS, megköveteli.,)

azonban ezek nem az egyetlen helyek, ahol hasznosak. Ó, nem — szimmetrikus algoritmusokat is talál az interneten., Ha használja őket együtt aszimmetrikus titkosítási kulcs csere — például, ha csatlakozunk egy biztonságos webhely — akkor szimmetrikus titkosítás jön szóba a szolgáltatások, mint például:

- Weboldal adatcsere

- a Google G Suite online szolgáltatások

- CodeGuard weboldalon biztonsági mentés eszköz

- SalesForce platform

Mi Kivonatolt Ki a Szimmetrikus Titkosító Algoritmus (TL;DR)

nem úgy, mint a búvárkodás, mind a technikai halandzsa? (Vagy nem volt kedved átolvasni a stréber Star Trek szimmetrikus titkosítási algoritmusok összehasonlításait?,) Semmi gond. Íme néhány a fő átvétel ezt a cikket a szimmetrikus kulcs algoritmusok:

- Titkosítási algoritmusok alapvetően lépésről-lépésre irányban végző kriptográfiai funkciók (pl. kódolás, dekódolás, hasító, stb.). Az algoritmusok aszimmetrikus és szimmetrikus fajtákban jönnek létre. Az elsőben az egyik kulcs titkosítja az adatokat, a másik pedig visszafejti az adatokat. Az utóbbiban az egyik kulcs mind a titkosítási, mind a dekódolási funkciókat végzi.

- a szimmetrikus algoritmusok olyan hatékony folyamatok, amelyeket biztonságos, nem nyilvános csatornákon történő titkosításra terveztek.,

- a TLS kézfogásnak nevezett folyamat lehetővé teszi a szimmetrikus titkosítás egy formájának használatát a nyilvános csatornákon.

- az elmúlt években számos különböző típusú szimmetrikus kulcs algoritmust használtak. Három leggyakoribb közé tartozik a DES, TDEA / 3DES, és AES.

ügyeljen arra, hogy az elkövetkező hetekben maradjon velünk a szimmetrikus titkosításról szóló blog sorozat következő fejezetére. És a következő alkalomig … éljen sokáig és tisztességesen.

- # titkosítási algoritmusok

- #szimmetrikus