Top 10 Società di sicurezza informatica A Guardare Nel 2020

istock

- in tutto il Mondo la spesa per la sicurezza delle informazioni e sistemi di gestione del rischio raggiungerà $131B nel 2020, l’aumento di $174B nel 2022 circa $50B sarà dedicata a proteggere gli endpoint secondo Gartner ultime Informazioni di Sicurezza e di Gestione del Rischio di previsioni.

- La piattaforma di sicurezza cloud e le vendite di applicazioni sono previste in crescita da $636M in 2020 a $1.,63B nel 2023, raggiungendo un tasso di crescita annuale composto del 36,8% (CAGR) e guidando tutte le categorie di informazioni & Sistemi di gestione del rischio di sicurezza.

- La sicurezza delle applicazioni è prevista in crescita da $3.4 B nel 2020 a $4.5 B nel 2023, raggiungendo un CAGR 9.7%.

- I servizi di sicurezza dovrebbero essere un mercato di this 66.9 B quest’anno, in aumento da $62B in 2019.,

AI, Machine Learning e la corsa per migliorare la sicurezza informatica

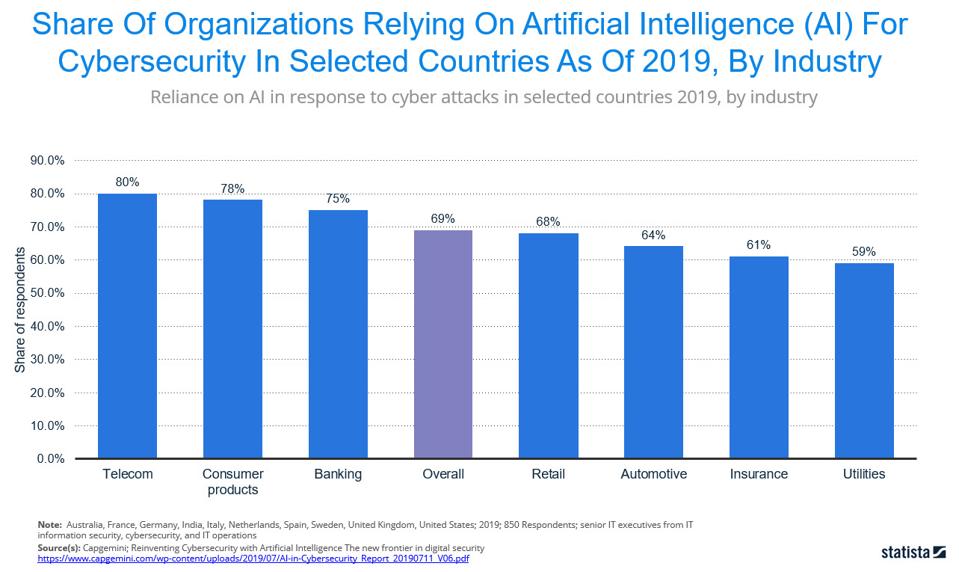

La maggior parte degli analisti di sicurezza informatica dei team di sicurezza delle informazioni sono sopraffatti oggi analizzando i log di sicurezza, sventando tentativi di violazione, indagando su potenziali incidenti di frode e altro ancora. secondo lo studio Capgemini, il 69% dei senior executive ritiene che l’IA e l’apprendimento automatico siano necessari per rispondere agli attacchi informatici, reinventando la sicurezza informatica con l’intelligenza artificiale. Il grafico seguente confronta la percentuale di organizzazioni per settore che si affidano all’IA per migliorare la propria sicurezza informatica., l ‘ 80% dei dirigenti delle telecomunicazioni ritiene che la propria organizzazione non sarebbe in grado di rispondere agli attacchi informatici senza AI, con una media del 69% di tutte le imprese in sette settori.

Statistica

La linea di fondo è che tutte le aziende hanno un bisogno urgente di migliorare la sicurezza degli endpoint e la resilienza, proteggere privilegiato delle credenziali di accesso, ridurre transazioni fraudolente, e di sicuro ogni dispositivo mobile e l’applicazione di Zero Fiducia principi., Molti si affidano all’IA e all’apprendimento automatico per determinare se le richieste di accesso e risorse sono legittime o meno in base a modelli di comportamento e di utilizzo del sistema precedenti. Molte delle prime dieci aziende da guardare prendono in considerazione una serie diversificata di indicatori per determinare se un tentativo di accesso, una transazione o una richiesta di risorse di sistema è legittima o meno. Sono in grado di assegnare un singolo punteggio a un evento specifico e prevedere se è legittimo o meno., Omniscore di Kount è un esempio di come AI e ML stanno fornendo analisti di frode con approfondimenti necessari per ridurre i falsi positivi e migliorare le esperienze di acquisto dei clienti, mentre contrastare le frodi.

Le seguenti sono le prime dieci aziende di sicurezza informatica da tenere d’occhio nel 2020:

Absolute – Absolute è il punto di riferimento del settore per la resilienza, la visibilità e il controllo degli endpoint., Incorporato in oltre mezzo miliardo di dispositivi, l’azienda permette ai più di 12.000 clienti con auto-guarigione endpoint security, sempre connessa, la visibilità nei propri dispositivi, dati, utenti e applicazioni, sia per gli endpoint sono o disattivare la rete aziendale e il massimo livello di controllo e sicurezza richiesti per l’impresa moderna.

Per contrastare gli aggressori, le organizzazioni continuano a strato sui controlli di sicurezza — Gartner stima che più di $174B saranno spesi per la sicurezza entro il 2022, e di che circa $50B sarà dedicato proteggere l’endpoint., L’Endpoint Security Trends Report di Absolute rileva che, nonostante gli investimenti astronomici effettuati, il 100% dei controlli degli endpoint alla fine fallisce e più di un endpoint su tre non è protetto in un dato momento. Tutto questo ha gli amministratori IT e di sicurezza alle prese con la crescente complessità e livelli di rischio, ma anche di fronte a crescenti pressioni per garantire controlli endpoint mantenere integrità, disponibilità e funzionalità in ogni momento, e fornire il loro valore previsto.,

Le organizzazioni hanno bisogno di visibilità completa e approfondimenti in tempo reale al fine di individuare gli endpoint oscuri, identificare ciò che è rotto e dove esistono lacune, così come rispondere e agire rapidamente. Absolute attenua questa legge universale del decadimento della sicurezza e consente alle organizzazioni di creare un approccio di sicurezza aziendale intelligente, adattivo e auto-curativo. Invece di perpetuare un falso senso di sicurezza, Absolute fornisce un’unica fonte di verità e l’immagine diamante della resilienza per gli endpoint.,

Centrify – Centrify sta ridefinendo l’approccio legacy alla gestione degli accessi privilegiati (PAM) con un approccio incentrato sull’identità basato su principi Zero Trust. I 15 anni di storia di Centrify sono iniziati con il bridging di Active Directory (AD), ed è stato il primo fornitore a unirsi ai sistemi UNIX e Linux con Active Directory, consentendo una facile gestione delle identità privilegiate in un ambiente eterogeneo., Ha quindi esteso queste funzionalità ai sistemi ospitati in ambienti IaaS come AWS e Microsoft Azure e ha offerto il primo PAM-as-a-Service del settore, che continua ad essere l’unica offerta sul mercato con una vera architettura cloud multi-tenant. L’applicazione della sua profonda esperienza nell’infrastruttura ha permesso a Centrify di ridefinire l’approccio legacy a PAM e introdurre la capacità di un server di autodifesa dalle minacce informatiche nell’infrastruttura aziendale moderna in continua espansione.,

Centrify Identity-Centric PAM stabilisce una radice di fiducia per le risorse aziendali critiche e quindi concede l’accesso con privilegi minimi verificando chi richiede l’accesso, il contesto della richiesta e il rischio dell’ambiente di accesso. Implementando l’accesso con privilegi minimi, Centrify riduce al minimo la superficie di attacco, migliora la visibilità di audit e conformità e riduce rischi, complessità e costi per l’azienda ibrida moderna., Oltre la metà delle Fortune 100, le più grandi istituzioni finanziarie del mondo, agenzie di intelligence e società di infrastrutture critiche, tutte trust Centrify per fermare la principale causa di violazioni – abuso di credenziali privilegiate.

La società di ricerca Gartner prevede che entro il 2021, circa il 75% delle grandi imprese utilizzerà prodotti di gestione degli accessi privilegiati, rispetto a circa il 50% nel 2018 nella loro analisi previsionale: Information Security and Risk Management, Worldwide, 4Q18 Update published March 29, 2019 (client access reqd)., Ciò non sorprende, considerando che secondo una stima di Forrester Research, l ‘ 80% delle violazioni odierne sono causate da credenziali privilegiate deboli, predefinite, rubate o altrimenti compromesse.

Deep Instinct – Deep Instinct applica l’apprendimento profondo dell’intelligenza artificiale alla sicurezza informatica. Sfruttando le capacità predittive di deep learning, la soluzione on-device di Deep Instinct protegge dalle minacce zero-day e dagli attacchi APT con una precisione senza pari., Deep Instinct protegge gli endpoint aziendali e / o qualsiasi dispositivo mobile da qualsiasi minaccia, su qualsiasi infrastruttura, connessa o meno alla rete o a Internet. Applicando la tecnologia di deep learning alla sicurezza informatica, le aziende possono ora ottenere una protezione senza pari contro attacchi informatici sconosciuti ed evasivi da qualsiasi fonte. Deep Instinct porta un approccio completamente nuovo alla sicurezza informatica che consente di identificare e bloccare gli attacchi informatici in tempo reale prima che si verifichino danni., Deep Instinct USA ha sede a San Francisco, CA e Deep Instinct Israel ha sede a Tel Aviv, Israele.

Infoblox – Infoblox consente alle organizzazioni di portare la semplicità di livello successivo, sicurezza, affidabilità e automazione alle reti tradizionali e trasformazioni digitali, come SD-WAN, cloud ibrido e IoT. Combinando semplicità, sicurezza, affidabilità e automazione di livello superiore, Infoblox è in grado di ridurre le attività manuali del 70% e rendere più produttivi gli analisti delle minacce 3x delle organizzazioni.,

Mentre la loro storia è in dispositivi DDI, stanno riuscendo a fornire servizi di sicurezza DDI e di rete su base as-a-service (-aaS). La loro applicazione BloxOne DDI, costruita sulla loro piattaforma nativa per il cloud BloxOne, consente ai professionisti IT di gestire le loro reti indipendentemente dal fatto che siano basate su architetture on-prem, basate su cloud o ibride., L’applicazione Bloxone Threat Defense sfrutta i dati forniti da DDI per monitorare il traffico di rete, identificare in modo proattivo le minacce e informare rapidamente i sistemi di sicurezza e i gestori di rete delle violazioni, lavorando con lo stack di sicurezza esistente per identificare e mitigare le minacce alla sicurezza in modo rapido, automatico e più efficiente. La piattaforma BloxOne fornisce una piattaforma sicura e integrata per centralizzare la gestione dei dati e dei servizi di identità attraverso la rete., Leader riconosciuto del settore, Infoblox ha una quota di mercato del 52% nel mercato delle reti DDI composto da 8.000 clienti, tra cui il 59% di Fortune 1000 e il 58% di Forbes 2000.

Kount – La pluripremiata prevenzione delle frodi guidata dall’intelligenza artificiale di Kount consente alle aziende digitali, ai commercianti online e ai fornitori di servizi di pagamento di tutto il mondo di proteggersi dalle frodi sui pagamenti, dalle frodi sulla creazione di nuovi account e dall’acquisizione di account., Con Kount, le aziende approvano più buoni ordini, scoprono nuovi flussi di entrate, migliorano l’esperienza del cliente e migliorano drasticamente i loro profitti, riducendo al minimo i costi e le perdite di gestione delle frodi. Attraverso la rete globale di Kount e le tecnologie proprietarie in AI e machine learning, combinate con una gestione flessibile delle politiche, le aziende frustrano i criminali online e i cattivi attori allontanandoli dal loro sito, dal loro mercato e dalla loro rete. La piattaforma adattiva continua di Kount offre certezza alle aziende in ogni interazione digitale., I progressi di Kount nelle tecniche proprietarie e nella tecnologia brevettata includono il rilevamento delle frodi mobili, l’intelligenza artificiale avanzata, il fingerprinting dei dispositivi multistrato, il rilevamento del proxy IP e la geo-localizzazione, il punteggio delle transazioni e personalizzato, il collegamento globale degli ordini, il reporting di business intelligence, la gestione completa degli ordini e i servizi professionali e gestiti. Kount protegge oltre 6.500 marchi oggi.

Mimecast – Mimecast migliora il modo in cui le aziende gestiscono confidenziali, mission-critical comunicazione aziendale e dei dati., La missione dell’azienda è ridurre i rischi che gli utenti devono affrontare dall’e-mail e supportare la riduzione dei costi e della complessità della protezione degli utenti spostando il carico di lavoro sul cloud. L’azienda sviluppa un’architettura cloud proprietaria per fornire sicurezza e-mail completa, continuità del servizio e archiviazione in un unico servizio in abbonamento. Il suo obiettivo è quello di rendere più facile per le persone a proteggere un business in ambiente di sicurezza e di rischio in rapida evoluzione di oggi., La società ha ampliato il suo portafoglio tecnologico nel 2019 attraverso un paio di acquisizioni, l’acquisto di data migration technology provider Semplicemente Migrare per aiutare i clienti e le prospettive passare al cloud in modo più rapido, affidabile, ed economico. Mimecast ha acquistato anche email security startup DMARC Analyzer per ridurre i tempi, gli sforzi e i costi associati all’arresto degli attacchi di spoofing del dominio. Mimecast ha acquisito Segasec all’inizio di questo mese, un fornitore leader di protezione dalle minacce digitali., Con l’acquisizione di Segasec, Mimecast può fornire protezione da exploit del marchio, utilizzando l’apprendimento automatico per identificare potenziali hacker nelle prime fasi di un attacco. La soluzione è anche progettata per fornire un modo per monitorare attivamente, gestire, bloccare e abbattere truffe di phishing o tentativi di rappresentazione sul Web.,

MobileIron – Leader di lunga data nelle soluzioni di gestione mobile, MobileIron è ampiamente riconosciuto da Chief Information Security Officer, CIO e senior management team come lo standard de facto per Unified endpoint Management (UEM), mobile Application management (MAM), BYOD security, e zero sign-on (ZSO). La piattaforma UEM dell’azienda è rafforzata da MobileIron Threat Defense e dalla soluzione di accesso di MobileIron,che consente l’autenticazione zero sign-on., Forrester osserva nella loro ultima ondata su Zero Trust Extended Ecosystem Platform Providers, Q4 2019 che ” L’authenticator recentemente rilasciato da MobileIron, che consente l’autenticazione senza password ai servizi cloud, è un must per le future imprese Zero Trust e parla della sua innovazione in questo spazio.”L’onda illustra anche che MobileIron è il fornitore più degno di nota come il loro approccio a Zero Trust inizia con il dispositivo e scale attraverso infrastrutture mobili., La suite di prodotti MobileIron include anche un motore di policy federato che consente agli amministratori di controllare e comandare meglio la miriade di dispositivi ed endpoint su cui le aziende si affidano oggi. Forrester ritiene che MobileIron abbia un’eccellente integrazione a livello di piattaforma, un fattore chiave determinante per quanto saranno efficaci nel fornire supporto alle aziende che perseguono strategie di sicurezza Zero Trust in futuro.

One Identity – One Identity sta differenziando le sue funzionalità di Identity analytics e risk scoring di Identity Manager con una maggiore integrazione tramite i suoi moduli di sistema collegati., L’obiettivo di questi moduli è quello di fornire ai clienti una maggiore flessibilità nella definizione di report che includono contenuti specifici dell’applicazione. Identity Manager ha anche oltre 30 connettori di provisioning diretto inclusi nel pacchetto base, con una buona copertura della piattaforma, incluso un forte supporto Microsoft e Office 365. Ulteriori connettori premium vengono addebitati separatamente. One Identity ha anche una soluzione SaaS separata con architettura cloud chiamata One Identity Starling., Uno dei maggiori vantaggi di Starling è il suo design che consente di utilizzarlo non solo dai clienti di Identity Manager, ma anche dai clienti di altre soluzioni IGA come approccio semplificato per ottenere analisi delle identità basate su SaaS, risk intelligence e provisioning cloud. One Identity e il suo approccio sono considerati affidabili dai clienti di tutto il mondo, dove più di 7.500 organizzazioni in tutto il mondo si affidano alle soluzioni One Identity per gestire oltre 125 milioni di identità, migliorando la loro agilità ed efficienza e garantendo al contempo l’accesso ai loro sistemi e dati on – prem, cloud o ibridi.

TITOLI.,ai – SECURITI.ai è il leader in AI-Powered PrivacyOps, che aiuta ad automatizzare tutte le principali funzioni necessarie per la conformità alla privacy in un unico luogo. Consente alle aziende di dare diritti alle persone sui loro dati, essere custodi responsabili dei dati delle persone, rispettare le normative globali sulla privacy come CCPA e rafforzare i loro marchi.

La piattaforma PrivacyOps basata sull’intelligenza artificiale è una soluzione full-stack che rende operativa e semplifica la conformità alla privacy utilizzando l’automazione robotica e un’interfaccia in linguaggio naturale., Questi includono un costruttore di grafici di dati personali, automazione robotica per le richieste degli interessati, portale di richiesta dati sicuro, Gestore del ciclo di vita del consenso, valutazione della privacy di terze parti, valutazioni della privacy di terze parti, automazione della valutazione della privacy e gestione delle violazioni. SECURITI.ai è anche presente nella sezione di gestione del consenso dello stack di privacy dei dati di Bessemer mostrato di seguito e disponibile nella recente pubblicazione di Bessemer Venture Partner How data privacy engineering will prevent future data oil sversamenti (10 pp., PDF, nessun opt-in).,

Transmit Security – La Transmit Security Platform fornisce una soluzione per la gestione dell’identità tra le applicazioni, mantenendo la sicurezza e l’usabilità. Con l’evolversi delle minacce criminali, l’autenticazione online è diventata reattiva e meno efficace. Molte organizzazioni hanno adottato soluzioni puntuali multiple per cercare di rimanere all’avanguardia, implementando nuovi autenticatori, motori di rischio e strumenti di frode. Nel processo, l’esperienza del cliente ha sofferto., E con un ambiente sempre più complesso, molte aziende lottano con la capacità di innovare rapidamente per fornire ai clienti un’esperienza omnicanale che consente loro di stare al passo con le minacce emergenti.