アクセス制御リスト(ACL)

アクセス制御リストとは

アクセス制御リスト(ACL)には、特定のデジタル環境へのアクセスを許可または拒否するルールが含まれています。 Aclには二つのタイプがあります。

- Filesystem Acl¶ファイルやディレクトリへのアクセスをフィルタリングします。 ファイルシステムを忘れない経営システムのユーザーにアクセスできるシステム、権限のユーザーを許可する。

- ネットワークAcl¶ネットワークへのアクセスをフィルタします。, ネットワークAclは、どのタイプのトラフィックがネットワークにアクセスでき、どのアクティビティが許可

もともと、Aclはファイアウォール保護を実現する唯一の方法でした。 今日、多くの種類のファイアウォールとAclに代わるものがあります。 ただし、組織は、VPNトンネルを介して暗号化および転送するトラフィックを指定する仮想プライベートネットワーク(Vpn)などのテクノロジと組み合わせてAcl,

ACLを使用する理由:

- トラフィックフロー制御

- より良いネットワークパフォーマンスのための制限されたネットワークトラフィック

- ユーザーがアクセスできるサーバー/ネットワーク/サービスのどの領域にアクセスできないかを指定するネットワークアクセスのセキュリティレベル

- システムを出入りするトラフィックの詳細な監視

ACLの仕組み

ファイルシステムACLは、コンピュータオペレーティングシステムに通知するテーブルである。単一のファイルまたはファイルディレクトリを含む、ユーザーがSystem objectに対して持つアクセス権限。, 各オブジェク のリストのエントリのためのユーザーにアクセス権は、システムへの

一般的な特権には、ディレクトリ内の単一のファイル(またはすべてのファイル)を読み取る権利、ファイルを実行する権利、またはファイルに書き ACLを使用するオペレーティングシステムには、Microsoft Windows NT/2000、NovellのNetware、DigitalのOpenVMS、UNIXベースのシステムなどがあります。,

ユーザーがACLベースのセキュリティモデルでオブジェクトを要求すると、オペレーティングシステムは関連するエントリのACLを調査し、要求された操作が許

ネットワークACLsに配置ルーターやスイッチの場として取り交しました。 各ネットワークACLには、ネットワークへのアクセスを許可または拒否するパケットまたはルーティン

ルータ/スイッチとACLsの作品のようなパケットフィ譲渡または拒否に基づくパケットをフィルタリング基準とします。, レイヤ3デバイ これは、送信元IPアドレスと宛先IPアドレス、宛先ポートと送信元ポート、およびパケットの公式手順に基づいて決定されます。

アクセス制御リストの種類

アクセス制御リストは、二つの主要なカテゴリに関連してアプローチすることができます。

標準ACL

ソースIPアドレス これらのアクセス制御リストを許可またはブロック全体のプロトコルのスイートルーム。, これらは、UDP、TCP、HTTPSなどのIPトラフィックを区別しません。 ルータはアドレスを送信元IPアドレスとして認識できるように、番号1-99または1300-1999を使用します。拡張ACLはipトラフィックを区別できるので広く使用されているアクセスリストです。 送信元IPアドレスと宛先IPアドレスとポート番号の両方を使用して、IPトラフィックを理解します。 許可または拒否するIPトラフィックを指定することもできます。 彼らは数字100-199と2000-2699を使用しています。

Linux ACL対, Windows ACL

Linuxは、Windowsではできないカーネルの変更を柔軟に行うことができます。 ただし、Linuxにカーネルを変更することができるため、本番環境を維持するために専門的な専門知識が必要な場合があります。

Windowsは安定したプラットフォームの利点を提供しますが、Linuxほど柔軟ではありません。 アプリケーションの統合に関しては、WindowsはLinuxよりも簡単です。

ユーザーは、ソフトウェアを追加せずにWindowsボックスにアクセス制御メカニズムを設定できます。

パッチ適用に関しては、MicrosoftがWindowsパッチを発行する唯一のソースです。, Linuxでは、商用Linuxプロバイダーがパッチをリリースするまで待つか、パッチのためのオープンソースエンティティを使用することができます。

ACLのベストプラクティス

Aclを設定するときは、いくつかのベストプラクティスに従って、セキュリティが厳しく、疑わしいトラフィックがブロックされるようにする必要があります。

1. Acl everywhere

Aclは、ほぼすべてのセキュリティまたはルーティングギアで、各インターフェイスに適用され ここはフィッティングとはできないのと同じルールを持っていた外向きのインタフェースとインターフェース形キャンパスネットワーク., しかし、インターフェースに似ていないも保護されてACLsにあるのが確認された。すべてのインターフェイスでのACLの実践は、インバウンドAcl、特にネットワークにデータを転送できるアドレスを決定するルールにとって不可欠です。 これらはかなりの違いを生むルールです。

2. ACL in order

ほとんどすべての場合、ACLを強制するエンジンは一番上から始まり、リストの下に移動します。 これは、ACLが特定のデータストリームで何をするかを調べることに意味があります。,

組織がAclを採用する理由の一つは、ステートフルファイアウォールよりも計算オーバーヘッドが低く、高速で動作することです。 このときを実行しようとするセキュリティの高速ネットワークインタフェース ただし、パケットがシステム内に長く残っているほど、ACLのルールに対して検査される間、パフォーマンスは遅くなります。

トリックは、ACLの先頭にトリガーされることを期待するルールを配置することです。 仕事からの特定を確保しながら、論理的にグループ化します。, あなたはそれぞれのパケットがトリガーする最初のルールによって行動されることを知っておくべきです、あなたは別のルールを介してそれをブロック 特に新しいルールを追加するときに、一連のイベントがどのように発生するかを検討します。

3. 作業を文書化する

ACLルールを追加するとき、なぜそれらを追加するのか、それらが何を意図しているのか、そしていつ追加したのかを文書化します。

あなたはルールごとに一つのコメントを持つ必要はありません。 ルールのブロックに対するコメント、単一のルールに対する複雑な説明、または両方のアプローチの組み合わせを作成できます。,

開発者は、現在のルールが文書化されていることを確認する必要があるため、ルールが存在する理由を誰も推測する必要はありません。

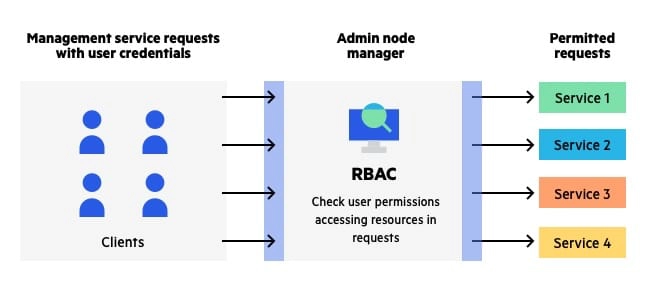

RBAC対ACL

開発者は、ロールベースのアクセスリストRBACシステムを使用して、セキュリティをきめ細かいレベルで制御できます。 RBACは、ユーザーのidを強調し、アプリケーション内で何かを表示することを許可するかどうかを決定するのではなく、組織内のユーザーの役割に基づいてセキュ

たとえば、ニューヨークの建築家John Smithに許可を与えるのではなく、RBACは米国のロールに許可を与えます, アーキテクト。 John Smithは、その役割を持つ多くのユーザーの一人かもしれません。 したがって、RBACは、特定のユーザーのみが機密情報にアクセスできることを規制当局に保証します。

RBACは一般に、ビジネスアプリケーションに適した方法であると考えられています。 RBACは、管理上のオーバーヘッドとセキュリティに関してACLよりも効果的です。 ACLは、個々のユーザーレベルでセキュリティを適用するのに最適です。 RBACを使用すると、管理者が監視する全社的なセキュリティシステムを提供できます。, たとえば、ACLは特定のファイルへの書き込みアクセスを提供できますが、ユーザがファイルを変更する方法を定義することはできません。

ロールベースのアクセス制御RBACシステムの例

Impervaによるロールベースのアクセス制御

Impervaでは、柔軟なロールベースのアクセス制御を使用してユーザー権限を制御できます。 ユーザーに提供していビュー、編集、または制限へのアクセス管理機能やオブジェクト。, 組織は、Managed Security Service Provider(MSSP)の展開や大規模な企業であっても、きめ細かいアクセス制御のためにIT資産を階層的にグループ化および管理することができます。