lista de controlo de acesso (ACL)

O que é uma lista de controlo de acesso

uma lista de controlo de acesso (ACL) contém regras que concedem ou negam o acesso a determinados ambientes digitais. Existem dois tipos de ACLs:

- Filesystem ACLs━filtrar o acesso a arquivos e/ou diretórios. O sistema de arquivos ACLs diz aos sistemas operacionais quais usuários podem acessar o sistema, e quais privilégios os usuários são permitidos.

- rede ACLs━filtrar o acesso à rede., O ACLs de rede diz roteadores e switches que tipo de tráfego pode acessar a rede, e que atividade é permitida.

originalmente, ACLs eram a única maneira de alcançar a proteção contra firewall. Hoje, existem muitos tipos de firewalls e alternativas ao ACLs. No entanto, as organizações continuam a usar ACLs em conjunto com tecnologias como redes privadas virtuais (VPNs) que especificam que tráfego deve ser criptografado e transferido através de um túnel VPN.,

Razões para o uso de uma ACL:

- fluxo de Tráfego de controle

- Restringido o tráfego de rede para um melhor desempenho de rede

- Um nível de segurança para acesso de rede especificando quais as áreas de servidor/rede/serviço pode ser acessado por um usuário e que não

- Granular de monitoramento do tráfego de sair e entrar no sistema

Como o ACL Obras

Um sistema de arquivos ACL é uma tabela que informa o computador do sistema operacional dos privilégios de acesso de um usuário a um objeto do sistema, incluindo um único arquivo ou um diretório de arquivos., Cada objecto tem uma propriedade de segurança que a liga à sua lista de controlo de acesso. A lista tem uma entrada para cada usuário com direitos de acesso ao sistema.

os privilégios típicos incluem o direito de ler um único arquivo (ou todos os arquivos) em um diretório, para executar o arquivo, ou para escrever para o arquivo ou arquivos. Sistemas operacionais que usam uma ACL incluem, por exemplo, Microsoft Windows NT/2000, Netware da Novell, OpenVMS da Digital e sistemas baseados em UNIX.,

Quando um usuário solicita um objeto em um modelo de segurança baseado em ACL, o sistema operacional estuda a ACL para uma entrada relevante e vê se a operação solicitada é admissível.

ACLs de rede são instalados em roteadores ou interruptores, onde atuam como filtros de tráfego. Cada ACL de rede contém regras predefinidas que controlam quais pacotes ou atualizações de roteamento são permitidos ou negados o acesso a uma rede.roteadores e interruptores com ACLs funcionam como filtros de pacotes que transferem ou negam pacotes com base em critérios de filtragem., Como um dispositivo de Camada 3, um roteador de Filtragem de pacotes usa regras para ver se o tráfego deve ser permitido ou negado o acesso. Ele decide isso com base em endereços IP de origem e destino, porto de destino e porto de origem, e o procedimento oficial do pacote.

tipos de Listas de controle de acesso

listas de controle de acesso podem ser aproximadas em relação a duas categorias principais:

ACL padrão

Uma lista de acesso que é desenvolvida apenas usando o endereço IP fonte. Estas listas de controlo de acesso permitem ou bloqueiam todo o conjunto de protocolos., Eles não diferenciam entre o tráfego IP como UDP, TCP e HTTPS. Eles usam números 1-99 ou 1300-1999 para que o roteador possa reconhecer o endereço como o endereço IP fonte.

ACL estendido

Uma lista de acesso que é amplamente utilizado como ele pode diferenciar o tráfego IP. Ele usa tanto endereços IP de origem e destino e números de porta para fazer sentido do tráfego IP. Você também pode especificar que tráfego IP deve ser permitido ou negado. Eles usam os números 100-199 e 2000-2699.

Linux ACL vs., O Windows ACL

Linux fornece a flexibilidade para fazer modificações do kernel, que não podem ser feitas com o Windows. No entanto, como você pode fazer modificações no kernel para o Linux, você pode precisar de experiência especializada para manter o ambiente de produção.

O Windows oferece a vantagem de uma plataforma estável, mas não é tão flexível quanto o Linux. Em relação à integração de aplicativos, O Windows é mais fácil do que o Linux.

um usuário pode definir mecanismos de controle de acesso em uma caixa do Windows sem adicionar software.

em termos de patching, a Microsoft é a única fonte a emitir patches Para O Windows., Com o Linux, você pode optar por esperar até que um fornecedor comercial de Linux libere um patch ou você pode ir com uma entidade de código aberto para patches.

as melhores práticas da ACL

ao configurar as ACLs, deve aderir a algumas das melhores práticas para garantir que a segurança é apertada e que o tráfego suspeito é bloqueado:

1. ACLs em todos os lugares

ACLs são aplicados em cada interface, em quase todos os equipamentos de segurança ou roteamento. Isto é apropriado porque você não pode ter as mesmas regras para interfaces voltadas para fora e interfaces que formam a sua rede do campus., No entanto, as interfaces são semelhantes e você não quer algumas protegidas por SCA e algumas expostas.

a prática de uma ACL em todas as interfaces é essencial para as ACLs de entrada, especificamente as regras que decidem qual endereço pode transferir dados para a sua rede. Essas são as regras que fazem uma diferença considerável.2. ACL em ordem

em quase todos os casos, o motor impondo a ACL começa no topo e desce a lista. Isto tem implicações para determinar o que uma LCA fará com um fluxo de dados específico.,

uma razão pela qual as organizações adotam o SCA é que eles têm uma sobrecarga computacional menor do que firewalls e que eles trabalham em altas velocidades. Isto é essencial quando você tenta implementar segurança para interfaces de rede rápidas. No entanto, quanto mais tempo um pacote permanecer no sistema, enquanto ele é examinado contra as regras na ACL, mais lento o desempenho.

O truque é colocar as regras que você espera serão acionadas no topo do ACL. Trabalho do geral para o específico, garantindo ao mesmo tempo que as regras são logicamente agrupadas., Você deve saber que cada pacote será atuado pela regra inicial que ele desencadeia, você pode acabar passando um pacote através de uma regra quando você pretende bloqueá-lo através de outra. Considere como você quer que a cadeia de eventos aconteça, em particular ao adicionar novas regras.3. Documente o seu trabalho

quando você adicionar regras ACL, documente por que você está adicionando-as, o que elas são destinadas a fazer, e quando você adicioná-las.

Você não precisa ter um comentário por regra. Você pode fazer um comentário para um bloco de regras, uma explicação complexa para uma única regra, ou uma combinação de ambas as abordagens.,

os desenvolvedores devem garantir que as regras atuais estão documentadas, então ninguém precisa adivinhar por que uma regra está lá.

RBAC vs ACL

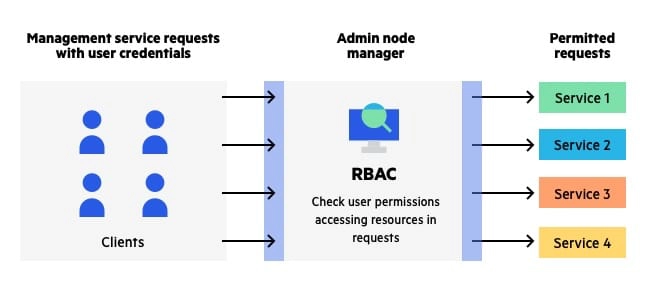

os programadores podem usar sistemas role-based access list (RBAC) para controlar a segurança a um nível granular. Em vez de enfatizar a identidade do Usuário e determinar se eles devem ser autorizados a ver algo na aplicação, RBAC governa a segurança com base no papel do usuário dentro de uma organização.por exemplo, ao invés de dar permissão a John Smith, um arquiteto em Nova York, RBAC daria Permissão para um papel para os Estados Unidos., arquitecto. John Smith pode ser um dos muitos usuários com esse papel. Assim, a RBAC garante às pessoas reguladoras que apenas utilizadores específicos têm acesso a informações sensíveis, uma vez que dá todas as aprovações baseadas em funções.

RBAC é geralmente considerado um método preferido para aplicações empresariais. A RBAC é mais eficaz do que a ACL em relação às despesas administrativas e à segurança. O ACL é melhor utilizado para a aplicação de segurança a nível individual do utilizador. Você pode usar a RBAC para servir um sistema de segurança de toda a empresa, que um administrador monitora., Um ACL pode, por exemplo, fornecer acesso de escrita a um determinado arquivo, mas não pode definir como um usuário pode modificar o arquivo.

Exemplo de um role-based access control (RBAC) sistema

Role-Based Access Control com a Imperva

a Gente permite o controle de privilégios de usuário usando flexível com base em função de controles de acesso. Os usuários são fornecidos apenas com vista, editar ou acesso restrito a funções e objetos de gestão., As organizações também podem agrupar hierarquicamente e gerenciar ativos de TI em categorias para controle de acesso fino, mesmo em implementações gerenciadas de Serviços de segurança (MSSP) e empresas de grande escala.