Access Control List (ACL) (Svenska)

Vad är en Access Control List

en access control list (ACL) innehåller regler som ger eller nekar åtkomst till vissa digitala miljöer. Det finns två typer av ACLs:

- filsystem ACLs-filter tillgång till filer och / eller kataloger. Filsystem ACLs berätta operativsystem som användare kan komma åt systemet, och vilka privilegier användarna är tillåtna.

- nätverk ACLs filter tillgång till nätverket., Nätverk ACLs berätta Routrar och växlar vilken typ av trafik kan komma åt nätverket, och vilken aktivitet är tillåten.

ursprungligen var ACLs det enda sättet att uppnå brandväggsskydd. Idag finns det många typer av brandväggar och alternativ till ACLs. Organisationer fortsätter dock att använda ACL i samband med tekniker som virtuella privata nätverk (VPN) som anger vilken trafik som ska krypteras och överföras via en VPN-tunnel.,

skäl att använda en ACL:

- trafikflödeskontroll

- begränsad nätverkstrafik för bättre nätverksprestanda

- en säkerhetsnivå för nätverksåtkomst som anger vilka delar av servern/nätverket/tjänsten som kan nås av en användare och som inte kan

- detaljerad övervakning av trafiken som lämnar och går in i systemet

hur ACL fungerar

ett filsystem ACL är en tabell som informerar ett operativsystem för åtkomstbehörighet en användare har till ett systemobjekt, inklusive en enda fil eller en filkatalog., Varje objekt har en säkerhetsegenskap som ansluter den till dess åtkomstkontrolllista. Listan har en post för varje användare med åtkomsträttigheter till systemet.

typiska privilegier inkluderar rätten att läsa en enda fil (eller alla filer) i en katalog, att köra filen eller att skriva till filen eller filerna. Operativsystem som använder en ACL inkluderar till exempel Microsoft Windows NT/2000, Novells Netware, Digital ’ s OpenVMS och UNIX-baserade system.,

När en användare begär ett objekt i en ACL-baserad säkerhetsmodell studerar operativsystemet ACL för en relevant post och ser om den begärda åtgärden är tillåten.

nätverk ACL installeras i routrar eller växlar, där de fungerar som trafikfilter. Varje nätverk ACL innehåller fördefinierade regler som styr vilka paket eller routinguppdateringar som tillåts eller nekas åtkomst till ett nätverk.

Routrar och växlar med ACLs fungerar som paketfilter som överför eller nekar paket baserat på filtreringskriterier., Som en Layer 3-enhet använder en paketfiltrerande router regler för att se om trafik ska tillåtas eller nekas åtkomst. Den beslutar om detta baserat på käll-och destinationspadresser, destinationsport och källport samt det officiella förfarandet för paketet.

typer av Åtkomstkontrolllistor

åtkomstkontrolllistor kan kontaktas i förhållande till två huvudkategorier:

Standard ACL

en åtkomstlista som utvecklas enbart med hjälp av källans IP-adress. Dessa åtkomstkontrolllistor tillåter eller blockerar hela protokollsviten., De skiljer inte mellan IP-trafik som UDP, TCP, och HTTPS. De använder nummer 1-99 eller 1300-1999 så att routern kan känna igen adressen som källans IP-adress.

utökad ACL

en åtkomstlista som används i stor utsträckning eftersom den kan skilja IP-trafik. Den använder både källa och destination IP-adresser och portnummer för att göra känsla av IP-trafik. Du kan också ange vilken IP-trafik som ska tillåtas eller nekas. De använder siffrorna 100-199 och 2000-2699.

Linux vs. ACL, Windows ACL

Linux ger flexibilitet att göra kernel modifieringar, vilket inte kan göras med Windows. Men eftersom du kan göra kernel modifieringar till Linux, kan du behöva specialiserad expertis för att upprätthålla produktionsmiljön.

Windows erbjuder fördelen med en stabil plattform, men den är inte lika flexibel som Linux. När det gäller applikationsintegration är Windows enklare än Linux.

en användare kan ställa in åtkomstkontrollmekanismer i en Windows-låda utan att lägga till programvara.

När det gäller patchning är Microsoft den enda källan för att utfärda Windows-patchar., Med Linux kan du välja att vänta tills en kommersiell Linux-leverantör släpper ut en patch eller du kan gå med en öppen källkodsenhet för patchar.

ACL bästa praxis

När du konfigurerar ACL bör du följa några bästa metoder för att säkerställa att säkerheten är tätt och misstänkt trafik blockeras:

1. ACLs överallt

ACLs verkställs på varje gränssnitt, i nästan alla säkerhet eller routing redskap. Detta är passande eftersom du inte kan ha samma regler för yttre gränssnitt och gränssnitt som bildar ditt campus-nätverk., Gränssnitt är likartade och du vill inte ha några skyddade av ACLs och några utsatta.

praxis för en ACL på alla gränssnitt är avgörande för inkommande ACL, särskilt de regler som bestämmer vilken adress som kan överföra data till ditt nätverk. Det är de regler som gör stor skillnad.

2. ACL i ordning

i nästan alla fall börjar motorn genomdriva ACL överst och flyttar ner listan. Detta har konsekvenser för att utarbeta vad en ACL kommer att göra med en specifik dataström.,

en anledning organisationer anta ACL är att de har en lägre beräknings overhead än stateful brandväggar och att de arbetar med höga hastigheter. Detta är viktigt när du försöker implementera säkerhet för snabba nätverksgränssnitt. Ju längre ett paket kvarstår i systemet, medan det undersöks mot reglerna i ACL, desto långsammare prestanda.

tricket är att sätta de regler som du förväntar dig kommer att utlösas högst upp i ACL. Arbeta från allmänhet till specifika, samtidigt som reglerna är logiskt grupperade., Du bör veta att varje paket kommer att påverkas av den ursprungliga regeln att det utlöser, du kan sluta skicka ett paket via en regel när du tänker blockera det via en annan. Tänk på hur du vill att händelsekedjan ska hända, särskilt när du lägger till nya regler.

3. Dokumentera ditt arbete

När du lägger till ACL-regler dokumenterar du varför du lägger till dem, vad de är avsedda att göra och när du lägger till dem.

du behöver inte ha en kommentar per regel. Du kan göra en kommentar till ett block av regler, en invecklad förklaring till en enda regel eller en kombination av båda tillvägagångssätten.,

utvecklare bör se till att de nuvarande reglerna dokumenteras, så ingen behöver gissa varför en regel finns där.

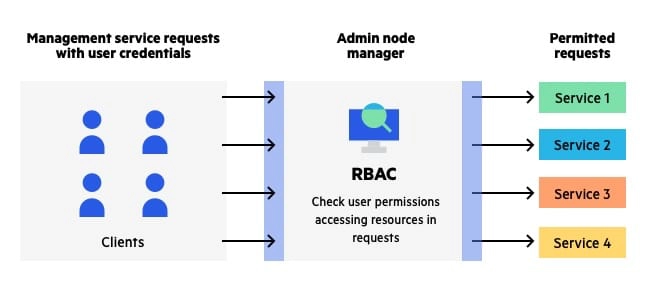

RBAC vs ACL

utvecklare kan använda role-based access list (RBAC) system för att styra säkerheten på en detaljerad nivå. I stället för att betona användarens identitet och bestämma om de ska tillåtas att se något i ansökan styr RBAC säkerhet baserat på användarens roll inom en organisation.

till exempel, snarare än att ge tillstånd till John Smith, en arkitekt i New York, RBAC skulle ge tillstånd till en roll för USA., arkitekter. John Smith kan vara en av många användare med den rollen. RBAC garanterar således att endast specifika användare har tillgång till känslig information, eftersom det ger alla godkännanden baserade på roller.

RBAC anses generellt vara en föredragen metod för affärsapplikationer. RBAC är effektivare än ACL när det gäller administrativa omkostnader och säkerhet. ACL används bäst för att tillämpa säkerhet på individuell användarnivå. Du kan använda RBAC för att betjäna ett företagsomfattande säkerhetssystem, som en administratör övervakar., En ACL kan till exempel ge skrivåtkomst till en viss fil, men den kan inte definiera hur en användare kan ändra filen.

exempel på ett rollbaserat åtkomstkontrollsystem (RBAC)

rollbaserad åtkomstkontroll med Imperva

Imperva möjliggör kontroll av användarrättigheter med hjälp av flexibla rollbaserade åtkomstkontroller. Användare är försedda med view-only, redigera eller begränsad tillgång till hanteringsfunktioner och objekt., Organisationer kan också hierarkiskt gruppera och hantera IT-tillgångar i kategorier för finkornig åtkomstkontroll, även i distributioner av Managed Security Service Provider (MSSP) och storskaligt företag.