Access Control List (ACL) (Norsk)

Hva Er en Access Control List

En access control list (ACL) inneholder regler som du kan gi eller nekte tilgang til bestemte digitale omgivelser. Det er to typer av Acl:

- Filsystem Acl━filter tilgang til filer og/eller kataloger. Filesystem Acl fortelle operativsystemer som brukerne kan få tilgang til systemet, og hvilke rettigheter brukerne er tillatt.

- Nettverk Acl━filter tilgang til nettverket., Nettverk Acl fortelle rutere og svitsjer hvilken type trafikk kan få tilgang til nettverket, og hvilken aktivitet som er tillatt.

Opprinnelig Acl var eneste måten å få til brannmur beskyttelse. I dag er det mange typer brannmurer og alternativer til Acl. Imidlertid, organisasjoner fortsette å bruke Acl-er i forbindelse med teknologier som virtuelle private nettverk (Vpn-er) som angir hvor trafikken skal være kryptert og overføres via en VPN-tunnel.,

Grunner til å bruke en ACL:

- Traffic flow control

- Begrenset trafikk for bedre nettverk ytelse

- Et nivå av sikkerhet for tilgang til nettverk som angir hvilke områder av server/nettverk/tjeneste som kan nås av en bruker og som ikke

- Detaljert overvåking av trafikk som går ut og inn-system

Hvordan ACL Fungerer

Et filsystem ACL er en tabell som gir et operativsystem av tilgang en bruker har til et system, objekt, inkludert en enkelt fil eller en mappe., Hvert objekt har en sikkerhet for eiendom som forbinder den til sin access control list. Listen har en oppføring for hver bruker med tilgang til systemet.

Typisk rettigheter inkluderer retten til å lese en enkelt fil (eller alle filene i en katalog, for å kjøre filen, eller å skrive til filen eller filene. Operativsystemer som bruker en ACL inkluderer, for eksempel Microsoft Windows NT/2000, Novell ‘ s Netware, Digital OpenVMS, og UNIX-baserte systemer.,

Når en bruker ber om et objekt i en ACL-basert sikkerhet modell, operativsystemet studier ACL for en relevant oppføring og ser om den forespurte operasjonen er tillatt.

Nettverk Acl-er installert i rutere eller brytere, der de opptrer som trafikk-filtre. Hvert nettverk ACL inneholder forhåndsdefinerte regler som styrer hvilke pakker eller ruting-oppdateringer som er tillatt eller avslått tilgang til et nettverk.

Rutere og svitsjer med Acl arbeid som pakkefiltre at overføring eller nekte pakker basert på filtrering kriterier., Som et Lag på 3 enhet, packet-filtrering ruteren bruker reglene for å se om trafikken skal være tillatt eller avslått tilgang. Den bestemmer seg for dette basert på kilde-og mål-IP-adresser, mål havn og source port, og den offisielle fremgangsmåten på pakken.

Typer Access Control Lists

tilgangskontroll kan bli kontaktet i forhold til to kategorier:

Standard ACL

En access-listen som er utviklet utelukkende ved hjelp av kilde-IP-adressen. Disse tilgangskontroll tillate eller blokkere hele protocol suite., De trenger ikke skille mellom IP-trafikk, for eksempel UDP, TCP og http. De bruker tall 1-99 eller 1300-1999 så ruteren kan gjenkjenne den adressen som kilde-IP-adressen.

Utvidet ACL

En access-listen som er mye brukt som det kan skille IP-trafikk. Den bruker både kilde-og mål-IP-adresser og portnumre for å gjøre følelse av IP-trafikk. Du kan også angi hvilken IP-trafikk bør være tillatt eller forbudt. De bruker tallene 100-199 og 2000-2699.

Linux ACL vs., Windows ACL

Linux gir fleksibilitet til å gjøre kernel endringer, som ikke kan gjøres med Windows. Imidlertid, fordi du kan gjøre kernel endringer til Linux, kan du behov for spesialisert kompetanse for å opprettholde produksjonen miljø.

Windows tilbyr fordelen av en stabil plattform, men det er ikke så fleksibel som Linux. I forhold til programmet integrering, Windows er enklere enn Linux.

En bruker kan angi tilgangskontroll mekanismer i en Windows-boks uten å legge til programvare.

I form av oppdatering, Microsoft er den eneste kilden til problemet Windows-oppdateringer., Med Linux, kan du velge å vente til en kommersiell Linux leverandør utgivelser en oppdatering, eller du kan gå med en åpen-kilde enhet for oppdateringer.

ACL Beste Praksis

Når du konfigurerer Acl, du bør følge for å få en beste praksis for å sikre at sikkerhet er stramt og mistenkelige trafikken er blokkert:

1. Acl overalt

Acl håndheves på hvert grensesnitt, i nesten alle security eller ruting utstyr. Dette passer jo som du ikke kan ha de samme reglene for utover mot brukergrensesnitt og grensesnitt som danner campus nettverk., Imidlertid, grensesnitt er lik og du ønsker ikke noen som er beskyttet av Acl og noen eksponert.

Den praksisen av en ACL på alle grensesnitt er avgjørende for inngående Acl, spesielt de regler som bestemmer hvilken adresse som kan overføre data i nettverket ditt. De er reglene som gjør en stor forskjell.

2. ACL for

I nesten alle tilfeller, motor håndheve ACL begynner øverst og beveger seg nedover listen. Dette har implikasjoner for arbeid ut hva en ACL vil gjøre med en bestemt data stream.,

En grunn til at organisasjoner adopterer Acl-er at de har en lavere computational overhead enn stateful brannmurer og at de fungerer ved høye hastigheter. Dette er viktig når du prøver å implementere sikkerhet for rask nettverksgrensesnitt. Men jo lenger en pakke forblir i systemet, mens det er undersøkt mot reglene i ACL, jo tregere ytelse.

trikset er å sette regler som du kan forvente vil bli utløst på toppen av ACL. Arbeid fra det generelle til spesifikke, og samtidig sikre reglene er logisk gruppert., Du bør vite at hver pakke vil bli spilt på av den første regelen at det utløser, du kan ende opp med å ha passert en pakke via en regel som når du har tenkt å blokkere det via en annen. Tenk gjennom hvordan du ønsker kjeden av hendelser til å skje, spesielt når du legger til nye regler.

3. Dokumentet ditt arbeid

Når du legger til ACL regler, dokument hvorfor du legger dem til hva de er ment å gjøre, og når du har lagt dem.

Du trenger ikke å ha én kommentar per regelen. Du kan gjøre en kommentar for en blokk av regler, en intrikat forklaring for en enkelt regel, eller en kombinasjon av begge metodene.,

Utviklere skal sikre at gjeldende regler er dokumentert, slik at ingen trenger å gjette hvorfor en regel er det.

RBAC vs ACL

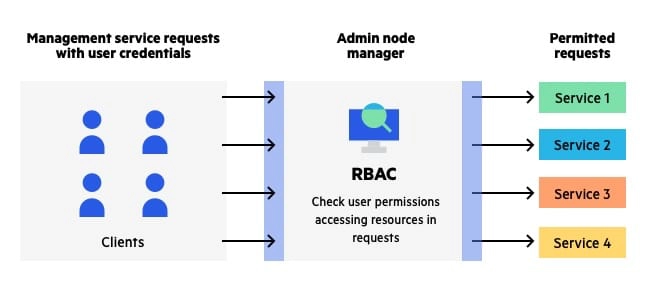

Utviklere kan bruke rollebasert tilgang liste (RBAC) systemer for å kontrollere sikkerheten på et detaljert nivå. Heller enn å vektlegge brukerens identitet, og å avgjøre om de skal få lov til å se noe i programmet, RBAC regulerer sikkerhet basert på den rollen brukeren innen en organisasjon.

For eksempel, snarere enn å gi tillatelse til John Smith, en arkitekt i New York, RBAC ville gi tillatelse til en rolle for USA, arkitekt. John Smith kan være en av mange brukere med den rollen. Dermed, RBAC garanterer forskriftsmessige personer som bare bestemte brukere som har tilgang til sensitiv informasjon, som det gir alle godkjenninger basert på roller.

RBAC er generelt ansett for å være en foretrukket metode for forretningsapplikasjoner. RBAC er mer effektiv enn ACL i forhold til administrative kostnader og sikkerhet. ACL er best brukt for å søke trygghet hos den enkelte bruker. Du kan bruke RBAC til å tjene en bedrift-omfattende sikkerhetssystem, som en administrator skjermer., En ACL kan for eksempel gi skrivetilgang til en bestemt fil, men det kan ikke definere hvordan en bruker kan endre filen.

Eksempel på en rollebasert tilgangskontroll (RBAC) – system

Rolle-Basert Access Control med Imperva

Imperva gir mulighet for kontroll av brukerrettigheter ved hjelp av fleksible rollebasert tilgangskontroll. Brukerne er gitt med bare visning, redigering, eller begrenset tilgang til funksjoner for administrasjon og objekter., Organisasjoner kan også hierarkisk gruppe og administrere IT-ressurser i kategorier for finkornet tilgangskontroll, selv i Managed Security Service Provider (MSSP) – distribusjoner og store foretak.