Lista de control acces (ACL)

ce este o listă de control acces

o listă de control acces (ACL) conține reguli care acordă sau refuză accesul la anumite medii digitale. Există două tipuri de ACL-uri:

- sistem de fișiere ACL-uri acces filtru de fișiere și/sau directoare. ACL-urile sistemului de fișiere spun sistemelor de operare care utilizatorii pot accesa sistemul și ce privilegii sunt permise utilizatorilor.

- Networking ACLS acces filtru la rețea., ACL-urile de rețea spun routerelor și comutatoarelor ce tip de trafic poate accesa rețeaua și ce activitate este permisă.inițial, ACL-urile au fost singura modalitate de a obține protecție firewall. Astăzi, există multe tipuri de firewall-uri și alternative la ACL-uri. Cu toate acestea, organizațiile continuă să utilizeze ACL-uri împreună cu tehnologii precum rețelele private virtuale (VPN) care specifică ce trafic ar trebui criptat și transferat printr-un tunel VPN.,

Motive pentru a utiliza un ACL:

- Trafic fluxul de control

- Restricționat traficul de rețea pentru o mai bună performanță de rețea

- Un nivel de securitate pentru acces la rețea care precizează ce domenii de server/de rețea/de servicii pot fi accesate de către un utilizator și care nu poate

- Granular de monitorizare a traficului la intrarea și ieșirea din sistem

Cum ACL Funcționează

Un sistem de fișiere ACL este un tabel care informează un calculator sistemul de operare al privilegii de acces un utilizator a unui sistem de obiect, inclusiv un singur fișier sau un director de fișiere., Fiecare obiect are o proprietate de securitate care îl conectează la lista de control al accesului. Lista are o intrare pentru fiecare utilizator cu drepturi de acces la sistem.privilegiile tipice includ dreptul de a citi un singur fișier (sau toate fișierele) dintr-un director, de a executa fișierul sau de a scrie în fișier sau fișiere. Sistemele de operare care folosesc un ACL includ, de exemplu, Microsoft Windows NT/2000, Novell Netware, Digital OpenVMS, și sistemele bazate pe UNIX.,când un utilizator solicită un obiect într-un model de securitate bazat pe ACL, sistemul de operare studiază ACL pentru o intrare relevantă și vede dacă operația solicitată este permisă.

ACL-urile de rețea sunt instalate în routere sau switch-uri, unde acționează ca filtre de trafic. Fiecare ACL de rețea conține reguli predefinite care controlează ce pachete sau actualizări de rutare li se permite sau li se refuză accesul la o rețea.routerele și comutatoarele cu ACL funcționează ca filtrele de pachete care transferă sau refuză pachetele pe baza criteriilor de filtrare., Ca dispozitiv Layer 3, un router de filtrare a pachetelor folosește reguli pentru a vedea dacă traficul ar trebui permis sau refuzat accesul. Decide acest lucru pe baza adreselor IP sursă și destinație, a portului de destinație și a portului sursă și a procedurii oficiale a pachetului.

tipuri de liste de control al accesului

listele de control al accesului pot fi abordate în legătură cu două categorii principale:

standard ACL

O listă de acces care este dezvoltată exclusiv folosind adresa IP sursă. Aceste liste de control al accesului permit sau blochează întreaga suită de protocoale., Acestea nu fac diferența între traficul IP, cum ar fi UDP, TCP și HTTPS. Ei folosesc numerele 1-99 sau 1300-1999, astfel încât routerul să poată recunoaște adresa ca adresă IP sursă.ACL extins o listă de acces care este utilizat pe scară largă, deoarece poate diferenția traficul IP. Utilizează atât adrese IP sursă, cât și destinație și numere de port pentru a înțelege traficul IP. De asemenea, puteți specifica ce trafic IP ar trebui să fie permis sau refuzat. Ei folosesc numerele 100-199 și 2000-2699.Linux ACL vs., Windows ACL

Linux oferă flexibilitatea de a face modificări ale kernel-ului, ceea ce nu se poate face cu Windows. Cu toate acestea, deoarece puteți face modificări ale kernel-ului la Linux, este posibil să aveți nevoie de expertiză specializată pentru a menține mediul de producție.Windows oferă avantajul unei platforme stabile, dar nu este la fel de flexibil ca Linux. În ceea ce privește integrarea aplicațiilor, Windows este mai ușor decât Linux.un utilizator poate seta mecanisme de control al accesului într-o casetă Windows fără a adăuga software.

în ceea ce privește patch-urile, Microsoft este singura sursă care emite patch-uri Windows., Cu Linux, puteți alege să așteptați până când un furnizor comercial Linux eliberează un patch sau puteți merge cu o entitate open-source pentru patch-uri.când configurați ACL-uri, ar trebui să respectați câteva bune practici pentru a vă asigura că securitatea este strânsă și că traficul suspect este blocat:

1. ACL-uri peste tot

ACL-urile sunt aplicate pe fiecare interfață, în aproape toate uneltele de securitate sau de rutare. Acest lucru se potrivește, deoarece nu puteți avea aceleași reguli pentru interfețele și interfețele orientate spre exterior care formează rețeaua campusului., Cu toate acestea, interfețele sunt similare și nu doriți ca unele să fie protejate de ACL-uri și unele expuse.practica unui ACL pe toate interfețele este esențială pentru ACL-urile de intrare, în special regulile care decid ce adresă poate transfera date în rețeaua dvs. Acestea sunt regulile care fac o diferență considerabilă.2. ACL în ordine

în aproape toate cazurile, motorul care aplică ACL începe în partea de sus și se deplasează în jos pe listă. Acest lucru are implicații pentru a afla ce va face un ACL cu un flux de date specific.,un motiv pentru care organizațiile adoptă ACL-uri este că au un nivel de calcul mai mic decât firewall-urile stateful și că funcționează la viteze mari. Acest lucru este esențial atunci când încercați să implementați securitatea pentru interfețele de rețea rapide. Cu toate acestea, cu cât un pachet rămâne mai lung în sistem, în timp ce este examinat împotriva regulilor din ACL, cu atât performanța este mai lentă.trucul este de a pune Regulile pe care le așteptați vor fi declanșate în partea de sus a ACL. Lucrați de la general la specific, asigurându-vă în același timp că regulile sunt grupate logic., Ar trebui să știți că fiecare pachet va fi acționat de regula inițială pe care o declanșează, puteți ajunge să treceți un pachet printr-o regulă atunci când intenționați să îl blocați prin alta. Luați în considerare modul în care doriți să se întâmple lanțul de evenimente, în special atunci când adăugați noi reguli.

3. Documentați-vă munca

când adăugați Reguli ACL, documentați de ce le adăugați, ce intenționează să facă și când le-ați adăugat.nu trebuie să aveți un comentariu pe regulă. Puteți face un comentariu pentru un bloc de reguli, o explicație complicată pentru o singură regulă sau o combinație a ambelor abordări.,dezvoltatorii ar trebui să se asigure că regulile actuale sunt documentate, astfel încât nimeni nu trebuie să ghicească de ce există o regulă.

RBAC vs ACL

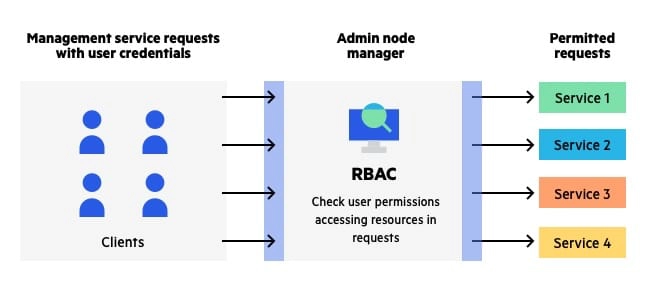

dezvoltatorii pot utiliza sisteme de listă de acces bazate pe roluri (RBAC) pentru a controla securitatea la un nivel granular. În loc să sublinieze identitatea utilizatorului și să stabilească dacă ar trebui să li se permită să vadă ceva în aplicație, RBAC guvernează securitatea pe baza rolului utilizatorului în cadrul unei organizații.

de exemplu, în loc să dea permisiunea lui John Smith, un arhitect din New York, RBAC ar da permisiunea unui rol pentru SUA, arhitecți. John Smith poate fi unul dintre mulți utilizatori cu acest rol. Astfel, RBAC garantează persoanelor de reglementare că numai anumiți utilizatori au acces la informații sensibile, deoarece oferă toate aprobările pe baza rolurilor.

RBAC este în general considerată a fi o metodă preferată pentru aplicațiile de afaceri. RBAC este mai eficient decât ACL în ceea ce privește cheltuielile administrative și securitatea. ACL este cel mai bine utilizat pentru aplicarea securității la nivel de utilizator individual. Puteți utiliza RBAC pentru a servi un sistem de securitate la nivelul întregii companii, pe care un administrator îl monitorizează., Un ACL poate, de exemplu, să ofere acces la scriere la un anumit fișier, dar nu poate defini modul în care un utilizator poate modifica fișierul.

Exemplu de role-based access control (RBAC) sistem

role-Based Access Control cu Imperva

Imperva a permite controlul de privilegii de utilizator folosind flexibil role-based access control. Utilizatorilor li se oferă doar vizualizare, editare sau acces restricționat la funcțiile și obiectele de gestionare., De asemenea, organizațiile pot grupa și gestiona ierarhic activele IT în categorii pentru controlul accesului cu granulație fină, chiar și în implementările Managed Security Service Provider (MSSP) și în întreprinderile de mari dimensiuni.